Adobe Flash Playerの脆弱性(CVE-2015-5122) vs. FFR yarai

2015年7月上旬にイタリアのセキュリティ企業Hacking Teamがハッキングされ、400GB以上の機密情報が流出したことに端を発している複数の脆弱性の悪用事例ですが、先日、本ブログでも紹介したAdobe Flash Playerに脆弱性(CVE-2015-5119)に加えて、(CVE-2015-5122)についても、FFR yaraiで防御できることを確認いたしました。

これらの脆弱性を悪用するエクスプロイトコードが確認されていますが、ソフトウェアの提供元であるアドビシステムズ社より、修正プログラムが提供されているため、まだ修正プログラムを適用していない場合は早急に対応することを強く推奨いたします。

なお、今回のFFR yaraiによる防御検証で利用した環境は、以下のとおりです。

■検証環境

Windows 7 SP1 32bit

Internet Explorer 11.0.9600.17843

Adobe Flash Player 18.0.0.203

FFR yarai 2.3.1013以降の全バージョン

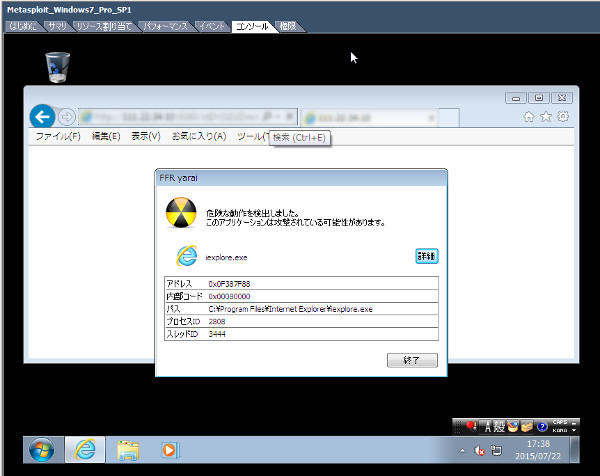

下記画面キャプチャのとおり、FFR yarai の5つのヒューリステックエンジンの中で脆弱性攻撃の防御を担うZDPエンジンがInternet Explorerに組み込まれたAdobe Flash Playerへの脆弱性攻撃を検知し、Internet Explorerのプロセスを停止させ、システムを保護しています。

【FFR yarai vs. CVE-2015-5122 検知画面】

今回の検証で使用した FFR yarai 2.3.1013は、2013年11月29日にリリースしており、本製品をご利用いただいていた場合、今回の脆弱性に対する同様の手法を用いた攻撃を未然に防ぐことができたといえます。

FFR yaraiの脆弱性攻撃防御機能は、根本的な問題(脆弱性)を修正するものではありませんが、修正プログラムを適用するまでの間、脆弱性攻撃を防ぐことができます。

2015-07-30

関連記事

Adobe Flash Playerの脆弱性(CVE-2015-5119) vs. FFR yarai

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2015年 ≫ 2015年7月 ≫ Adobe Flash Playerの脆弱性(CVE-2015-5122) vs. FFR yarai