事業停止のリスクも。再び活発化したランサムウェアに注意

ランサムウェアとは

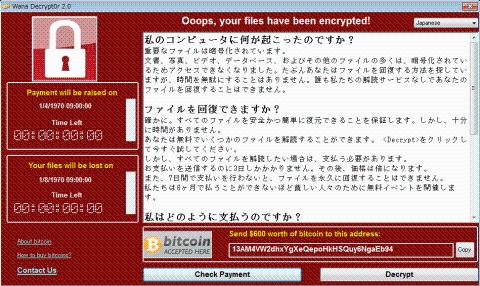

ランサムウェアは、感染したPCにあるファイルを暗号化して使えなくしてしまい、もとに戻す(復号する)ために金銭(身代金)を要求する「身代金要求型マルウェア」で、最初に確認されたのは1980年代と歴史のあるマルウェアです。2014年頃に「CryptoLocker」が登場し、感染被害が多発しました。感染するとPCの画面に、ファイルを暗号化したことと、復号するためには数日以内に身代金を支払うことが書かれ、カウントダウンタイマーなどが表示されます。支払いには追跡を困難にするケースも確認されている他、新しいランサムウェアでは、データを暗号化する前に密かに情報を窃取するという手法がとられています。重要なデータは、攻撃者が到達できないようにネットワークを分離するなどの対策が必要となるなど、ランサムウェアを用いた攻撃手法は洗練され、より大きな脅威となりつつあります。

暗号化されるファイルに、「xlsx」「docx」などのMicrosoft Officeのファイルや、「.jpg」「.png」などの画像ファイル、「.mp3」や「.txt」など主要な拡張子のファイルが盛り込まれているため、感染してしまうと仕事用PC・個人用PCに関わらず重大な損害が発生します。

世界中で被害が発生。ランサムウェア「WannaCry」

ランサムウェアの検出数は年々徐々に増えていましたが、2017年5月に確認された「WannaCry」(画像1)が世界的に有名になりました。

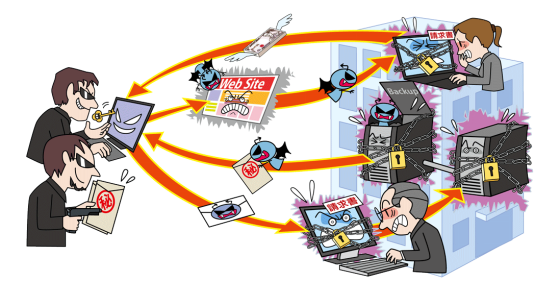

WannaCryが特徴的だったのは、その感染手法でした。それまでのランサムウェアは、スパムメールの添付ファイルやメールから誘導されるWebサイトに仕掛けられていましたが、WannaCryはSMB1.0というファイル転送用プロトコルの脆弱性を悪用しました。

※出典:世界中で感染が拡大中のランサムウェアに悪用されている Microsoft 製品の脆弱性対策について

従来のランサムウェアは感染したPC1台と、ネットワーク上のファイルを暗号化するものがほとんどでした。しかしWannaCryはSMB1.0を介し、自動的にインターネット上から同じ脆弱性を持つPCを探し出して侵入し、侵入先のPCにも感染を広げることができます。これにより、感染PCからWannaCryが自動配信される形となり、爆発的に感染が拡大しました。悪用された脆弱性は、2017年3月に修正プログラムが公開されていたため、これを適用したPCは感染しません。しかし、アジアで最初のWannaCry感染が確認されてからわずか24時間で世界150か国、30万台以上のPCに感染が拡大し、甚大な被害を巻き起こしました。

WannaCryはたとえ身代金を支払ったとしてもファイルが元に戻ること事は無いため、感染し、ファイルの暗号化がされてしまうと、そのファイルは永遠に失われてしまうことになるのです。

十分なバックアップが取れていれば、最悪でもPCの交換をすれば復旧は可能ですが、そういった準備の無い個人や中小企業においては、重大な問題を引き起こします。

WannaCryをきっかけに、ランサムウェアの新種や亜種が次々に登場しており、「NotPetya」はファイルを暗号化せずに破壊するなど、悪質化も同時に進んでおります。

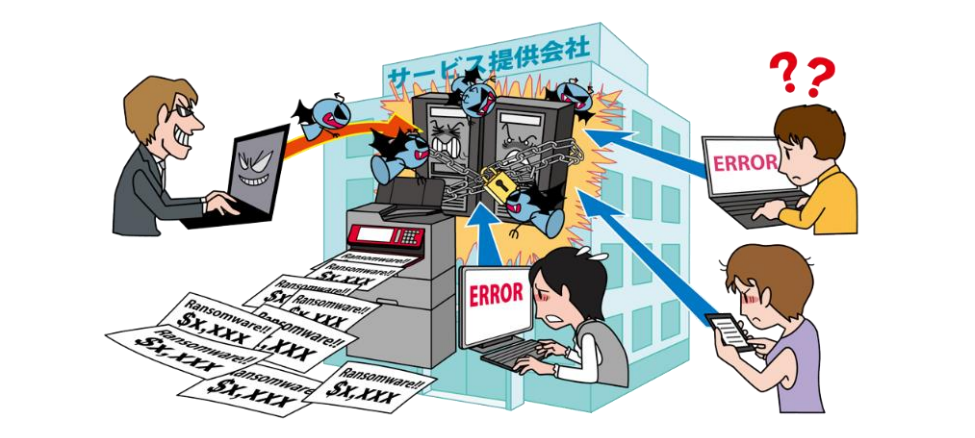

ランサムウェアの標的も変化しています。最初は個人ユーザーを狙っていましたが、現在では企業ユーザーを狙うようになったのです。その理由は簡単で、個人よりも企業の方がより高い身代金を得られるためです。企業を狙うランサムウェアでは、デスクトップや「ドキュメント」フォルダにあるファイルだけでなく、共有フォルダにあるファイルやバックアップファイルも暗号化しました。このため、部署・企業単位で影響を受け、業務が止まってしまうケースもありました。

新たなランサムウェア攻撃

2020年8月、IPA(情報処理推進機構)は、国内の企業・組織に対する被害が確認されたとして、新たなランサムウェア攻撃に対する注意喚起を行いました。このランサムウェア攻撃により、端末やサーバーの暗号化でシステムが停止してしまい、事業継続が脅かされる恐れがあります。

具体的な攻撃手法

ネットワークに密かに侵入し、データの窃取や暗号化を行います。その後、データの復旧と引き換えに身代金を要求し、支払いに応じない場合は窃取したデータを公開すると2重に脅迫を仕掛けます。

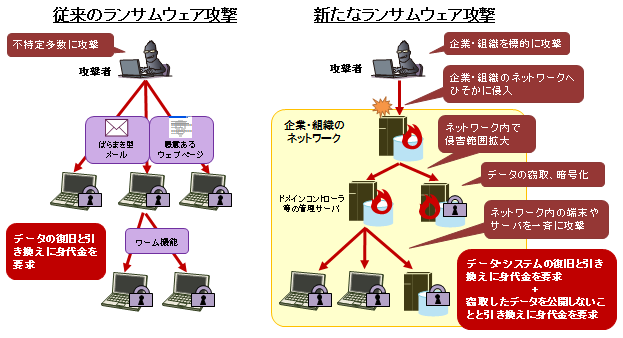

従来のランサムウェアと新たなランサムウェアを比較すると下表のようになります。

| 従来のランサムウェア | 新たなランサムウェア |

|---|---|

| 不特定多数 | 企業や組織 |

| ランサムウェアをばら撒く。 | ネットワークに密かに侵入。データの窃取を行う。 |

データの復旧と引き換えに身代金を要求する。 ワーム機能によって被害を拡大させる。 |

データの復旧と引き換えに身代金を要求する。 企業や組織のネットワーク内の端末やサーバを一斉に攻撃する。 窃取したデータを公開しないことと引き換えに身代金を要求する。 |

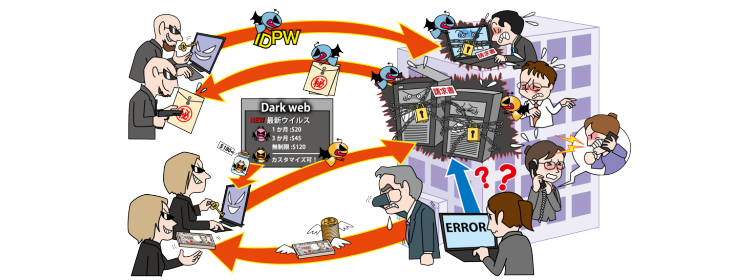

図にすると以下のようになります。

図 従来の/新たなランサムウェア攻撃の差異 引用:IPA情報処理推進機構

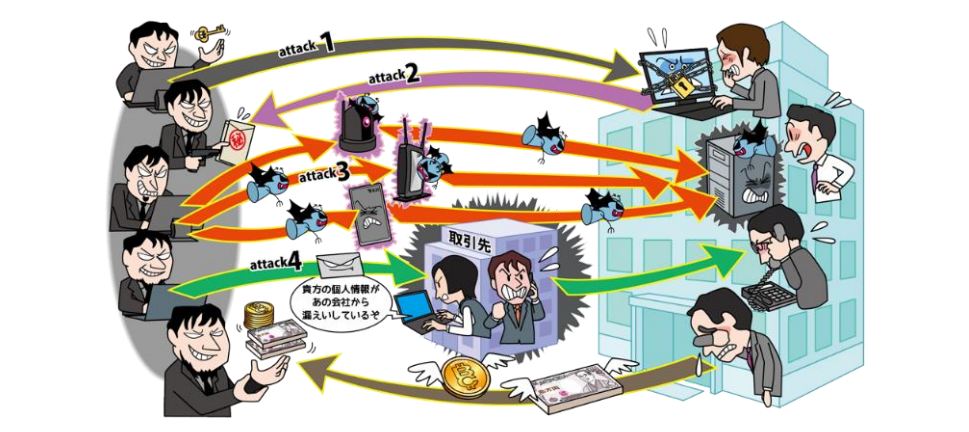

新たなランサムウェアの具体的な攻撃手法は以下の2つです。 一つ目は、標的型攻撃と同様の攻撃手法を駆使して企業や組織のネットワークに密かに入り込む「人手によるランサムウェア攻撃 (human-operated ransomware attacks)」、または、「標的型ランサム」や「システム侵入型ランサム」等と呼ばれるものです。

二つ目は、従来のようなランサムウェアにより暗号化したデータの復旧に身代金を要求することに加え、暗号化する前にデータを窃取し、支払わなかった場合はデータを公開すると迫る「二重の脅迫 (double extortion)」を行うことです(別名「暴露型ランサム」)。

IPAは、新たなランサムウェア攻撃は、これまでのランサムウェア攻撃と違い、高度なサイバー攻撃の手法を使って侵入してくるため、基本的な対策を、確実かつ多層的に適用することが重要だとしています。

ランサムウェアへの対策

ランサムウェア感染で業務が止まってしまった企業の中には、身代金を支払ってしまうケースも多くありました。調査によると、件数は少ないものの億単位の身代金を支払った企業もあります。しかし、身代金を支払ったところで全てのファイルが復元されるとは限りません。復元できる割合は45%程度といわれ、まったく復元されないケースもあるのです(WannaCryも全く復元されませんでした)。むしろ「この企業は身代金を支払う」という情報がサイバー犯罪者間で共有され、さらにサイバー攻撃を受けることになってしまいます。中小企業では、被害がより大きくなる傾向もあります。

ランサムウェアは進化を続けており、他のマルウェアや標的型攻撃と組み合わせるケースも確認されています。また、以前はランサムウェアの中にデータ復元のコードが記録されており、それを解析することで復号できる可能性がありました。しかし現在では、復号コードを攻撃者のサーバーに保存し、そのサーバーのIPアドレスを定期的に変更して追跡を困難にするなど、高度化が進んでいます。

また、標的型攻撃の過程でランサムウェアに感染させ、ファイルを暗号化させることで追跡を困難にするケースも確認されるなど、ランサムウェアを用いた攻撃手法は洗練され、より大きな脅威となりつつあります。

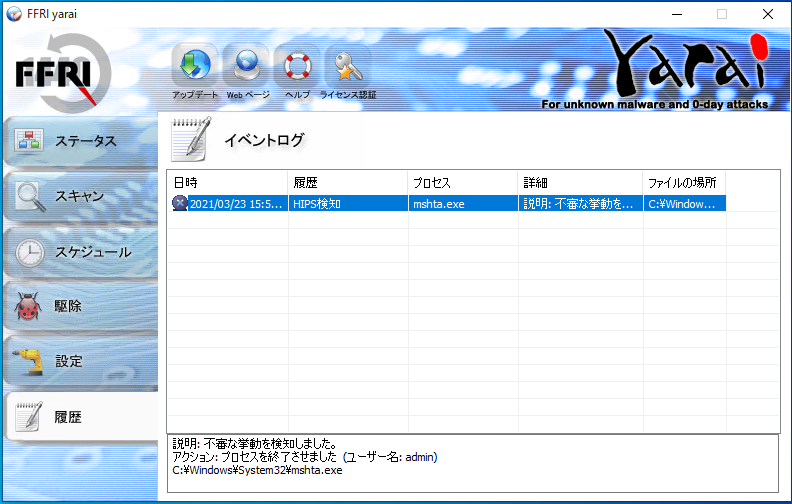

ランサムウェア対策には、まずはPCのアップデートを最新にすること。そして、セキュリティ対策ソフトを見直すことです。製品はパターンファイルに依存せず、ファイルの振る舞いから不正な動作を検知できる次世代型が理想的です。また、新たなランサムウェア対策として多層的なセキュリティを実現するために、次世代エンドポイントセキュリティの「FFRI yarai」と、Windows10標準搭載の「Windows Defender ウイルス対策」を組み合わせることで、より強固なエンドポイントセキュリティを実現しましょう。

さらに、万一の感染に備えて、重要なファイルは常にバックアップを取っておくことも対策の一つです。外付けのハードディスクやクラウドサービスなどを利用して、リアルタイムにバックアップを行える環境を整えましょう。