マルウェア「AlumniLocker」 vs. 次世代エンドポイントセキュリティ+EDR FFRI yarai

【マルウェア概要】

2021年3月現在、「AlumniLocker」ランサムウェアを観測しています

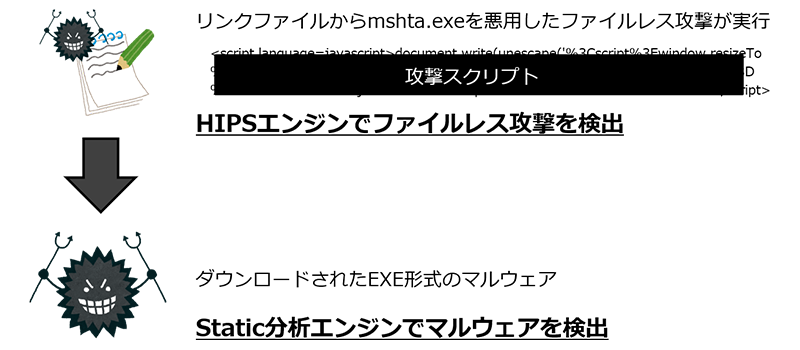

今回、観測されたマルウェアの流れと FFRI yarai の検出ポイントは以下の通りです。

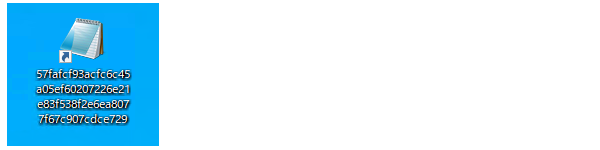

以下の画像のリンクファイルはファイルレスマルウェアの一種であり、ダブルクリックするとWindowsの正規ツールであるmshta.exeを悪用したファイルレス攻撃が開始されます。

このリンクファイルには以下のようなメモ帳へのリンクと類似したアイコンが使用されています。

これはユーザがダブルクリックするように誘導するためだと思われます。

観測したマルウェアではリンクファイルに仕込まれたコマンドからmshta.exeを悪用したファイルレス攻撃が行われることで、JavaScriptやPowerShellが実行され、最終的にEXE形式マルウェアのダウンロードと実行が行われます。

実行されたEXE形式マルウェアはファイルの暗号化や脅迫文の表示等を行います。

【被害に遭わないための対策】

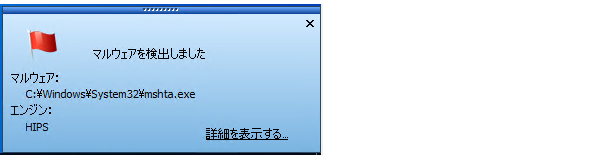

FFRI yarai は「AlumniLocker」マルウェアを複数ポイントで多角的に検出・防御します。

以下の画像はファイルレス攻撃時の検出画面です。

マルウェアの侵入方法は多様であり、常に変化していきます。

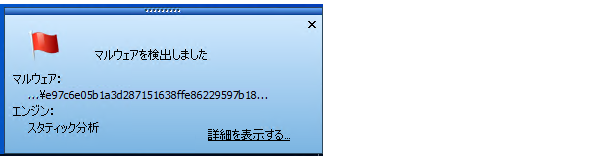

ファイルレスマルウェアを使用する以外の方法で侵入するランサムウェアなど悪意のプログラムをダウンロードされた場合であっても、FFRI yaraiは検出・防御します。

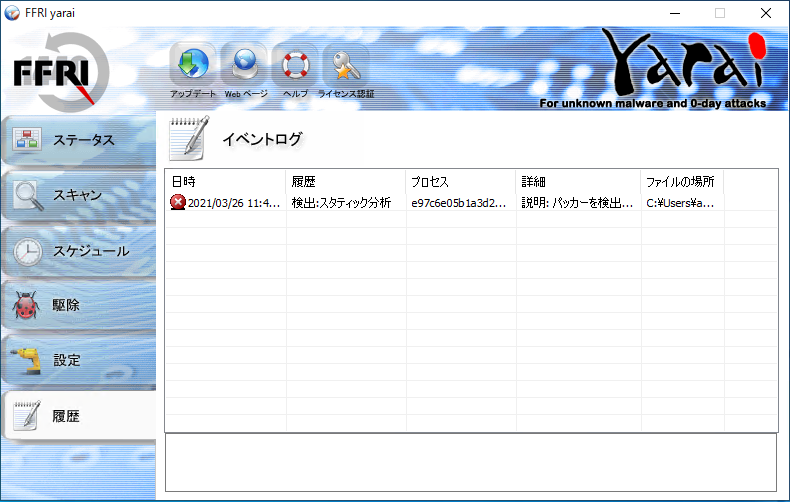

以下の画像はファイルレスマルウェアによりダウンロードされたEXE形式のランサムウェアの検出画面です。

次世代エンドポイントセキュリティFFRI yarai は、パターンファイルに頼らない5つの防御エンジンでプログラムを多角的に分析し、マルウェアの攻撃を検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

■検証環境

検証環境 Windows 10 ✕ FFRI yarai 3.2.4 (2019年 1月リリース)

「AlumniLocker」のハッシュ値(SHA-256)

・57fafcf93acfc6c45a05ef60207226e21e83f538f2e6ea8077f67c907cdce729

(リンクファイル)

・e97c6e05b1a3d287151638ffe86229597b188f9aa6d34db255f08dbc11dbfbd8

(EXEファイル)

「AlumniLocker」マルウェアによる被害に遭わないためにも早急な対策が必要と言えます。 FFRIセキュリティでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

【FAQ】

ファイルレスマルウェア攻撃に対するFFRI yaraiの対策について

ランサムウェア攻撃に対するFFRI yaraiの対策について

2021-04-01

関連記事 Related Post

【IPA情報セキュリティ10大脅威2021】新たなランサムウェア攻撃に対抗するためには【第1位】

標的型ランサムウェア「Ragnar Locker」

マルウェア「IcedID」 vs. 次世代エンドポイントセキュリティ+EDR FFRI yarai

ランサムウェア「Maze」vs. 次世代エンドポイントセキュリティFFRI yarai

個人情報漏洩の厳罰化とランサムウェアMaze

ランサムウェアによる被害を未然に防ぐには

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2021年 ≫ 2021年4月 ≫ マルウェア「AlumniLocker」 vs. 次世代エンドポイントセキュリティ+EDR FFRI yarai