マルウェア「IcedID」 vs. 次世代エンドポイントセキュリティ+EDR FFRI yarai

【マルウェアの概要】

2020年11月、国内にてバンキングマルウェア「IcedID」のダウンローダーの検知を多数観測しています。

「IcedID」 は2017年頃に発見されたマルウェアで、感染するとWebブラウザーに保存された金融機関のログイン情報やデータを盗み出します。発見当時は「Emotet」により拡散されていたと見られています。今回の観測では不正なマクロスクリプトを埋め込まれたOffice Word文書から感染することから、主にメールでばら撒かれていると考えられます。

添付されるOffice Word文書ファイル名は下記のような形式になっていました。

xxxxx-MM.DD.doc

例えば、order-11.05.docなどのようにxxxxxにはorderやdocumentなどの英単語、MM.DDには月日がそれぞれ入ります。

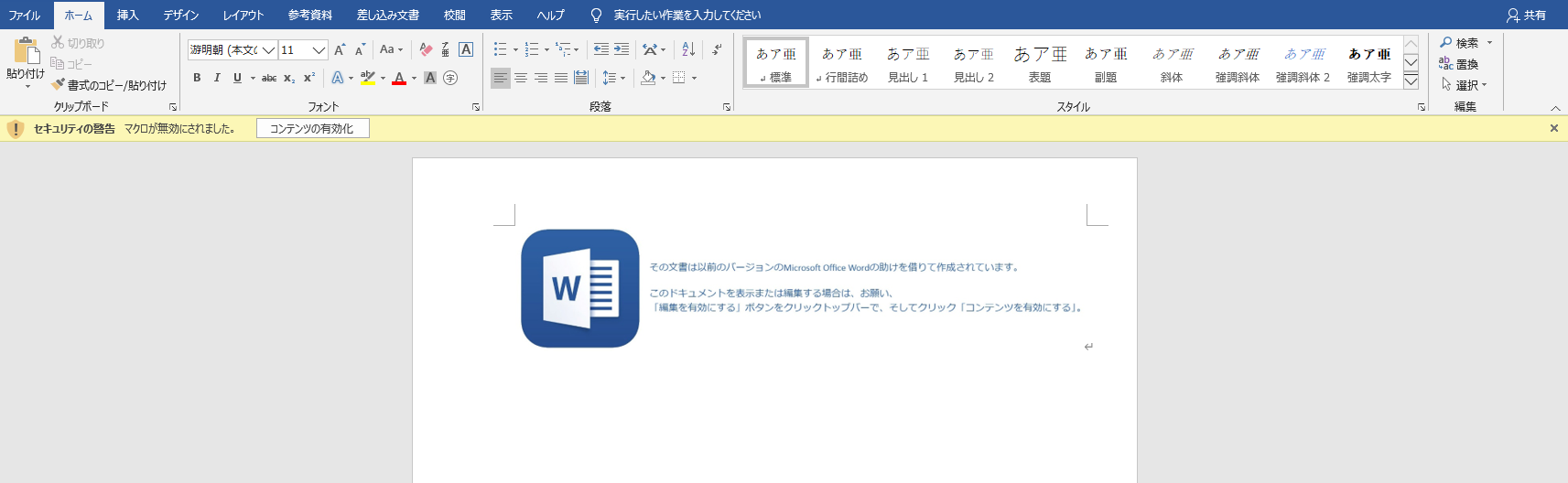

ダウンローダーはOffice Word文書のマクロを悪用します。 Microsoft Officeではマクロが既定で無効になっています。ユーザーがセキュリティ警告を無視してマクロを有効にすると「IcedID」への感染が開始されます。

「コンテンツの有効化」をクリックすることで、マクロが動作を開始します。 有効化を促す文章が日本語で書かれていることから、日本が標的にされていることがわかります。 マクロが動作すると、Office Word文書を開いたユーザーの一時フォルダー(%TEMP%)配下に下記のファイルをドロップし、後述のコマンドラインでプロセスを起動します。

・C:¥Users¥%username%¥AppData¥Local¥Temp¥in.html

不正なJavaScriptが埋め込まれたHTMLファイル

・C:¥Users¥%username%¥AppData¥Local¥Temp¥in.com

中身は正規の mshta.exe

コマンドライン:

C:¥Users¥%USERNAME%¥AppData¥Local¥Temp¥in.com C:¥Users¥%USERNAME%¥AppData¥Local¥Temp¥in.htm

in.comは Windows標準の正規ツールであるmshta.exeのコピーであり、これを用いて不正な JavaScript を実行します。

正規ツールのコピーを用いる理由は、表層情報やハッシュ値ベースによる静的な検査や、mshta.exeに対し動的な監視を行うウイルス対策製品の検出を逃れるための偽装工作であると考えられます。

in.htmlのJavaScriptが実行されることにより、下記のレジストリキー作成の痕跡も確認しています。

HKEY_CURRENT_USER¥Software¥mysoftware1

このレジストリキーは、難読化されたスクリプトをデコードする工程で利用されています。

その後、下記通信先にHTTPリクエストを送信し、そのレスポンスをtemp.tmpというファイル名で一時フォルダー(%TEMP%)配下に保存します。

hxxp://recycle9393[.]com/update/wrgiVAdbRUYvtSYFHRYIhNHBfkJkYpCNZsG_DUmSN/kiIr/gzlov8

保存されたファイルを使ってWindows標準の正規ツールであるregsvr32.exeプロセスを起動します。下記は起動時のコマンドラインです。

regsvr32 %temp%¥temp.tmp

今回検証に利用した検体では、すでに上記URLからtemp.tmpファイルをダウンロードできない状態であったため、これ以上の動作は未確認ですが、DLLファイルを引数にとるregsvr32.exeを用いてプロセスを起動しようとしているため、temp.tmpはDLLファイルであり、これによってマルウェアの永続化や実行が行われていくものと考えられます。

【被害に遭わないための対策】

「IcedID」マルウェアに感染した場合、重要なファイルが詐取される恐れがあります。

マルウェアの攻撃から身を守るために、

1.UAC(ユーザーアカウント制御)を有効にして信頼できるファイル以外を許可しないこと

2.信頼できるサイト以外から入手したファイルやメールに添付されたファイルは安易に開かないこと

3.一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと

4.次世代エンドポイントセキュリティのようなパターンファイルに頼らない未知のマルウェアから防御可能なセキュリティ対策を取ることが大切です。

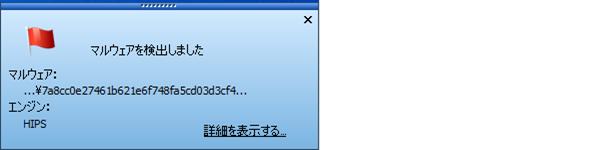

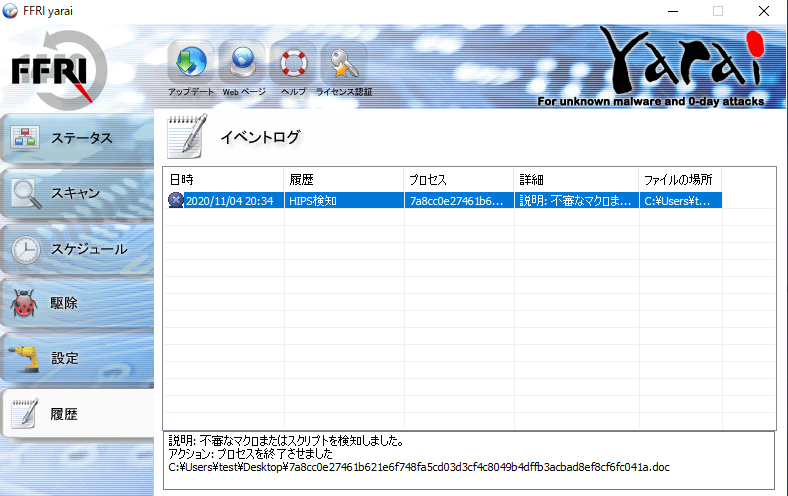

FFRI yarai は「IcedID」マルウェアを複数ポイントで多角的に検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャーを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは

■検証環境 Windows 10 ✕ FFRI yarai 3.1.0 (2018年 2月リリース)

「IcedID」のハッシュ値(SHA-256)

・7a8cc0e27461b621e6f748fa5cd03d3cf4c8049b4dffb3acbad8ef8cf6fc041a

「IcedID」マルウェアによる攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。 FFRIセキュリティでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

2020-11-09

関連記事 Related Post

FFRI yarai マルウェア検出速報一覧

防御実績

FFRI yarai及び Zerona 導入事例

標的型ランサムウェアの脅威

マルウェアに感染したらどうなるのか。【ランサムウェア編】

企業がサイバーセキュリティ対策に備えるには

ランサムウェア「Sodin」 vs. 次世代エンドポイントセキュリティFFRI yarai

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2020年 ≫ 2020年11月 ≫ マルウェア「IcedID」 vs. 次世代エンドポイントセキュリティ+EDR FFRI yarai