いわゆる、CDM(Continuous Diagnostics and Mitigation)とは

はじめに

本稿で説明するCDMは、Continuous Diagnostics and Mitigation(継続的な診断および緩和)のことです。聞き慣れない言葉ですが、米国政府機関の情報セキュリティレベルを上げる取り組みのことを示しています。

CDMは、2012年に開発されました。今年で10年目になるこのプログラムは、米国政府ネットワークのサイバーセキュリティを強化するためのもので、政府機関のセキュリティ体制の状況を継続して診断し、政府全体としてネットワークシステムに対するサイバーセキュリティリスクを緩和しようという取り組みです。最近では、ゼロトラストに対応した取り組みとして注目されています。

CDMの診断対象

最初にCDMの診断対象について見ていきます。CDMは、その名が示すとおり、政府のネットワークシステムを継続的に診断し、検知されたサイバーセキュリティリスクを優先順位に応じて緩和していくための仕組みです。CDMでは、以下の4つの対象を診断の範囲としています。

1. 資産管理

ネットワーク上に何があるのかを管理するものです。資産管理は、以下の5つの機能を有します。

① ハードウェア管理

② ソフトウェア管理

③ 設定管理

④ ソフトウェアの脆弱性管理

⑤ エンタープライズモビリティ管理(EMM; 携帯端末を管理する企業向け製品)2. 認証・接続管理

誰がネットワークを利用していて、どのような権限を持っているのかを管理することができます。主に以下の4つが可能となります。

① アカウント/アクセス/特権管理

② アクセス権を持つユーザの信頼性判断

③ 資格情報と認証情報

④ セキュリティに関する行動訓練3. ネットワークセキュリティ管理

ネットワーク上で何が行われているのか、および、どのようにネットワークが守られているかを管理するものです。ハッキングや悪用、セキュリティへの権限のない変更に対応するのに役立ちます。主に以下の5つを監視します。

① ネットワーク上での振る舞い

② ファイヤーウォール

③暗号化・復号されたデータ

④ VPN接続

⑤ ポートとプロトコル4. データ保護管理

どのようにデータが保護されているかを管理するものです。以下の5つの機能に分けられます。

① データの発見と分類

② データの保護

③ データ損失防止

④ データ侵害/データ漏えいの阻止

⑤ 権利の管理参考:CONTINUOUS DIAGNOSTICS AND MITIGATION (CDM)

米国政府をサイバーセキュリティ脅威から守る「CDM」って何?

情報セキュリティの基本

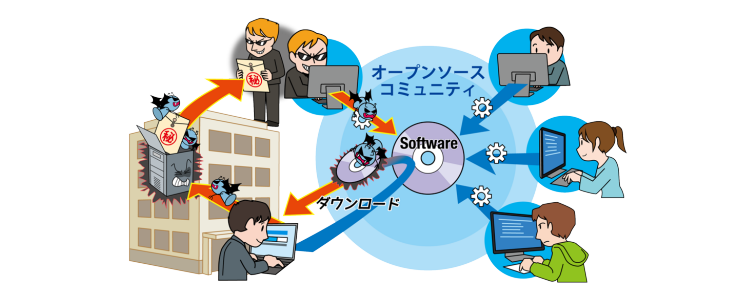

近年、クラウド利用が進むとともに、コロナ禍におけるテレワークの普及により、ゼロトラストセキュリティの強化が必要となっています。ゼロトラストの基本は、防御のための境界が変化していることにあります。これは、システムの利用方法が変化したことに伴う仕組みの問題であり、攻撃の糸口が劇的に変化しているわけではありません。

IPAが発行する「情報セキュリティ10大脅威 2021」に、以下のような記載があります。

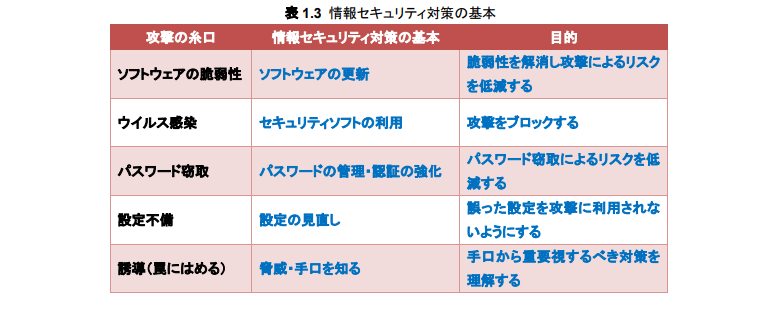

③ 「情報セキュリティ対策の基本」が重要

世の中には「情報セキュリティ 10 大脅威」へランクインした脅威以外にも多数の脅威が存在する。とは言え、これらが利用する「攻撃の糸口」は似通っており、脆弱性を突く、ウイルスを使う、ソーシャルエンジニアリングを使う等の古くからある基本的な手口が使われている。

詳しくは「情報セキュリティ 10 大脅威 2015」の1章で解説しているが、表 1.3 に示すように「攻撃の糸口」を 5つに分類し、それぞれに該当する対策を「情報セキュリティ対策の基本」としている。「攻撃の糸口」に変化がない限り、「情報セキュリティ対策の基本」による効果が期待できるので、これを意識して継続的に対策を行うことで、被害に遭う可能性を低減できると考える。

以下は、「情報セキュリティ 10 大脅威 2015」の1章での解説の抜粋です。

1. ソフトウェアの更新

ソフトウェアにセキュリティ上の欠陥である脆弱性(セキュリティホール)が発見されると、ソフトウェア開発者は修正プログラム(パッチ)を提供する。利用者はパッチを適用してソフトウェアの更新を行うことで、脆弱性を解消できる。2. セキュリティソフトの利用

パソコンやスマートフォン等の乗っ取りや金銭被害に遭わないためには、利用する端末をウイルス感染から守る必要がある。ウイルス対策ソフトを導入することで、既知のウイルスの感染を未然に防ぐことができる。3. パスワードの管理・認証の強化

パスワードは設定した文字列を利用者本人だけが知っていることを前提とした認証方式であり、パスワードは第三者に知られてはならない。推測されにくいパスワードを設定し、かつパスワードを使い回さないことが不正ログインの防止に有効である。4. 設定の見直し

ソフトウェアのインストール直後およびサーバやネットワーク対応機器等の購入時点では、不要な機能が有効になっている製品や機能へのアクセス制限が設定されていない製品がある。情報漏えいや乗っ取り等の被害を防止するため、利用開始時の設定確認や定期的な設定の見直しを行う必要がある。5. 脅威・手口を知る

振り込め詐欺等の代表的な犯罪の手口を事前に知っておくことで被害に遭いづらくなる。情報セキュリティにおいても、脅威や対策を把握しておくことは被害の予防につながる。

情報セキュリティ対策の基本とCDMの診断対象の対比

情報セキュリティ対策の基本とCDMの診断対象とを対応付けしてみます。

| 情報セキュリティ対策の基本 | CDMの診断対象 |

| 1.ソフトウェアの更新 | 1.資産管理 ・ソフトウェアの脆弱性管理 |

| 2.セキュリティソフトの利用 | 1.資産管理 ・設定管理 |

| 3.パスワードの管理・認証の強化 | 2.認証・接続管理 ・アカウント/アクセス/特権管理 |

| 4.設定不備 設定の見直し | 1.資産管理 ・設定管理 4.ネットワークセキュリティ管理 |

| 5.脅威・手口を知る | 全般 |

ソフトウェアの更新について

ソフトウェアの脆弱性管理については、CDMにおいて特に重要な対象としています。CDMでは、脆弱性が検知されたソフトウェアについて、脆弱性の深刻度や脆弱性が公開されてからの日数をもとにリスクスコアを算出し、脆弱性に迅速に対応しようとしています。

セキュリティソフトの利用について

セキュリティソフトの利用について、CDMでは、設定管理の項目として診断の対象としています。すなわち、ウイルス対策機能が設定されていないデバイスは、診断における検出の対象となっています。

パスワードの管理・認証の強化について

パスワードの管理・認証の強化についても、CDMでは、認証・接続管理の項目として診断の対象としています。すなわち、推測されやすいパスワードの設定は、診断における検出の対象となっています。具体的には、パスワードの必須文字や最小文字数が制限できていないシステムが検出の対象となっています。

設定の見直しについて

設定の見直しについては、CDMにおいても特に重要な対象としています。CDMでは、デバイスの設定項目について、米国国防総省の国防情報システム局 (DISA) が作成した構成標準(STIG)をもとに、設定不備を検出してリスクスコアを算出し、設定不備を撲滅しようとしています。(STIG:Security Technical Implementation Guides (STIGs))

以上までのCDMの診断対象と情報セキュリティ対策の基本との対比により、CDMにおける資産管理の診断対象は、情報セキュリティの基本に沿った項目であることがわかります。CDMでは、まず情報資産に関係するリスクの低減を第1に考え、脆弱性への早期対応と設定不備の是正を基本としています。米国政府において現状では第2フェーズの診断までできるようになってきており、今後第3、第4フェーズと診断範囲の拡張が進んで行きますが、第1フェーズの資産管理は、これら第2フェーズ以降の基礎となっているのです。

まとめ

このように見てくると、CDMは「情報セキュリティ対策の基本」に立ち返った施策であることがわかります。ゼロトラストの普及とCDMの関係に見られるように、サイバーセキュリティの複雑性に対応するためには、まずその足元である情報資産の健全性に目を向けるべきであることを示しています。CDMの特徴は、この施策を米国政府全体に展開したことにあります。このため、いわゆるCDMとは、情報セキュリティ対策の基本に立ち返り、情報資産の健全性を維持するために、政府を挙げて取り組んでいる施策であるといえます