標的は中小企業!? サプライチェーン攻撃

中小企業も他人ごとではない「サプライチェーン攻撃」

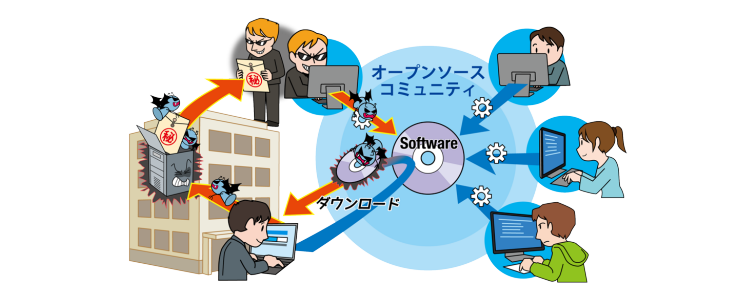

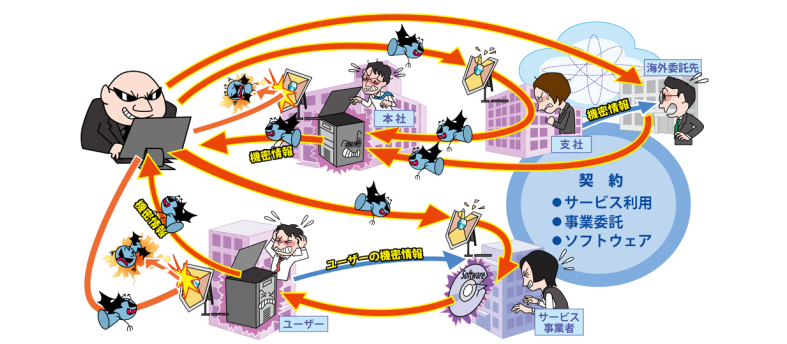

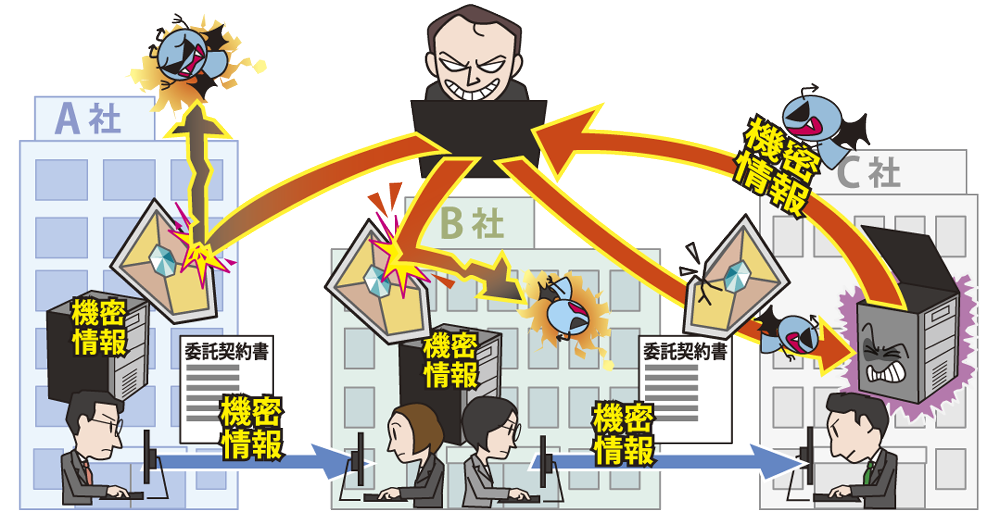

サプライチェーン攻撃という言葉を耳にする機会が多くなりました。サプライチェーンとは、原材料や部品の調達、製造、在庫管理、物流、販売など、原材料から供給までの一連の流れのことを指します。サプライチェーン攻撃はそういった流通の中で関わった企業へと侵入し、本命である大企業や親会社へとサイバー攻撃を行う事を指します。サイバー攻撃と聞くと、中小企業には関係ないと思われる方が多いかもしれません。また、自社で個人情報も扱っていないし、価値のある情報も持っていない、狙われる訳がないと考えている企業が大半かと思います。しかし、そういった企業こそ、サイバー攻撃者に狙われやすいのです。

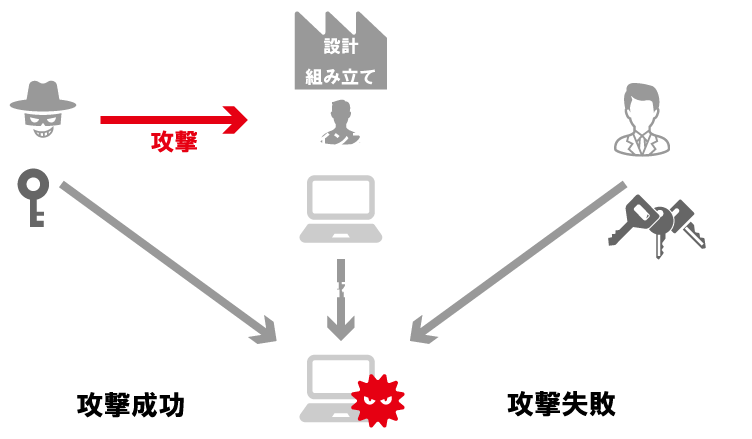

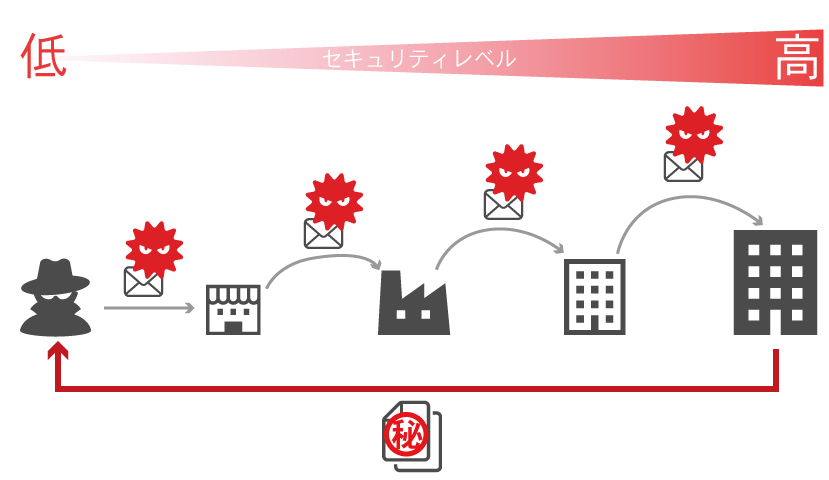

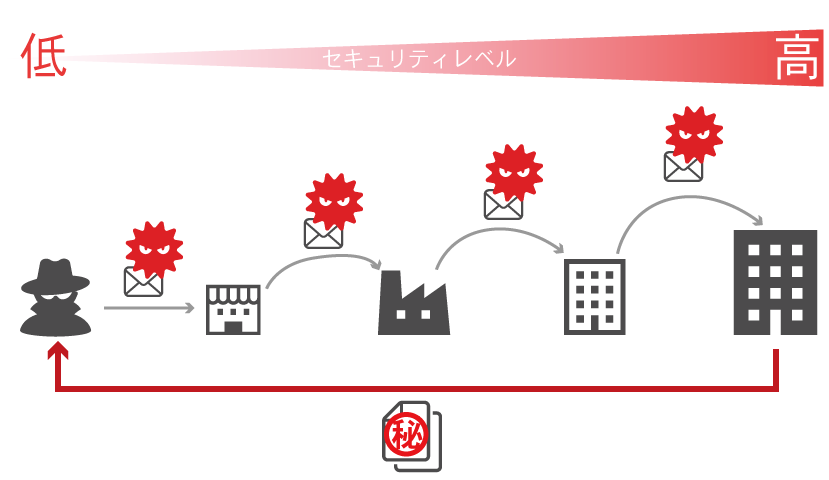

サイバー攻撃は、その多くが大企業やグローバル企業を標的としていますが、最近ではこれらの企業のセキュリティ対策が充実してきたため、攻撃が成功しづらくなってきています。そこで、サイバー攻撃者は守りの堅い“本命”の企業ではなく、それよりもセキュリティ対策の甘いサプライチェーンの企業にサイバー攻撃を行い、そこを踏み台にして本命に侵入し攻撃する手法を取るようになりました。

サプライチェーン攻撃の手順(標的型メールの事例)

手順1.標的企業の取引先の中でセキュリティ対策が進んでいない企業に対し、マルウェアが添付されたメールを送信し、PC(エンドポイント)を未知のマルウェアに感染させる。

手順2. 感染させて乗っ取ったPCから次の取引先へ攻める。(最終段階まで諸段階でマルウェアなどを使い手順1~2を繰り返す)

手順3.最終的に本命であるターゲット企業から重要データを詐取する。

日本では、9割以上の企業がいわゆる中小企業です。そして、その大半はコストや人的な要因で十分なセキュリティ対策ができておらず、サイバー攻撃に対して非常に脆弱であるのが現状です。こうしたセキュリティ対策が不十分な企業がサプライチェーンの弱い部分になってしまい、サイバー攻撃者にとっての恰好の標的になります。大企業やグローバル企業のような攻撃者にとっての“本命”企業がどんなに厳重なセキュリティ対策を講じても、サプライチェーンの中に穴があれば、そこから侵入してきてしまうのです。

「サプライチェーン攻撃」の脅威

サプライチェーン攻撃のリスクは高まっており、IPA(独立行政法人情報処理推進機構)が作成している「情報セキュリティ10大脅威」の組織編において2019年からランクインしています。IPAではその要因として、

・サプライチェーンのセキュリティ対策不足

・サプライチェーンを適切に選定、管理していないこと

・再委託先や再々委託先の管理が困難であること」

を挙げています。

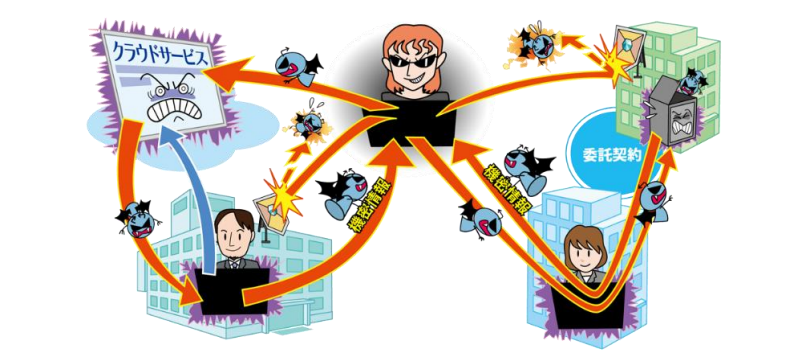

これまで、セキュリティに敏感な大企業やグローバル企業は、自社のセキュリティ構築に注力してきました。しかし、サプライチェーン攻撃は自社の防御をどれだけ堅牢にしたとしても、取引先企業のどこかに穴があればそこから侵入され攻撃されるのです。

情報セキュリティ10大脅威

サプライチェーン攻撃では、マルウェアメールやフィッシングメールによる攻撃が主に使用されます。マルウェアは感染したPCから情報を盗み出すものが多く使われ、フィッシングメールはさまざまなシステムやサービスへのログイン情報を盗み出すために使われます。これらの目的は、“本命”企業との窓口になっている人間(あるいはPC)とその連絡内容を把握するためです。具体的には、送受信されるメールを盗み見して“本命”側の担当者や、システムの連携状況などを把握します。そして、“本命”企業へ徐々に近づき攻撃方法を模索していくのです。

サプライチェーン攻撃の恐ろしい所は、最初に侵入された中小企業が意図せず攻撃者に加担してしまうリスクがあるという点です。侵入経路とされた中小企業は、知らず知らずのうちに攻撃者にとっての”本命”企業への踏み台とされ、取引先にマルウェアが混入したメールを送付してしまう可能性もあります。踏み台とされた企業からしてみれば、自身も被害者ではあるものの、サイバー・セキュリティ対策が不十分で、攻撃者からターゲットにされた企業と取引を継続したいと考える企業はどれだけいるでしょうか?攻撃者に侵入を許した、または意図的でないにせよ攻撃者に加担したという事実が不信感を煽り、ビジネスに重大な影響を与えることもあるのです。

「サプライチェーン攻撃」への対策

こうした状況から、サプライチェーン企業のセキュリティ対策が求められています。たとえば「改正個人情報保護法(個人情報の保護に関する法律)」では、「個人情報取扱事業者は、個人データの取扱いの全部又は一部を委託する場合は、その取扱いを委託された個人データの安全管理が図られるよう、委託を受けた者に対する必要かつ適切な監督を行わなければならない。」(22条)と規定しています。委託元は委託先に対して、安全管理について監督を行うことを義務づけています。同様の既定は、「GDPR(EU一般データ保護規則)」や「中国サイバーセキュリティ法」でも見受けられます。

また、自社にある情報資産を洗い出し、その重要度を設定しリスクを考えていくリスクアセスメントも重要になります。これらを検討すると同時に、サプライチェーン攻撃は主にメールによって行われますので、メール対策を見直しましょう。メールが最終的に届き、マルウェアの実行やフィッシングサイトへのアクセスが行われるのはエンドポイントとなるPC(パソコン端末)です。まずはメールセキュリティ対策を見直し、より検出能力が高く過検出の少ないセキュリティ対策ソフトを導入することが、対策の第一歩といえます。

現在、Windows10のPCを購入すると、デフォルトでWindows Defenderウイルス対策が搭載されています。それに加えて、標的型攻撃などの未知の脅威に強い効果を発揮する振る舞い検知型の次世代エンドポイントセキュリティ「FFRI yarai」を導入することで、理想的な多重防御を構築してはいかがでしょうか。

WannaCryもサプライチェーン攻撃に利用された!?

経済産業省の「産業分野におけるサイバーセキュリティ政策」によると2017年に猛威を振るったランサムウェアWannaCryは、欧州企業の感染したPC端末からサプライチェーン経由で日本企業に感染したことが明らかになっています。こうした事から、十分なセキュリティ対策をとっているかが取引開始の判断基準の一つとなっていく可能性が高まっています。

中小規模企業では高度なセキュリティ対策を構築し維持していくことは大変です。まずは、IPAや業界、監督省庁などが公開しているガイドラインを参考に、最低限のセキュリティ対策を考えていくことが重要です。

また、自社にある情報資産を洗い出し、その重要度を設定しリスクを考えていくリスクアセスメントも重要になります。これらを検討すると同時に、サプライチェーン攻撃は主にメールによって行われますので、メール対策を見直しましょう。メールが最終的に届き、マルウェアの実行やフィッシングサイトへのアクセスが行われるのはエンドポイントとなるPC(パソコン端末)です。まずはメールセキュリティ対策を見直し、より検知力が強く過検知の少ないセキュリティ対策ソフトを導入することが、対策の第一歩といえます。

現在、Windows10のPCを購入すると、デフォルトでWindows Defenderがインストールされています。それに加えて、標的型攻撃など未知の脅威に強い効果を発揮する振る舞い検知型の「FFRI yarai」を導入することで、理想的な多重防御を構築してはいかがでしょうか。

サプライチェーン攻撃に対抗する第一歩

サプライチェーン攻撃におけるサイバー攻撃者の常套手段は、メールなどでマルウェアを送り込むことです。使用されるマルウェアは、一般的なウイルス対策ソフトでは防御が難しい未知の脅威も多いため、次世代エンドポイントセキュリティと組み合わせて多重の対策を講じることが重要です。サプライチェーン攻撃で踏み台にならないために・・・。ウイルス対策ソフトとも同居可能な次世代エンドポイントセキュリティ「FFRI yarai」です。