【IPA情報セキュリティ10大脅威 2024】サプライチェーン攻撃について解説します【2位】

IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」によると、組織の脅威 第2位は昨年同様「サプライチェーンの弱点を悪用した攻撃」でした。

サプライチェーンの弱点を悪用した攻撃

商品の企画、開発から、調達、製造、在庫管理、物流、販売までの一連のプロセス、およびこの商流に関わる組織群をサプライチェーンと呼ぶ。このような「ビジネス上の繋がり」を悪用した攻撃は、自組織の対策のみでは防ぐことが難しいため、関係組織も含めたセキュリティ対策が必要な脅威と言える。また、ソフトウェア開発のライフサイクルに関与する全てのモノ(ライブラリ、各種ツール等)や人の繋がりをソフトウェアサプライチェーンと呼ぶ。このような「ソフトウェアの繋がり」を悪用した攻撃もまた脅威であり、対策が必要である。

サプライチェーン攻撃の手口は、大きく2つの種類に分けられます。

図解とともに解説します。

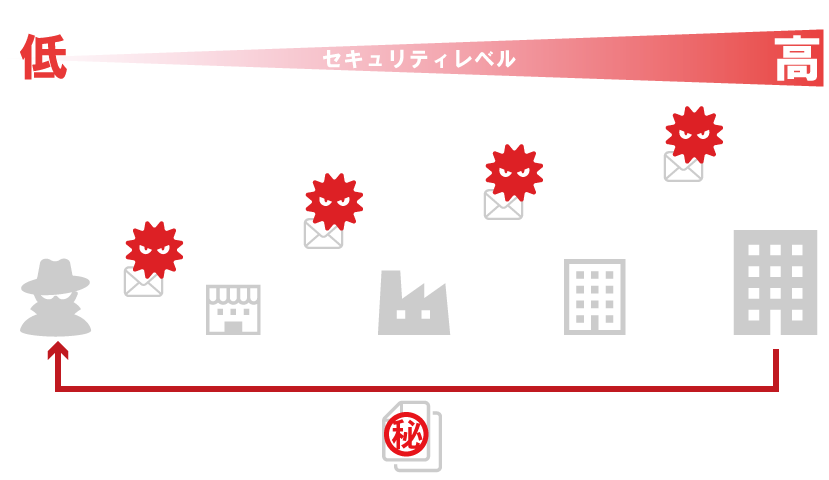

取引先や委託先が保有する機密情報を狙う

本命となる標的組織よりもセキュリティが脆弱な取引先や委託先、国内外の子会社等を攻撃し、その組織が保有する標的組織の機密情報等を窃取、子会社等への侵入を足がかりに本命企業へと侵入します。

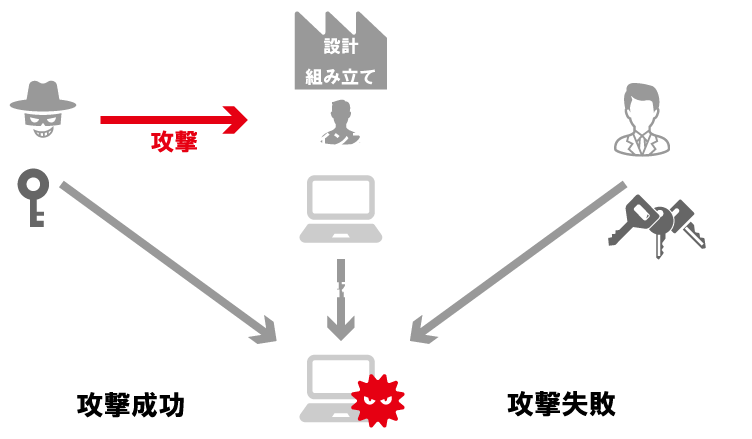

ソフトウェア開発元や MSP(マネージドサービスプロバイダー)等を攻撃し、標的組織を攻撃するための足掛かりとする

過去にはオープンソースの汎用プログラミング言語であるPHPの開発に使われていたサーバーに攻撃者が侵入し、特定のヘッダに対し秘密の文字列が含まれているリクエストを送信すると、任意のPHPコードが実行できるバックドア機能をこっそりと埋め込んだ事例があります。

また、悪意を持った機能を実装するのではなく、任意のコマンドが実行できるような脆弱性を意図的に残しておくという手段もありえます。

※こちらはソフトウェア開発元や MSP(マネージドサービスプロバイダー)等を攻撃し、標的組織を攻撃するための足掛かりとする一例になります。詳しくは、弊社特集ページの「サプライチェーン上で埋め込まれるバックドア検査の必要性」をご確認ください。

サプライチェーン攻撃対策は、自組織だけでは難しく、経営層や自組織に関わる組織と共に協力して行うことになります。

経営層は、被害の予防としてインシデント対応体制を整備し対応する必要があります。

自組織及び、自組織に関わる組織で検討すべき対策と対応は以下の通りになります。

| 立場 | 自組織 | 自組織の商流に関わる組織 |

|---|---|---|

| 被害の予防 |

|

|

| 被害を受けた後の対応 |

|

|

サプライチェーン攻撃は、最初に攻撃を受けた企業・組織だけでなく、その取引先など商流全体にも被害が及びます。自組織だけでなく、取引先や関係企業を守るためにも、十分なセキュリティ体制を整えましょう。

2024-04-16

関連記事 Related Post

【IPA情報セキュリティ10大脅威】ランサムウェアビジネスと暗号化なしのランサムウェアとは【2024年 組織編1位】

【ランサムウェア】サイバー犯罪集団「LockBit」のテイクダウンについて

「情報セキュリティ10大脅威 2024」が公表されました。

日本発:FFRIセキュリティの活動について

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2024年 ≫ 2024年4月 ≫ 【IPA情報セキュリティ10大脅威 2024】サプライチェーン攻撃について解説します【2位】