マルウェアから保護するマルチエンジン型エンドポイントセキュリティとは

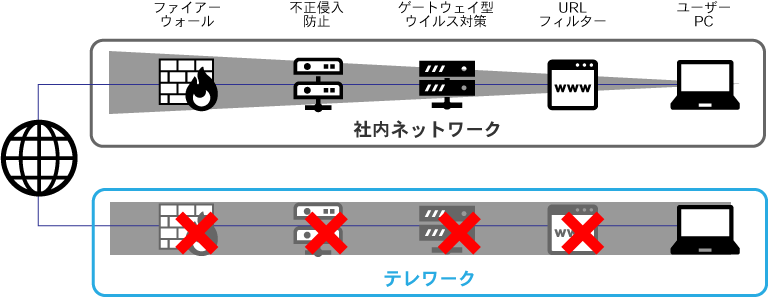

外部環境の変化に伴い、守る側の対策技術も抜本的な見直しが必要な状況に

近年、サイバー脅威に関する外部環境が急激に変化しています。

端的にいうと、サイバー空間において悪質な犯罪が急増したということです。

これは反社会的な勢力がサイバー犯罪によって莫大な利益を得る仕組みを構築しているということが背景にあります。麻薬密売のマーケットよりも大きな市場規模になっているとも言われています。

さらに、近年では国家安全保障という観点からも、サイバー脅威対策が非常に重要なテーマとなっています。

サイバー犯罪の組織化/攻撃手段の変化。

イバー犯罪に使用される様々な攻撃技術も急速に高度化しています。自己顕示目的やいたずら目的の攻撃は減少し、一方で明確な意図・目的を持った攻撃が増加しています。

反社会的な勢力は、サイバー攻撃技術を高めることによってサイバー犯罪の成功率を上げ、利益を得ています。サイバー攻撃のためのツールや技術、

マルウェアを簡単に生成するツールや、ソフトウェア脆弱性情報などもアンダーグラウンド市場で売買されています。

こうした急激な外部環境の変化によって、実は対策が追いついていない状況があります。

今までの対策では守ることが難しくなってきている。

外部環境の変化に伴い、従来の対策では防御しきれない攻撃手法が顕在化しました。いわゆる“未知の脅威”と呼ばれるものです。 これは既存のウイルス対策ソフトで利用されているパターンマッチング技術を容易にバイパスしてしまいます。 このため、守る側の対策技術も抜本的な見直しが必要な状況となっています。

なぜパターンマッチングでは守ることができないのか?

パターンマッチングによる検知手法は、例えるならば「マルウェアの指名手配写真」を用いた検挙(検知)です。日々、ウイルス対策ソフトの提供ベンダーは、

世界中で発生しているマルウェアを収集し、指名手配写真(パターン)を作って各ユーザーの端末に配信しています。

つまり、指名手配写真に載っていない新しいマルウェアは検知できないということです。近年では、簡単に誰でも新しいマルウェアを作成できるツールも出回っており、

その結果、1日に数十万ともいわれる新しいマルウェアが発生しています。これらをすべて指名手配写真(パターンファイル)で網羅することは現実的ではありません。

また、オンラインバンキングから利用者の預金を盗むサイバー攻撃が多発しています。これらのサイバー攻撃で使われるマルウェアは、実被害が拡大した後にパターンファイルに登録されることも多く、

予防的な対策として機能していないケースも散見される状況です。

近年、サイバー犯罪を企むサイバー攻撃者は、指名手配写真に無い新しい種類のマルウェアや「ゼロデイ脆弱性」と呼ばれる未修正のソフトウェアに含まれる欠陥を

悪用してサイバー攻撃を成功させようとします。これが “未知の脅威” です。

近年のサイバー脅威の状況。

現在、政府官公庁や重要インフラ、金融などの大手企業においては、既存のセキュリティ対策では近年の脅威に対抗できないことが認識されており、 未知の脅威対策が堅牢になってきています。

そこでサイバー攻撃者は、サプライチェーン攻撃という新たな手法を編み出します。サプライチェーン攻撃とは、ターゲットは、サイバーセキュリティが堅牢な大企業ではありません。そこにかかわるセキュリティ意識の低い中規模の企業や個人です。それらのコンピュータへマルウェアを送り込みます。それを大企業へのサイバー攻撃としてのパイプ役として足掛かりにしています。

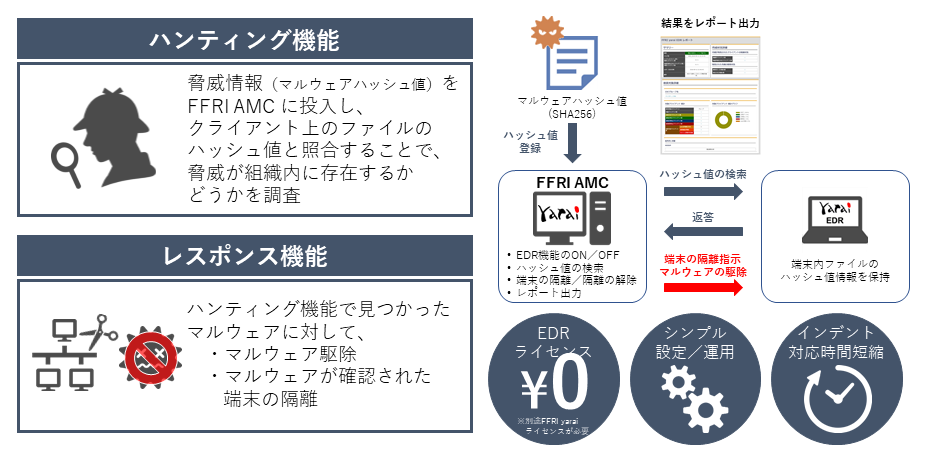

セキュリティ上の脅威につながる根本的な「原因」を捉える技術が重要

サイバーセキュリティ対策を考える上で、深刻な被害をもたらす “未知の脅威”にどう対抗するかが、今は非常に重要なテーマとなっています。 外部環境の大きな変化により、今までの対策で守ることが困難になった”未知の脅威”がより深刻な状況となっています。FFRIセキュリティでは、 今までとは異なる技術とアプローチで、既存のウイルス対策ソフトで対応が難しくなった”未知の脅威”に対抗する新しいコンセプトのセキュリティ対策製品を開発しています。

「原因療法」での製品開発。

FFRIセキュリティは、エンドポイントセキュリティ対策を行う上で、「対症療法」ではなく、「原因療法」が重要であると考えます。既存のウイルス対策ソフトに代表されるパターンマッチングをベースとした対策技術をバイパスするサイバー攻撃手法に対して、対抗可能なソリューションを提供するためパターンマッチングとは異なる製品開発をしています。

エンドポイントセキュリティ上の脅威につながる根本的な悪意の仕組み、つまり「原因」を捉える技術が重要であると考えています。FFRIセキュリティでは、サイバー攻撃者の悪意を捕捉する技術で脅威を検知し、防御することができます。

サイバー攻撃者の悪意を先読みする。

完全ヒューリスティック型の技術を実用化するためには、非常に洗練された研究開発のプロセスを確立する必要があります。

研究開発の現場では、既存のマルウェア等に実装されている様々なサイバー攻撃技術に精通する必要があり、かつ、サイバー攻撃者の悪意を先読みするために「サイバー攻撃者が知らない新しい攻撃技術」を

彼らよりも先に確立し、対策技術を開発する必要があります。つまり、サイバー攻撃者よりも常に前に居続ける研究開発のプロセスが重要となります。

サイバー攻撃が発生してから対策を開発する「後追い」対策では、常に対応が後手に回り、対策は難しくなる一方です。

この状況を変え、サイバー攻撃側の先を行く対策に変えていく必要があると考えています。

FFRIセキュリティの検知技術の根幹は、サイバー攻撃者の悪意を先読みして研究すること。

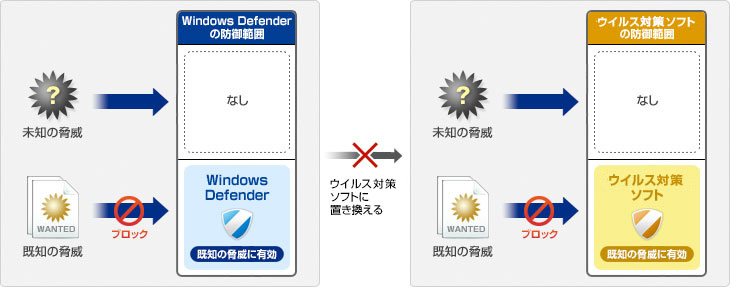

ヒューリスティック(パターンマッチングを用いずに、振る舞い等でマルウェアを判断する技術)は、サイバー攻撃者の悪意を見つけ出す技術だと考えています。パターンマッチングを補完して一部のマルウェア群を見つけるといった技術ではありません。 FFRIセキュリティ独自のアプローチによるヒューリスティック技術を「CODE:F」と定義しています。

ヒューリスティックの苦手な分野としては、例えば、プログラムに含まれる悪意の占める割合が小さいものや、あまり高度なテクニックが利用されていないものなどが挙げられます。 逆に、このようなマルウェアはパターンマッチングが技術的に優位です。したがって、両者の優れているところをうまく利用することで効果を最大化することができます。 パターンマッチング型のウイルス対策ソフトは、Windows 10の標準搭載されているソフトWindows Defenderとして付属していますので、そちらを使うことをお勧めします。

マルチエンジン型とは

FFRIセキュリティの技術の特徴としては、悪意を判断するために、複数の視点から判断を行うということです。そのため、製品の心臓部である独自の検知エンジンを5つ搭載しており、

マルウェアが入ってくるところから、実際にマルウェアが動き出すところまで、様々なレイヤーで悪意の判断を行います。

つまり、一つだけの視点では見えなかった悪意であっても、マルチな視点で判断することにより精度の高い検知が可能になります。

犯罪捜査に例えるならば、5人のそれぞれ専門的な捜査官が犯人の悪意を暴き出すというイメージとなります。複数の専門家の視点で、指名手配写真では見つけられない、

初犯の悪意も未然に防ぐことが可能です。

5つのエンジンそれぞれの特徴。

1. 【ZDPエンジン】

昨今のマルウェアは、OSやアプリケーションソフトウェアに内在するセキュリティ上の欠陥である“脆弱性”を悪用して攻撃するものが増えています。

既に明らかになってベンダーが修正した脆弱性であれば、ソフトウェアのアップデートで解消することができます。

Windows OS は、アップデートが行われています。

これはセキュリティパッチという脆弱性を修正するプログラムを配布しています。

しかし、世の中に出回っているOSを含むソフトウェアは多くの脆弱性を内包していますので、まだ明らかになっていない(セキュリティパッチが提供されていない)

脆弱性が潜在的に多数存在します。これを”ゼロデイ脆弱性”といいます。

ゼロデイ脆弱性を悪用するサイバー攻撃が増えていますので、これを防御することは大きな効果があります。ZDPエンジンは、既存の脆弱性攻撃だけでなく、

ゼロデイ脆弱性攻撃を防御することが可能です。

さらに、脆弱性は様々な種類に分類することができますが、

セキュリティ上の大きな脅威が懸念されるのは “コード実行型”と呼ばれる脆弱性です。この脆弱性を悪用されると、

サイバー攻撃者に遠隔から任意のコード(悪意の命令)の実行を許してしまいます。

ZDPエンジンはこのコード実行型の脆弱性攻撃を汎用的に防御できます。よって脆弱性攻撃によるマルウェアの侵入の多くをこのエンジンでブロック可能です。

2. 【スタティック分析エンジン】

パソコン中に侵入してきたマルウェアを、実際に動き出す前に検知するものです。マルウェアの外形的特徴、つまりプログラムの構造を分析し、そこから悪意を見つけ出すというものです。 怪しい構造から挙動を予測し、実際に動き出す前に攻撃を防御します。

3. 【サンドボックスエンジン】

先のスタティック分析エンジンで悪意の白黒判定がつかなかったもの、つまりグレーな判定結果だった怪しいプログラムを分析します。

分析の方法は、Windowsのシステムを擬似的に再現(エミュレーション)したサンドボックス上でプログラムを動かしてみて、悪意ある動作の有無を判定します。

つまり、実際のパソコン上には影響のない形で、プログラムの動作を確認してみるということです。

このサンドボックスはいわゆる仮想化技術とは異なり、

パソコンのパフォーマンスへの影響は軽微であり、非常に高速な解析を実現します。

万が一、ここまでのエンジンで検知できなかったマルウェアは、

次のHIPSエンジンと機械学習エンジンで検査を行います。

4. 【HIPSエンジン】

実際にパソコン上で動き出したマルウェアの悪意ある振る舞いを検知して、動作を止めることによって防御します。プログラムが動いている間は継続して監視を行うため、 悪意の動作を特定のタイミングのみで行うようなマルウェアも捕捉することが可能です。

5. 【機械学習エンジン】

このエンジンは、FFRIセキュリティで収集した膨大な不正プログラム及び正常系ソフトウェアの挙動をビッグデータとして機械学習によって分析し、

導き出されたロジックを元に悪意ある挙動を判断するものです。つまり、統計的なデータからマルウェアらしさを判断します。

通常、検知ロジックは人間の解析者の知見の積み重ねによって作られるものですが、このエンジンのロジックは機械学習を活用することで、人間には想像できないようなロジックを実現しています。