ゼロトラストを支えるエンドポイントセキュリティ

ゼロトラストとは

ゼロトラストとは、「社内」「社外」といった「境界線の防御」にとらわれないセキュリティのあり方です。

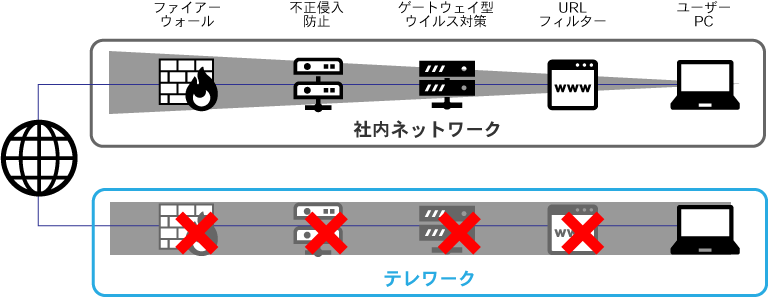

これまでの境界型セキュリティでは、危険なものや攻撃は外部からやってくるという考えのもと、内部は常に安全という状態を維持するため内部と外部の境界線のセキュリティを重視していました。しかし、テレワークやクラウドサービスの利用などにより、PC端末や情報資産が必ずしも社内にあるとは言えなくなり、ネットワークの境界線とセキュリティ保護領域は必ずしも一致しなくなっています。一方でゼロトラストは「内部であっても信頼しない、外部も内部も区別なく扱う」という考えのもと、厳格なID管理と可能な限り柔軟で動的なアクセス制御によりセキュリティを担保する考え方になります。例えば、許可されたアクセス権であっても、なりすましの可能性が高い場合にはアクセス権を制限するといった運用を行います。つまり、情報資産やアクセス権者の分散、ID管理、属性をもとにした最小限のアクセス権などにより、ネットワークへの侵入や情報の窃取などの被害を最小限に抑える方策となります。

今までの境界型セキュリティとは全く違う新しい概念であり、その実現には莫大な費用と時間がかかります。

FFRIセキュリティでは、現状に沿ったゼロトラストの採用方法を解説します。

ゼロトラストアーキテクチャの概念

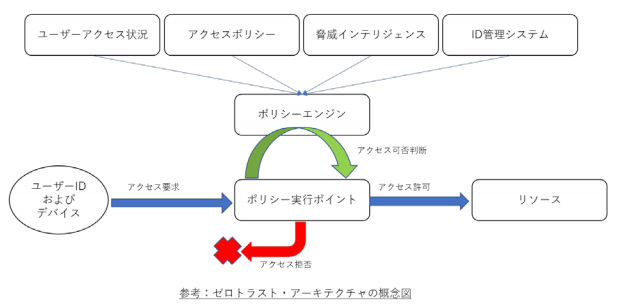

ゼロトラストの構造は以下のようになります。

ゼロトラストでは、アクセス権が詳細に設定されており、許可された範囲のことだけ実行できます。

ユーザーがアクセスを要求すると、ポリシーエンジンに認証を求められます。認証を通過しポリシーエンジンがアクセスを許可した場合にリソースやサービスにアクセスできます。また許可されなかった場合は、そのアクセスをアノマリーとして検出します。これがゼロトラストの真髄と言えます。

ゼロトラスト・アーキテクチャの概念

※引用:2020年6月 政府情報システムにおけるゼロトラスト適用に向けた考え方

テレワークの増加やクラウドサービスの利用増加など働き方の変化により、ネットワークの内側(一般的には社内ネットワーク内)のみを信用する境界型セキュリティから、アクセスを許可されたものだけを信用するゼロトラストに注目が集まっています。ゼロトラストを実現するうえで防御の中心となるのはデータやデバイス、エンドポイント(PC端末)等のリソースになります。

働き方の変化

新しい働き方におけるIT要素

「働き方改革」や新型コロナウイルス感染症の影響により、テレワークを導入する企業が増加しています。 これに伴い、仕事をする場所がオフィス内に限らない、仕事に利用する端末が会社が貸与したものとは限らない、データの保存場所が社内のデータサーバーとは限らないなど、働き方とICTの活用法が大きく変わってきています。こうした働き方の変化に対応した、新しいセキュリティ対策が必要となっています。国内では新型コロナウイルスの感染拡大によって半ば強引にリモートワークが普及しましたが、今後はリモートワーク、出勤型が混在して残る形となると考えられ、社内・社外のどちらにいても有効なセキュリティ対策が求められます。しかし、セキュリティ対策には導入およびランニングに係るコストや、運用に係るヒューマンリソースの問題もついて回ります。ゼロトラストを完全に実現するには多額のコストと時間がかかりますので、低コストかつ費用対効果の高いセキュリティを優先して導入する事が必要です。

- VPN+VDN/シンクライアント

- FAT PC貸与あるいはBYOD

- リモート環境にあるPCやスマートフォン

- クラウドサービスの利用促進

それぞれの要素におけるセキュリティの担保が必要

リモートワーク、出勤型が混在して残り続ける

多額の費用をかけずに最大限のセキュリティ担保が理想

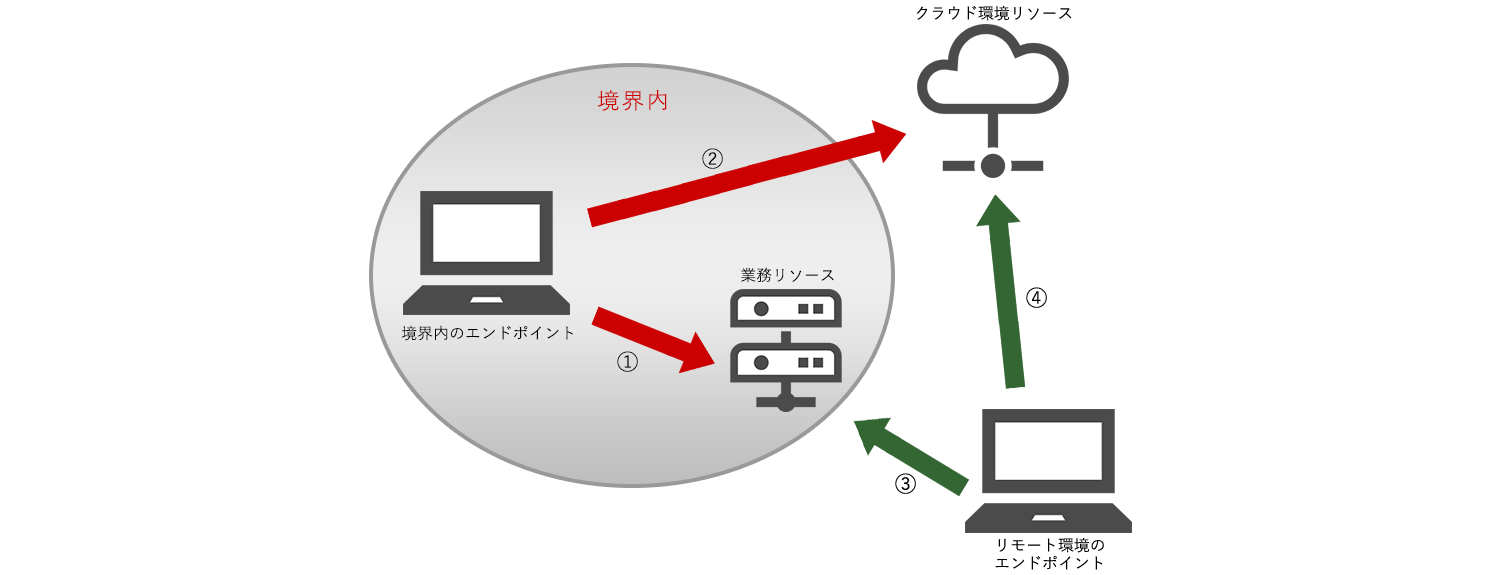

業務リソース

働き方、働く環境がどんなに変化しても、エンドポイント(PC端末)は残り続けます。

①境界線内のPC端末 → 境界線内の業務リソースへのアクセス

②境界線内のPC端末 → クラウド環境のリソースへのアクセス

③リモート環境のPCの端末→ 境界線内の業務リソースへのアクセス

④リモート環境のPCの端末→クラウド環境のリソースへのアクセス

すべてのパターンにおいて、ゼロトラスト導入・実装に向かう際も、エンドポイント(PC端末など)はなくならないので、エンドポイントを保護する対策がゼロトラストにより一変するわけではありません。同じルールでのセキュリティを実現するためには、ゼロトラストの考え方が不可欠です。

リモート環境におけるセキュリティ

テレワークなどのリモート環境の端末は、BYOD(Bring your own device)や会社貸与のPC端末となるでしょう。これらをリモートでセキュリティ管理するには、インシデントが必ず発生するという前提を置く必要があります。

具体的には、以下の導入が検討されます。

① MDM (mobile device management)

② リモートからのThreat hunting

③ 検知後の駆除または隔離

④ リモートフォレンジック、詳細調査

エンドポイント(PC端末)で言えば、インシデントが発生した場合の対応範囲と深度を予め想定し、逆算して、EDRに求める機能を決定することが、費用対効果の観点から考える場合は最良です。

エンドポイントセキュリティの重要性

ゼロトラストにおけるエンドポイントセキュリティ

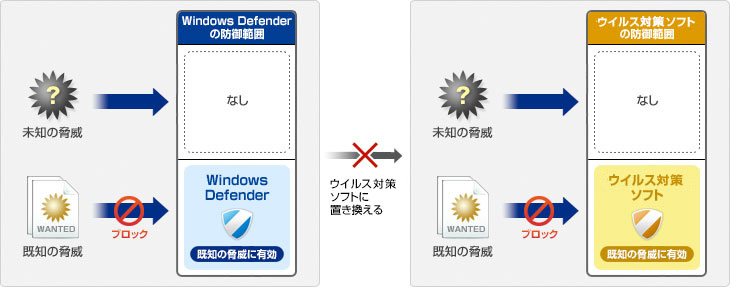

「ゼロトラストにおけるエンドポイントセキュリティの考え方は、まずEPP+NGAVを組み合わせ、マルウェアの攻撃を最大限防御できる体制を整えます。そのうえですり抜けてきたものをEDRで事後検知します。こうした一連の防御・対応を、社内ネットワークだけでなくリモート環境にあるエンドポイントに対しても一様に適用できる必要があります。 しかし、一般的なEDR 製品はエンドポイント(PC端末)のアクティビティを記録・モニタリングして、それを分析することで脅威を検知し、更なる調査や対応を促進させるものです。そのため、専門的な知識を持つ人でないとそもそもの分析が適切にできません。結果としてEDR 製品の導入は高コストになる可能性があります。 インシデントが発生した場合の対応範囲と深度を予め想定してEDRに求める機能を決定するすることが、適正なEDR製品選定には重要です。 また、セキュリティ製品の中にはEPP、NGAV、 EDRそれぞれの機能を組み合わせた製品も存在します。しかし、その性能は製品によってバラバラです。搭載している機能の有無だけでなく、その精度や性能についても確認しましょう。

FFRIセキュリティが考えるゼロトラスト実現機能

実績あるFFRI yaraiのNGAV機能は、Microsoft Defenderウイルス対策(Windows標準搭載のEPP)との連携管理により、脅威の侵入を最小限にとどめます。さらにシンプルなEDR機能により最小限の運用負荷で効果的なインシデント対応を実現します。

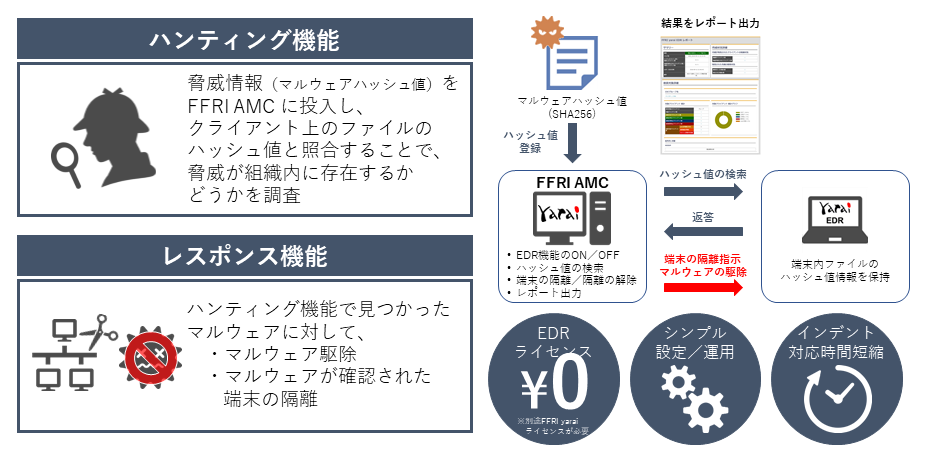

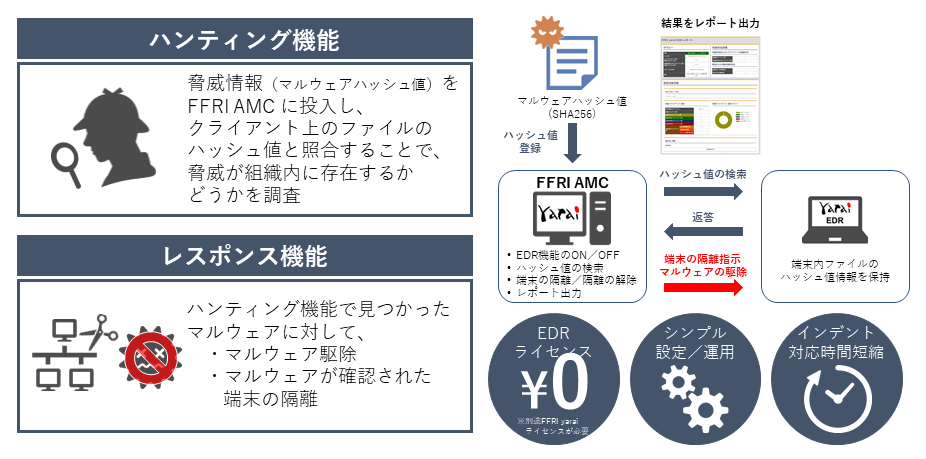

FFRI yaraiのEDR機能

実際のユースケースを想定したEDR機能を追加費用不要で標準搭載しています。 「脅威の検索」「駆除」「端末隔離」というシンプルな機能に特化し、専門知識を持った人材が不在でも運用が可能です。

特別コンテンツ

ウェビナー

-

働き方改革、コロナ禍におけるリモートワーク推進などを契機として、ゼロトラストがセキュリティ確保のための新たな仕組み・概念として注目を集めています。 米国立標準技術研究所(NIST)においても、米国政府が標準として参照すべきゼロトラストの概念と定義を示す文書である「SP 800-207 Zero Trust Architecture」が、2020年8月に最終版として発表されました。 今回の動画では、PCをはじめとするエンドポイント保護を、ゼロトラストの実現あるいは移行に際してどのように考え、取り扱うべきかを解説します。

-

ウェビナー内容

- ゼロトラストの概念 (1:19)

- 守るべきポイントはどこか (1:46)

- 働き方の変化 (3:05)

- エンドポイントと業務リソース (6:24)

- ゼロトラストの神髄 (7:00)

- エンドポイントセキュリティの分類 (8:55)

- リモート環境におけるセキュリティ (9:56)

- ゼロトラストおけるエンドポイントセキュリティ(11:42)

- FFRI yarai が持つゼロトラスト実現機能 (12:51)