長期休暇前に行うセキュリティ対策とは

長期休暇は、企業にとってサイバーリスクが高まります。

システム管理者が不在で、セキュリティを随時安全に保てない状況になってしまうので、日常でのセキュリティ対策に加え、更に注意を払う必要があります。

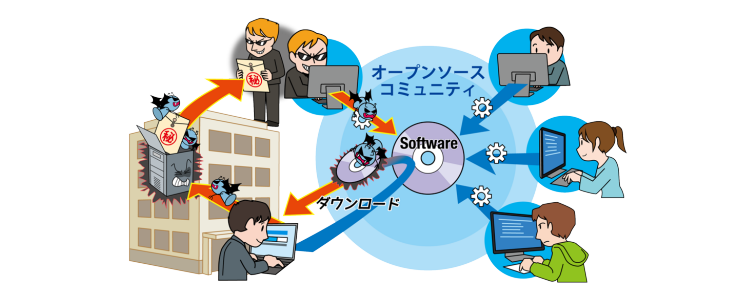

長期休暇後のインシデント事例として、2017年5月に急速に被害を拡大させたWannaCryが挙げられます。WannaCryは自己増殖を繰り返すマルウェアで、当時未報告であった脆弱性(0day脆弱性)が存在する社内ネットワーク上の全ての機器にわずか数時間で感染が広がってしまうなど、爆発的な感染拡大を見せました。

このほか何度も活動の停止と再開を繰り返しているEmotetは、2019年12月頃から再活発化するなどの例もあります。担当者不在で感染確認後の初動対応が遅れると、被害が拡大してしまう可能性が高まりますので、長期休暇前後はセキュリティ対策に対して一層の注意が必要です。

こうした被害に遭った原因として主に以下のような共通点が見られます。

・Windows Updateを長期間未実施のままにする。(管理者)

・ネットワーク関連機器のファームウェアやソフトウェアのアップデートをしない。(管理者)

・長期休暇中に来たメールの添付ファイルやURLを安易にクリックする。(利用者)

長期休暇に向けたセキュリティ対策の実施と、長期休暇明けの対策を適切に実施しましょう。

以下の対策表は、IPA 独立行政法人情報処理推進機構が出している公開している「長期休暇における情報セキュリティ対策」を元に法人・組織の長期休暇前後の対応をまとめました。まとめたものです。

対策としては基本的なものばかりですが、システム管理者が長期間不在になる等、いつもと違う状況においては、思わぬ被害が発生したり、想定外の事象へと進展する可能性があるため、丁寧な事前準備とフォローが必要です。

| 立場 | 対策 | |

|---|---|---|

| 管理者向け | 長期休暇前 |

1. 緊急連絡体制の確認 |

| 長期休暇後 |

1. 修正プログラムの適用 |

|

| 利用者向け | 長期休暇前 |

1. 機器やデータの持ち出しルールの確認と遵守 |

| 長期休暇中 |

1.持ち出した機器やデータの厳重な管理 |

|

| 長期休暇後 |

1. 修正プログラムの適用 |

NISC内閣サイバーセキュリティセンター「長期休暇に向けて、セキュリティ対策は万全ですか?」

マルウェアは、侵入から感染、不正な動作などの行動を全てエンドポイント上(PC端末など)で行います。そのため、エンドポイントセキュリティ対策を充実させることは、被害を未然に防ぐうえで非常に効率的です。

FFRIセキュリティの製品「FFRI yarai」は完全ふるまい型エンドポイントセキュリティ製品です。パターンマッチング型の製品と違い、定義ファイルの更新など頻繁なアップデートが必要ないため、長期休暇の間も安心してご利用頂けます。また、FFRI yaraiでは管理コンソールのFFRI AMCでは、でFFRI yaraiの稼働状況や脅威検出状況の管理、アップデートやポリシー配布機能を活用して、を実施し、セキュリティ担当者の組織内の端末を一元管理をサポートします。