脆弱性攻撃の脅威

「脆弱性」と「マルウェア」の関係

ソフトウェアにおける「脆弱性」とは、セキュリティ上の問題につながるような欠陥や、設計段階の見落としなどによる仕様上の問題点のことをいいます。

脆弱性攻撃は、脆弱性を利用してシステムに様々なダメージを与えます。例えば、マルウェアを外部から侵入させるために脆弱性を利用することが挙げられます。

マルウェアの脅威は、大きく分けて「感染手法」と「悪意ある活動」の2種類に分類することができます。

1.感染手法

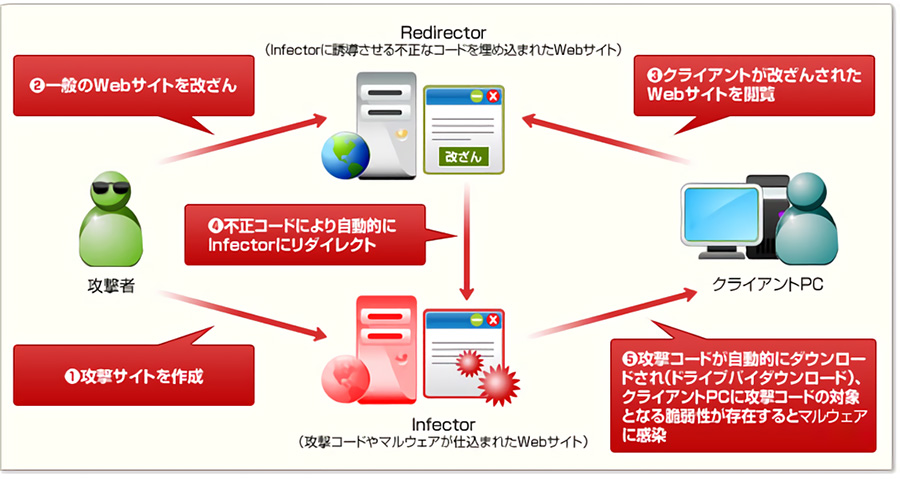

攻撃者がリモートマシンに侵入して「悪意ある活動」を行うための方法であり、昨今問題となっている標的型攻撃でも使われているような、脆弱性攻撃コードを含むPDFやMS-Officeファイルをユーザーに開くよう誘導し、ファイルを開かせることによって脆弱性攻撃を発動させ、攻撃コードの実行によりバックドアを仕掛けるといったものがあります。

2.悪意ある活動

標的型攻撃の例で説明すると、バックドアを仕掛けた後、端末を外部から乗っ取り、端末上のアカウント情報や機密情報を外部の攻撃者に送信したり、システムを破壊してしまうといったものが挙げられます。

ここで重要なポイントとしては、マルウェアは「感染手法」がなければ「悪意ある活動」はできません。そして、「感染手法」には「脆弱性」が利用されるケースが多い ということです。脆弱性が利用されるようになった背景は幾つかありますが、一つはユーザーのセキュリティリテラシーが向上し、メールに添付されてきたexeファイルなどの 実行形式ファイルが開かれなくなってきたことが挙げられます。

また、脆弱性は日々発見されており、ユーザーの対策が後手に回りがちなため、攻撃が成功しやすいことも理由の一つです。

一昔前までは、こうした脆弱性を利用した攻撃はスキルの高い一部の攻撃者にしか実行できなかったのですが、昨今では、Exploit Kit(Exploit Pack)と呼ばれる脆弱性攻撃を簡単に行うための

ツールキットがアンダーグラウンドマーケットで売買されており、ツールキットさえあれば比較的簡単に攻撃を実行することができます。

このようなExploit Kitは、Rig Exploit Kit、GrandSoft Exploit Kit、Fallout Exploit Kitなど数多くの種類が存在しますが、ツールキットで利用される脆弱性は、 Internet Explorer、Adobe Flash Player、Adobe Readerといったメジャーなクライアントアプリケーションに集中しています。つまり、できるだけユーザーアクションを伴わない形で感染させるために脆弱性を悪用し、感染の自動化が図られています。従って、守る側としては、クライアントアプリケーションの脆弱性管理が極めて重要であるといえます。

ドライブバイダウンロードを利用した脆弱性攻撃の流れ

脆弱性対策の選択肢

1.セキュリティ更新プログラム(パッチ)の適用

最も確実で脆弱性対策の王道でもありますが、 脆弱性が公表されてからパッチを適用するまでに時間がかかるケースもあり、管理コストが大きいという問題もあります。

2.アプリケーションの構成・設定の調整

サービスの無効化やアクセス権の変更、ファイル属性やレジストリの設定調整により回避可能な脆弱性も存在しますが、高度なセキュリティ知識が必要となります。

3.ソフトウェアの削除

脆弱性の影響を受けるソフトウェアをアンインストールすることで脅威を排除可能ですが、対象アプリケーションが不要な場合にしか選択できません。 予め、必要不可欠なものだけを利用することを徹底し、そのアプリケーションについて厳重に管理するというポリシーの運用も有効ですが、利便性に欠ける部分があります。

脆弱性管理(パッチマネジメント)のプロセス

脆弱性対策として確実な手法であるパッチの適用を選択した場合、パッチマネジメントを行う上で、以下の図に示したプロセスが必要となります。 脆弱性は、OSや主要アプリケーションだけでも日々発生しており、システム担当者はこれらの脆弱性に対応するために非常に大きなコスト(工数)をかける必要があります。

また、場合によっては、パッチが適用されるまでの間に何らかのワークアラウンドが必要な重大な脆弱性が発見された場合は、当該脆弱性が影響するシステムを停止しなければならないケースもあり、 組織全体としてのITサービスレベルが毀損される可能性もあります。

様々なパッチ管理ソリューション

こうした現状を少しでも緩和するため、様々なベンダーから脆弱性対策やパッチ管理を支援するソリューションが提供されています。

例えば、マイクロソフト社は、WSUS(Windows Server Update Services)というパッチの一括配信・適用ツールを無償提供しています。また、Windows XP SP2以降で実装されたDEP(データ実行防止)や、Windows Vistaで実装されたUAC、ASLR(アドレス空間配置のランダム化)などの脆弱性攻撃の緩和技術もあります。

また、資産管理ツールを利用すれば、組織内の情報資産のパッチ適用状況の把握や配布作業を簡易化することができます。ただし、前述の脆弱性管理のプロセスのうち、脆弱性の情報取集や最も工数のかかる検証フェーズは対象外です。

IPSなどが提供している仮想パッチは、脆弱性管理プロセスのほとんどのフェーズをカバーしていますが、非常に高価です。

既存のパッチ管理ソリューションや脆弱性攻撃緩和技術の課題

これらのソリューションを効果的に利用することで、システム管理者の工数は削減され、システムセキュリティのレベルを向上させることができますが、

いずれも既知の脆弱性に対して効果を発揮するもので、未知の脆弱性、いわゆるゼロデイ脆弱性には対応できません。

前述のDEPやASLRなどの脆弱性緩和技術は、バイパス技術が明らかになっており、ゼロデイ脆弱性に起因する攻撃は、FFRIセキュリティBlogにもある通り大きな影響を及ぼしています。

| 【表】ゼロデイ 脆弱性を利用した攻撃事例 | ||

|---|---|---|

| 事例 | 脆弱性攻撃の対象アプリ | 脆弱性(CVE) |

| 「Adobe Acrobat」「Adobe Reader」を利用した攻撃 | Adobe Reader および Acrobat | CVE-2023-21608 |

| AZORult(Loader) | Microsoft Office 数式エディタ | CVE-2017-11882 |

| FormBook(Loader) | Microsoft Office 数式エディタ | CVE-2017-11882 |

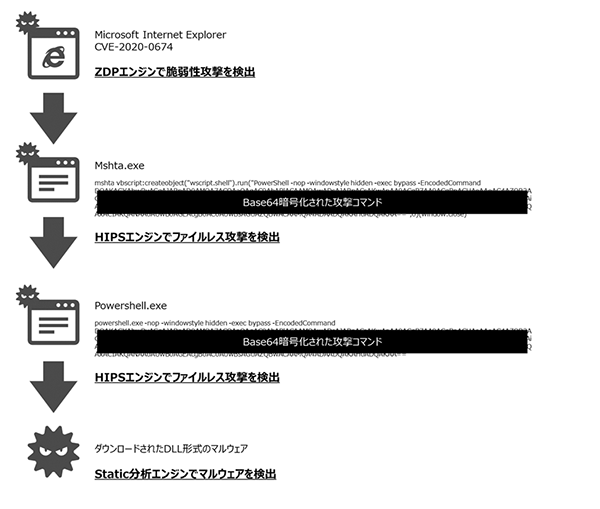

| Purple Fox EK | Microsoft Internet Explorer | CVE-2020-0674 |

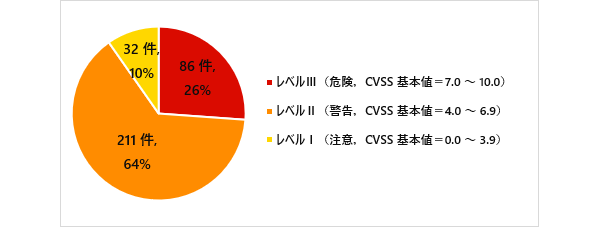

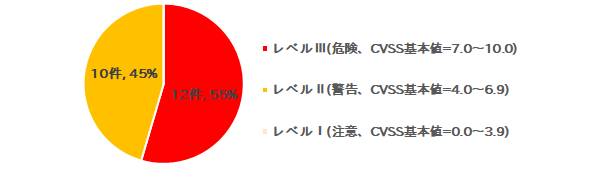

マルウェアに悪用されやすい脆弱性の存在

FFRIセキュリティでは、日々様々なマルウェア解析や脆弱性分析を行っていますが、その結果からすべての脆弱性がマルウェアに利用されるわけではなく、

マルウェアに「悪用されやすい」脆弱性が存在することがわかっています。

「悪用のしやすさ」には、二つの要素があり、Exploitが持つ環境依存性によるもの(特定のアプリケーション、OSでのみ動作、もしくはそのバージョンにも依存)と、

攻撃安定性、言い換えると、脆弱性自体が持つ不安定性によるもの(攻撃成立に確率的な要素があり、100回に1回程度の確率で動作するなど)があります。

なお、近年では脆弱性攻撃が成功した場合でも、プログラムの権限を制限することで被害を限定的にするための セキュリティ機構(Goolge ChromeやAdobe ReaderのSandboxなど)が実装されたアプリケーションも出てきています。

FFRIセキュリティの脆弱性攻撃対策

ポイントとしては、脆弱性が発見されても、「悪用のしやすさ」は脆弱性それぞれで様々であり、悪用するための攻撃手法の確立ができなければ脅威にはならないといえます。

FFRIセキュリティでは、MITRE Corporation(米国政府向けの技術支援や研究開発を行う非営利組織)が個別製品中の脆弱性を対象として採番している共通脆弱性識別子「CVE」を基準として、マルウェアに悪用される任意のコード実行を可能とするような脆弱性(※)にフォーカスし、既知・未知に関係なく、脆弱性攻撃に対抗できるソリューションとして、FFRI yaraiに搭載されているZDPエンジンを開発しました。

ZDPエンジンは、前述の「ゼロデイ 脆弱性を利用した攻撃事例」の脆弱性をはじめ、様々なゼロデイ脆弱性攻撃の防御実績があります。

脆弱性攻撃によるマルウェア感染を未然に防ぐとともに、システム管理者によるセキュリティ更新プログラム(パッチ)適用の運用負担を大幅に軽減します。

※任意コード実行型脆弱性とは、攻撃者の意図する操作が可能となり、リモートから不正にシステムを操作し、システムを乗っ取ることが可能となるような脆弱性をいいます。

FFRI yarai ZDPエンジンと他の脆弱性パッチ対策との比較

※期間は一般的な目安です。対応期間は、ベンダーにより異なります。

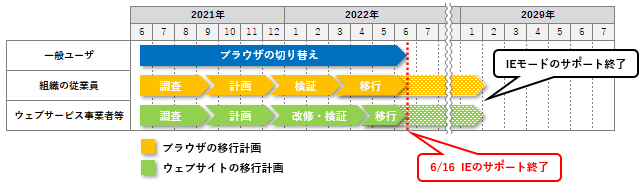

FFRIセキュリティの脆弱性攻撃対策の提案

脆弱性対策の王道はパッチ管理ですが、世界的に有名な企業等が被害に遭った数々の事件で使われた脆弱性が既知のものであったという報道も多数あり、実際問題として、すべてのパッチをリアルタイムに適用するのは難しいというのが実情です。

従って、パッチ適用コストと脆弱性に起因するリスクのバランスを取り、対応のプライオリティと対策方法を検討することが重要です。判断材料としては、マルウェア攻撃に悪用される可能性が低い脆弱性、攻撃安定性の低い脆弱性(マイクロソフトのExploitability Indexなどの悪用可能性指標等を参考)、FFRI yaraiのZDPエンジンで防御可能な任意コード実行型脆弱性というように分類し、優先順位を判断した上で、対策方法を検討するのが望ましいと考えています。

FFRIセキュリティでは、製品提供だけでなく、セキュリティコンサルティングや、セキュリティ対策における人材育成のためのトレーニングも提供しており、お客様の抱えるサイバーセキュリティ上の課題解決に向けて包括的にご支援させていただきます。