FFRI yarai がCVE-2020-0674 脆弱性を起点とする複合的な攻撃を検出

【マルウェア概要】

2020年11月現在、Microsoft Internet Explorerの脆弱性を利用したマルウェア「Purple Fox」の検出を国内で観測しています。

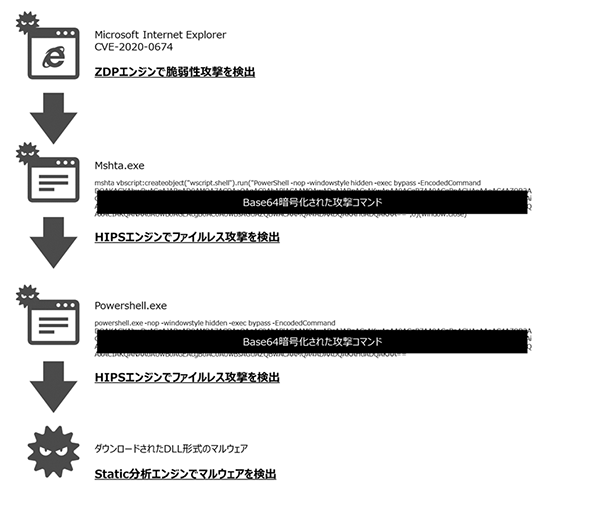

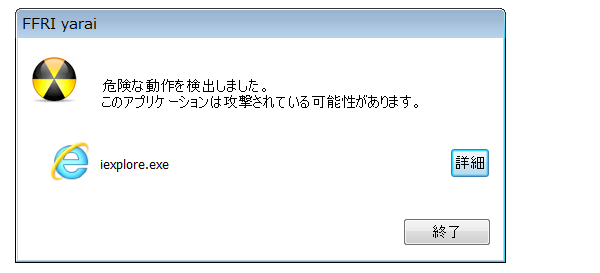

今回観測された攻撃の流れは下記のとおりで、FFRI yaraiの搭載する5つの防御エンジンによる多角的なアプローチで、複数のポイントで攻撃を検出していることを確認しています。

Purple Foxが利用する脆弱性は Microsoft Internet Explorer の脆弱性 CVE-2020-0674です。FFRI yaraiは、この脆弱性を悪用する挙動をZDPエンジンで検出します。さらに、脆弱性攻撃後の侵入される過程で行われるファイルレス攻撃についてもHIPSエンジンが複数検出することを確認しました。

また、Purple Foxはコマンドライン実行が成功すると下記ドメインと通信し、DLLマルウェアをダウンロードします。

rawcdn[.]githack[.]cyou

ダウンロードされたDLLマルウェアについても、Static分析エンジンによる検出を確認しました。

以上のように、FFRI yaraiはPurple Foxの感染における各段階で攻撃を検出しており、侵入の段階で検出・防御が可能です。

【被害に遭わないための対策】

Purple Foxの感染は、脆弱性攻撃のために細工されたウェブページにアクセスすることで始まります。利用されるMicrosoft Internet Explorer の脆弱性CVE-2020-0674は修正済みであるため、Microsoft Internet Explorerを最新のバージョンへアップデートすることで感染を防ぐことが可能となります。

また最近では、国内でもランサムウェアによるデータ破壊や、テレワーク環境を狙ったサイバー攻撃が多発しています。こうしたマルウェアの攻撃から身を守るために、

1. UAC(ユーザーアカウント制御)を有効にして信頼できるファイル以外を許可しないこと

2. 信頼できるサイト以外から入手したファイルやメールに添付されたファイルは安易に開かないこと

3. 一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと

4. 次世代エンドポイントセキュリティのようなパターンファイルに頼らない未知のマルウェアから防御可能なセキュリティ対策を取ることが大切です。

次世代エンドポイントセキュリティFFRI yarai は、パターンファイルに頼らない5つの防御エンジンでプログラムを多角的に分析し、マルウェアの攻撃を検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャーを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

■検証環境

Windows 7 ✕ FFRI yarai 3.1.0 (2018年 2月リリース) 「Purple Fox」のように、脆弱性CVE-2020-0674を悪用した攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。 FFRIセキュリティでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

2020-11-20

関連記事 Related Post

脆弱性攻撃の脅威

FBIがWindows 7について注意喚起しています。

アメリカ合衆国10大脆弱性レポートより

FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

Windows 10 移行と合わせて検討するセキュリティ強化とは?

Windows 10と次世代エンドポイントセキュリティFFRI yaraiの関係

サイバーセキュリティ対策の進化はお済みですか?

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2020年 ≫ 2020年11月 ≫ FFRI yarai がCVE-2020-0674 脆弱性を起点とする複合的な攻撃を検出