FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

2018年1月31日に、KrCERT/CC よりAdobe Flash Player の脆弱性に関する注意喚起が公開されました。2月7日にアドビシステムズ社から更新プログラムが公開されており、IPAなどが最新版への更新を呼びかけていました。また、この脆弱性を利用した攻撃も確認されており、最近では弊社でも紹介した「GandCrab」ランサムウェアの攻撃にも利用されていることが確認されています。

・Adobe Flash Player の未修正の脆弱性 (CVE-2018-4878) に関する注意喚起

目次

1.「CVE-2018-4878」脆弱性を利用した攻撃のマルウェア概要

1-1.Windows、Mac、Linux OS等、ほとんどのPCに影響があります

2.「CVE-2018-4878」脆弱性を利用した攻撃の被害に遭わないための対策

3.FFRI yaraiによる「CVE-2018-4878」脆弱性を利用した攻撃の防御

【マルウェア概要】

今回FFRIでは「CVE-2018-4878」脆弱性を利用したマルウェアを入手し、その脅威について検証しました。

本脆弱性は北朝鮮の攻撃者によるサイバー攻撃へ悪用されていたことが発端となり報告されました。この脆弱性を用いたサイバー攻撃は2017年11月頃から悪用されており、このときは韓国の北朝鮮研究者がターゲットになったと言われています。

・Flashゼロデイ脆弱性に北朝鮮関与 - 11月中旬より悪用

・【ゼロデイ攻撃】韓国でAdobe Flash Playerの未修正の脆弱性攻撃発生

「CVE-2018-4878」は解放済みのメモリへアクセスが行われる「Use-After-Free」の脆弱性です。この脆弱性により、リモートからコードを実行される恐れがあります。そのため、この脆弱性を利用してユーザーのPCにマルウェアを送り込んで実行させることができてしまいます。

この脆弱性の影響範囲は広く、Windows、Mac、Linux OS等、ほとんどのPCに影響があります。

| 製品 | バージョン | プラットフォーム |

| Adobe Flash Player Desktop Runtime | 28.0.0.137 およびそれ以前のバージョン | Windows, Macintosh |

| Adobe Flash Player for Google Chrome | 28.0.0.137 およびそれ以前のバージョン | Windows, Macintosh, Linux and Chrome OS |

| Adobe Flash Player for Microsoft Edge および Internet Explorer 11 | 28.0.0.137 およびそれ以前のバージョン | Windows 10 and 8.1 |

| Adobe Flash Player Desktop Runtime | 28.0.0.137 およびそれ以前のバージョン | Linux |

【被害に遭わないための対策】

今回の脆弱性攻撃から身を守るために、Adobe Flash Playerのバージョンを最新に更新しておくこと、信頼できるサイト以外のFlashを有効にしないこと、一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと、そして次世代エンドポイントセキュリティのようなパターンファイルに頼らないセキュリティ対策を取ることが大切です。

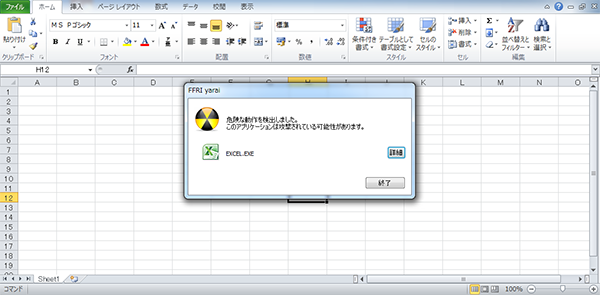

【FFRI yaraiによる防御】

FFRI yaraiは2017年6月にリリースしたエンジンで検知・防御していることを確認しました。

CVE-2018-4878脆弱性を利用した攻撃についてZDP(脆弱性攻撃検出)で検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは

■検証環境

Windows 7 ✕ FFRI yarai 2.9.1(2017 年 6月リリース)

※VirusTotal(注) によると、初回登録時の検出率は以下となっています。

検知した検体について、2018-02-08 07:27:24 UTC時点の検出率は5 / 60

■検証した検体のハッシュ値(SHA-256)

・865fd5e40b1c01bce8497580206a3705efadd70aacf7ee31b20c65e6ff62af4eこのように(取り上げるマルウェア)による攻撃はすでに確認されており、被害に合わないためにも早急な対策が必要と言えます。 FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

ランサムウェア「GandCrab」 vs. FFRI yarai

バンキングマルウェア「Panda Banker」 vs. FFRI yarai

ランサムウェア「SpriteCoin」 vs. FFRI yarai

ランサムウェア「Spider」 vs. FFRI yarai

ランサムウェア「Bad Rabbit」vs. FFRI yarai

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年4月 ≫ FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知