ランサムウェア「Spider」 vs. FFRI yarai

2017年12月11日、「Spider」と呼ばれる新種のランサムウェアの登場がNetskope社より発信され、国内のメディアでも報じられています。

・新ランサムウェア「Spider」、ファイル削除の恐れも--ボスニアなど標的?

・96時間のデッドラインを設ける親切なランサムウェア「Spider」登場

記事からも分かるように、現在はボスニア・ヘルツェゴビナなどの地域を標的としているように見られており、日本で直ちに脅威になるかは不明です。このランサムウェアは一般的なランサムウェア同様にファイルを暗号化し拡張子を「.spider」に変更したあと脅迫メッセージを表示し、身代金としてビットコインを要求します。

目次

1.ランサムウェア「Spider」による攻撃例

1-1.感染直前のSpiderフォルダ

1-2.感染後のSpiderフォルダと実行

2.FFRI yaraiによるランサムウェア「Spider」の防御

【Spiderによる攻撃例】

電子メールに添付されたWordファイルを引き金に被害者のPCに侵入します。

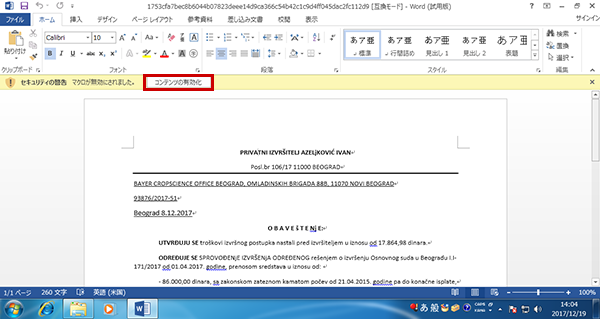

docファイルを開くと以下の画面が表示されます。Wordファイルには難読化されたマクロコードが含まれており、「コンテンツの有効化」をクリックしてマクロを有効にするとバックグラウンドでPowerShellを使用したマクロが実行されます。

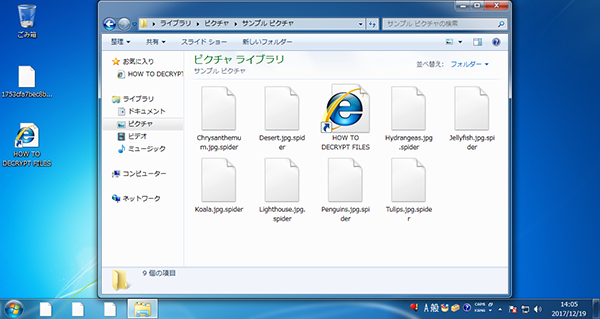

しばらくするとPC内のファイルが暗号化され、拡張子が「.spider」に書き換えられます。

書き換えられたファイルは拡張子を元に戻してもデータを復号しない限り使用することができません。

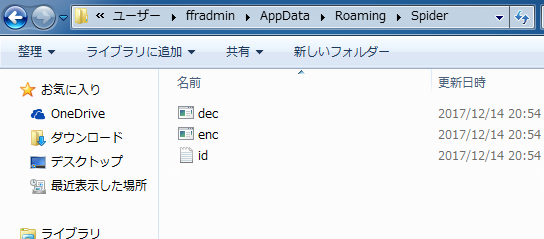

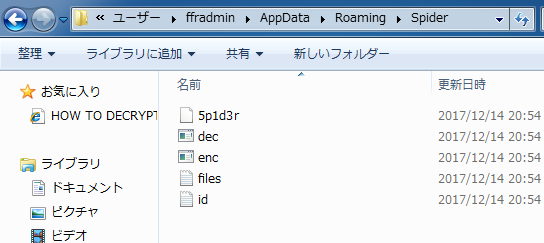

攻撃用の実行ファイルなどが下記フォルダにダウンロードされます。

●生成フォルダ

C:\Users\ユーザー名\AppData\Roaming\Spider

●生成ファイル

5p1d3r(感染後に生成)

dec.exe(マクロ有効時にダウンロード)

enc.exe(マクロ有効時にダウンロード)

files.txt(感染後に生成)

id.txt(マクロ有効時にダウンロード)

run.bat(感染後に生成)

・感染直前のSpiderフォルダ

・感染後のSpiderフォルダ

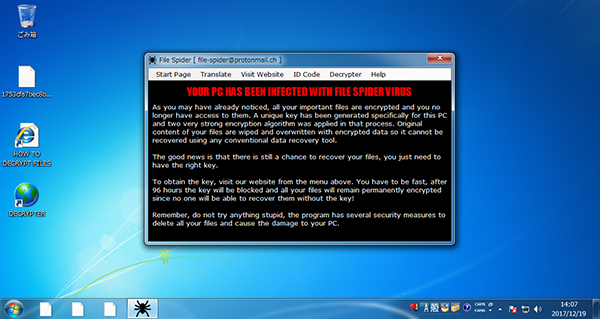

その後、脅迫文が表示されます。現在は英語とクロアチア語に対応しています。

「Spider」は2つの特徴があります。1つはユーザーに対して身代金の支払いに96時間の猶予期間を設けていること、もう1つは被害者が支払いをしやすくなるように支払い方法や復旧手順を説明していることです。脅迫文も進化しており、被害者がどのように支払えばよいか案内するヘルプ機能が備わっています。

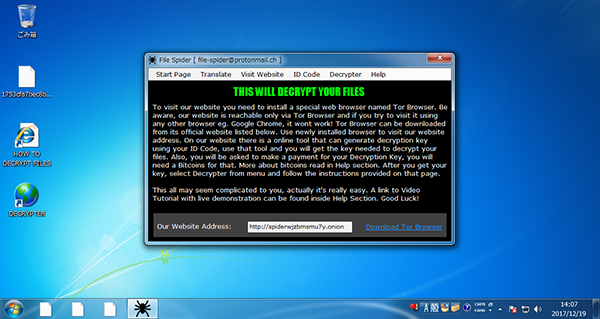

・ビットコインで支払うためのブラウザ(Torブラウザ)のダウンロードを案内している画面

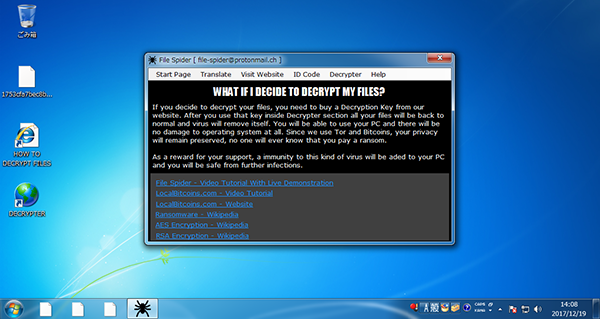

また、被害者がどのように身代金を支払い、データを復旧するかの手順について説明しているWebサイトへのリンクなども用意しています。

・ファイルを復号するためのチュートリアルを紹介している画面

【FFRI yaraiによる防御】

FFRI yaraiは2017年5月にリリースしたエンジンで検知・防御していることを確認しました。

FFRI yaraiはマルウェア実行により生成された2つのファイルについて、dec.exeはスタティック分析(静的解析)で、enc.exeはHIPS検知(動的解析)でそれぞれ検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは

■検証環境

Windows 7 ✕ FFRI yarai 2.9.0(2017 年 5月リリース)

※VirusTotal(注) によると、初回登録時の検出率は以下となっています。

docファイルについて、2017-12-10 05:28:22 UTC時点の検出率は3 / 58

dec.exeについて、2017-12-10 05:37:48 UTC時点の検出率は6 / 68

enc.exeについて、2017-12-10 05:38:13 UTC時点の検出率は3 / 68

■検証した検体のハッシュ値(SHA-256)

・.docファイル:1753cfa7bec8b6044b07823deee14d9ca366c54b42c1c9d4ff045dac2fc112d9

・dec.exe :74e5096f09a031800216640a8455bc487e9a32b2e56fbad9d083c3810ed5488e

・enc.exe :6500a1baa13e0698e3ed41b4465e5824e9a316b22209223754f0ab04a6e1b853

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

ランサムウェア「Bad Rabbit」vs. FFRI yarai

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2017年 ≫ 2017年12月 ≫ ランサムウェア「Spider」 vs. FFRI yarai