FFRI yaraiがファイルレスマルウェアを検知

サイバー攻撃は日々進化し高度化しています。 これまでの主要なマルウェア検出技術は主に実行ファイルを対象としてきました。 攻撃者はこれをすり抜けるために昨今ではデータファイルやスクリプトファイル、マクロファイルなどを悪用します。

こういった検知を逃れるためにファイルすら使用しないいわゆる「ファイルレスマルウェア」による攻撃はすでに確認されており、今後マルウェア検出技術はもっと広範囲な種類のファイルを対象としていく事が求められます。

【ファイルレスマルウェアでの攻撃例】

今回FFRIはファイルレスマルウェアを入手し、その脅威を検証しました。 ※ファイルレスマルウェアにはいくつかの種類が確認されていますが、今回はPEファイルを使用せず、ショートカットファイルやPowerShellを利用して感染させるタイプのファイルレスマルウェアで検証を行いました。

このマルウェアはEメール添付ファイルなどによって、RTFファイル形式で送付されてきます。 RTFファイルを開くとダブルクリックを促す画像を含むWordファイルが表示され、ダブルクリックすると、「このパッケージを開くと、パッケージ内に含まれるプログラムが実行されます。」といったダイアログが表示されます。ここでで "OK"を押すと、感染プロセスが開始されます。

ショートカットファイル(lnkファイル)がドロップされ、さらにJavaScriptコードが書かれたテキストファイル(.txt)をドロップし、実行されます。最終的にはPowerShellを実行しC&Cサーバーからペイロードを読み込んでMeterpreterを実行します。Meterpreterが実行された端末は外部からコンピュータを操作され、組織内への2次感染に利用される危険性があります。

【FFRI yaraiによる防御】

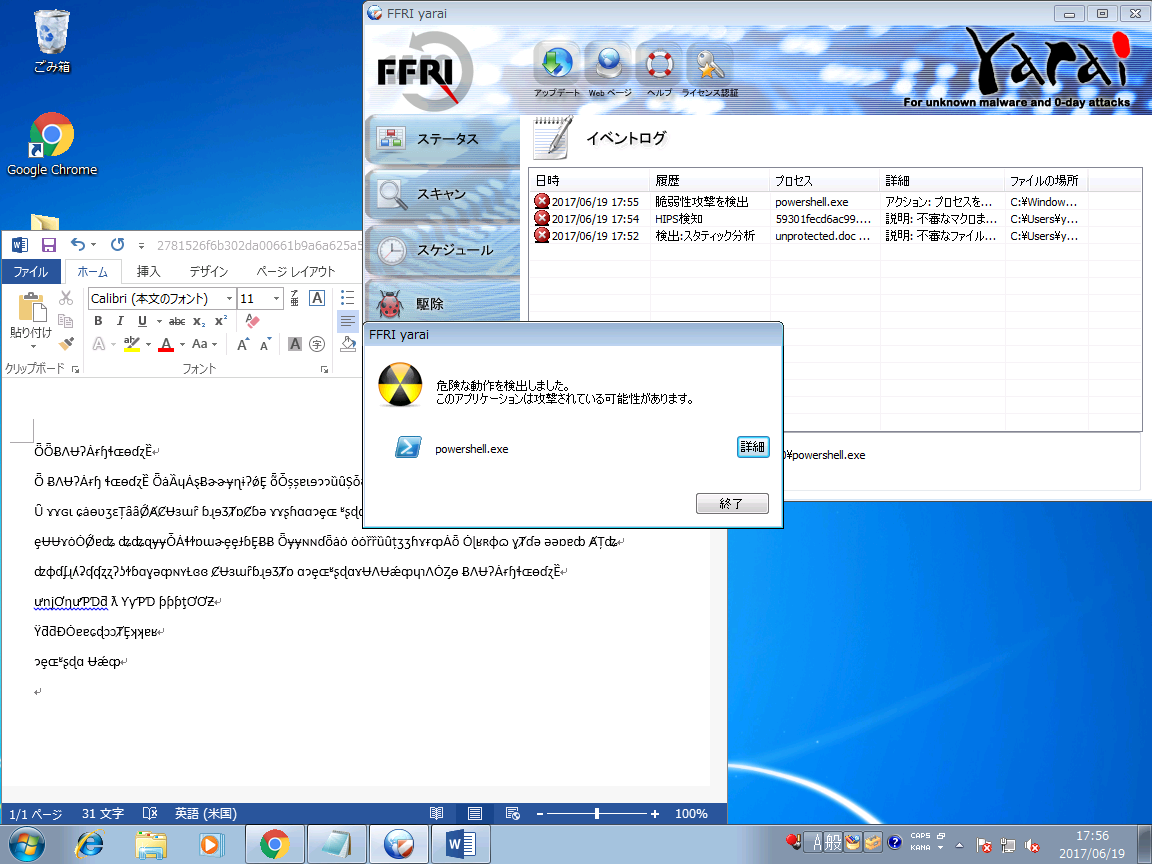

今回のマルウェアをFFRI yaraiで検証を行い、多層防御技術により、攻撃チェーンの複数のタイミングで防御可能であることを確認しました。 実際の利用環境ではStatic分析エンジンによる検知で攻撃失敗となりますが、今回は追加検証を行い、HIPSエンジンおよびZDPエンジンによってその後の攻撃も検知、防御が可能であることを確認しています。

Static分析エンジンによるlnkファイルの検知

HIPSエンジンによるjavascriptコードの検知

ZDPエンジンによるPowerShellの不正な振る舞いの検知

■検証環境 Windows 7 × FFRI yarai 2.9.0 (2017 年 5 ⽉リリース) ■検証した検体のハッシュ値 (SHA-256) 2781526f6b302da00661b9a6a625a5a6ecf4ffccafa61202e9b0e9b61b657867 ※virus totalで2017-06-01 16:29:21 UTC時点の検出率は0 / 56でした。

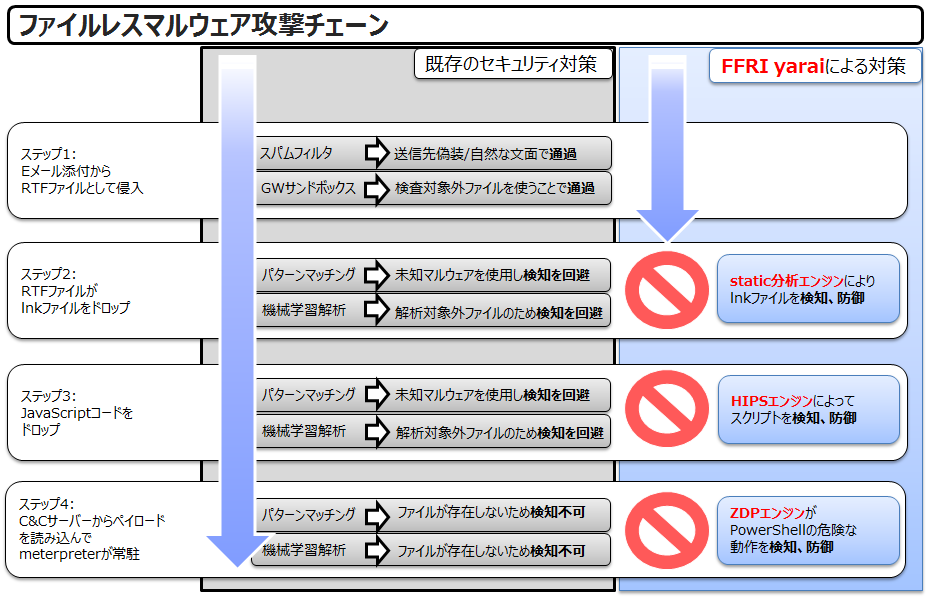

ファイルレスマルウェア攻撃チェーンとして4ステップに分解しました。

ステップ1はメールによる侵入です。

ステップ2は検出が難しいlnkファイルがドロップされるタイミングでFFRI yaraiは静的に検出しました。

ステップ3ではJavaScriptによる悪意ある振る舞いを動的に検知しました。

ステップ4ではmeterpreterがダウンロードされ、PowerShell内で危険な動作をしようとしたところを検知して動作を停止させました。

FFRI yaraiはこのように攻撃チェーンの各ステップで多角的に防御可能な仕組みを持っています。ファイルレスマルウェア攻撃チェーンとして4ステップに分解しました。ステップ1はメールによる侵入です。

このようにファイルレスマルウェアによる攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要といえます。 FFRIでは今回ご紹介したような新たな脅威に対抗するために、防御エンジンの開発を続けています。

関連記事

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

大規模サイバー攻撃ランサムウェア「WannaCry」 vs. FFRI yarai

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2017年 ≫ 2017年7月 ≫ FFRI yaraiがファイルレスマルウェアを検知