「楽天カード株式会社」を装った不審なメールに関する注意喚起

2017年12月27日、「楽天カード株式会社」を名乗り、マルウェアと見られるファイルをダウンロードするためのURLが記載されたメールが比較的広範囲に送信されていることを確認しました。

この不審なメールについては楽天カード株式会社や警視庁サイバーセキュリティ対策本部からも注意喚起されています。

目次

1.「楽天カード株式会社」を名乗るマルウェアの概要

1-1.「楽天カード株式会社」を名乗るマルウェアによる攻撃例

1-2.「楽天カード株式会社」を名乗るマルウェアによる偽ログイン例

2.FFRI yaraiによる「楽天カード株式会社」を名乗るマルウェアの防御

【マルウェア概要】

今回FFRIでは実際に届いた不審なメールについて検証しました。メールは実際のメールをベースに作成されているようで、見た目からは本物/偽物の違いがわからないようにカモフラージュされています。本文のリンクの一部が書き換えられており、クリックするとマルウェアを含んだZIPファイルがダウンロードされます。このマルウェアに感染するとユーザー情報やクレジットカードの情報が詐取される可能性がございます。

【マルウェアによる攻撃例】

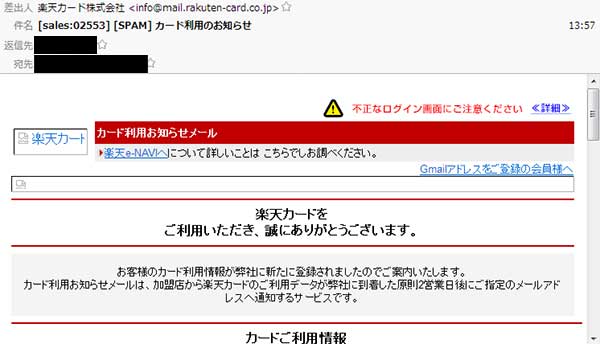

「カード利用のお知らせ」との件名で「[email protected]」からメールが送られてきます。「お客様のカード利用情報が新たに登録されました」との文章から始まり、カードご利用情報が記載されています。

メールの送信元ドメインが本物であることに加えて、本文は楽天カードが実際にお客様に送信するメールと酷似しており、見た目だけで偽メールであると判断するのは困難です。本物のメールと異なるのはいくつかのリンク先がマルウェアをダウンロードするURLに改ざんされている点です。

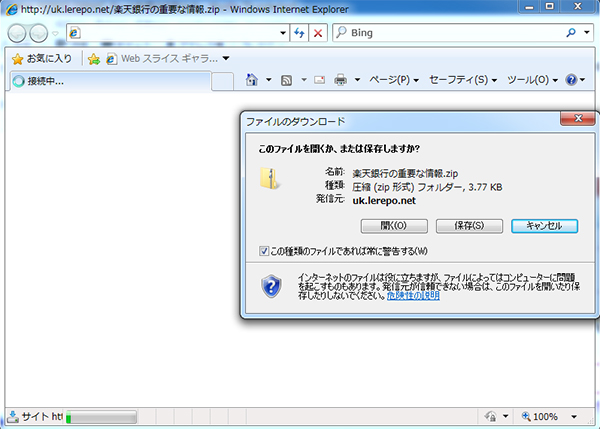

改ざんされたリンクをクリックするとブラウザが起動しダウンロード確認画面が表示されます。

hxxp://uk[.]lerepo[.]net/ %E6%A5%BD%E5%A4%A9%E9%8A%80%E8%A1%8C%E3%81%AE%E9%87%8D%E8%A6%81%E3%81%AA%E6%83%85%E5%A0%B1[.]zip

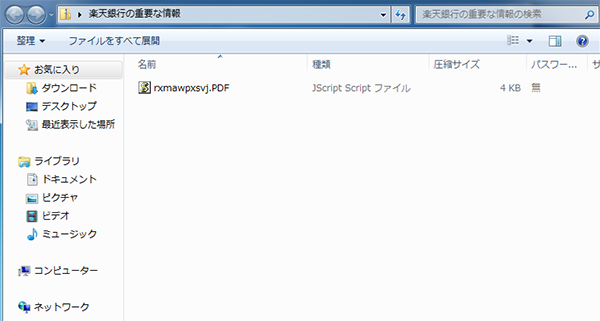

zipファイルを展開するとPDFファイルに拡張子偽装したJava Scriptファイル「rxmawpxsvj.PDF.js」が入っています。(ファイル名が「楽天銀行の重要な情報.PDF.js」の場合もあります)

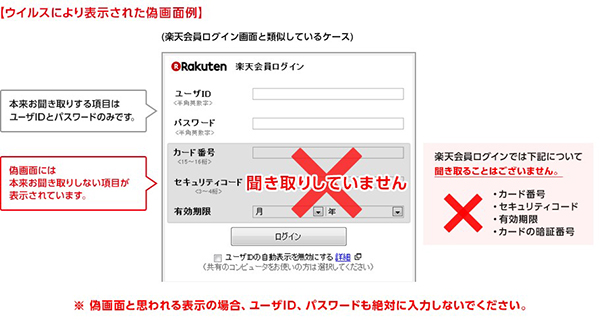

マルウェアに感染すると以下のような偽の楽天会員ログイン画面が表示されます。正規のログイン画面で要求されるのはユーザーIDとパスワードのみですが、偽のログイン画面ではそれらに加えてカード番号、有効期限、セキュリティコード、暗証番号などの入力を要求します。

感染後に表示される偽のログイン画面の例(楽天カードの注意喚起サイトより)

FFRI yaraiはJava Scriptファイルが実行されたタイミングで検知/防御いたします。

【FFRI yaraiによる防御】

FFRI yaraiは2017年5月にリリースしたエンジンで検知・防御していることを確認しました。

ダウンロードされたファイルについてHIPS検知(動的解析)で検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

■検証環境

Windows 7 ✕ FFRI yarai 2.9.0(2017 年 5月リリース)

※VirusTotal(注) によると、初回登録時の検出率は以下となっています。

ダウンロードされたファイルについて、2017-12-27 05:21:57 UTC時点の検出率は1 / 59

■検証した検体のハッシュ値(SHA-256)

・1d343ab755274f334f7f6074666d8be28c0913ea086f755d1446eef1403c3f68

このように、「楽天カード株式会社」を装って個人情報を詐取しようとする攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。

FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

ランサムウェア「Spider」 vs. FFRI yarai

ランサムウェア「Bad Rabbit」vs. FFRI yarai

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

FFRI yarai および FFRI プロアクティブ セキュリティがランサムウェア「WannaCry(WannaCrypt)」をリアルタイムに検知・防御

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年1月 ≫ 「楽天カード株式会社」を装った不審なメールに関する注意喚起