FFRI yarai 3.4の新機能について

お知らせ

2021年2月にバージョンアップが予定されているFFRI yarai3.4についてのブログなどの関連記事をまとめていきます。

Windows Defender 連携機能についてサポートFAQ

他社ウイルス対策ソフトからWindows Defender/Microsoft Defenderへの移行の流れ(Defender連携機能の利用の流れ)

Windows Defender/Microsoft Defender連携について教えてください(Defenderの管理)

FFRI yarai 新バージョンVer.3.4の機能強化ポイント

FFRI yarai の新バージョンVer. 3.4 (2021年2月リリース予定)では、大きく3つの機能強化ポイントがあります。

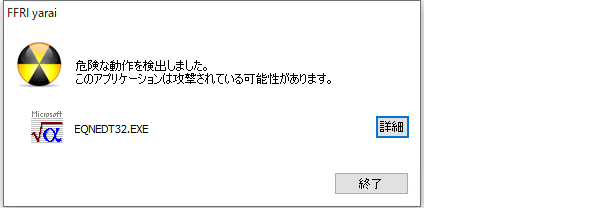

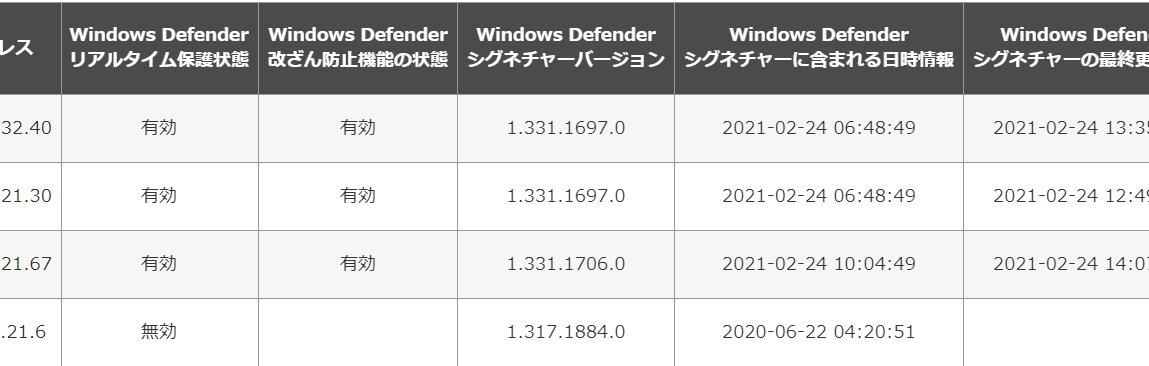

- Windows Defender 連携機能の強化:Windows Defender(※1)のイベントや操作をFFRI yarai の管理コンソールから一元管理

- 検出エンジンの強化:Static機械学習機能の搭載による検出精度の向上 / MITRE ATT&CK対応強化

- EDR機能の拡張:最新の脅威情報を取り込むTAXIIサーバー機能による管理者の作業軽減と効率化

※1 Windows DefenderはMicrosoft Defenderと名称が変更になりました。

Windows Defender 連携機能の強化:Windows Defenderのイベントや操作をFFRI yarai の管理コンソールから一元管理

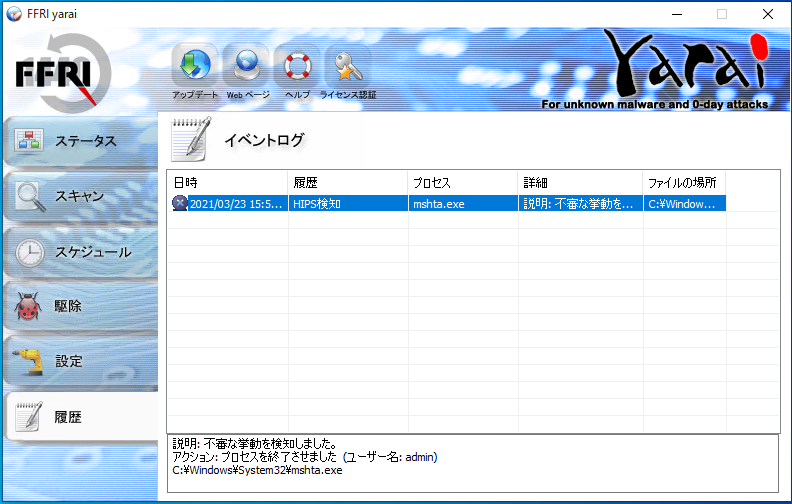

1点目のWindows Defender 連携機能の強化についてですが、FFRI yaraiにはOS搭載のウイルス対策機能Windows Defender(Microsoft Defender)のイベント情報を取得し、管理コンソール(FFRI AMC)に表示する連携機能が備わっています。

Ver.3.4では以下の機能を追加することで連携機能を強化し、FFRI AMCによる一元管理を実現します。

- Windows Defenderから取得できる情報の種類を増やしました。「最後に実行されたスキャン日時」や「登録除外リスト」など17種類の情報をクライアント管理画面から確認できます。これにより管理者が各端末の状態を把握することが、より容易になります。また端末側でもメインウィンドウ画面から詳しい情報を確認することができます。

- FFRI AMCより端末側に対してWindows Defender のスキャンの実行や、マルウェアのパターン情報(シグネチャ)の更新を指示することができるようになります。これらは即時(オンデマンド)による実行と、スケジュールによる実行があり、運用に応じた柔軟な実行が可能になります。

- FFRI AMCより端末側に対してWindows Defender のスキャンの除外対象を設定することができるようになります。管理者は各端末に移動・ログインを伴う作業を行う必要なく、リモートから除外対象を一括で設定することが可能になります。

Windows Defenderを組織で統合的に管理・運用しようとするケースにおいて、「Microsoft Defender for Endpoint(旧: Microsoft Defender ATP)」が選択肢として上げられます。 弊社のアプローチとしては有償のMicrosoft Defender for Endpointの完全な置き換えを目指すものではありませんが、Windows Defender をFFRI AMCから統合的・一元的に無償で管理いただける簡易な方法としてのご提供を目指しております。 また、Windows標準搭載の「パターンマッチング技術」型であるWindows Defenderと、パターンマッチング技術では防げない未知の脅威を防ぐ「先読み技術」型のFFRI yaraiの組み合わせによって、低コストでも非常に効果的な脅威防御ソリューションをご提案いたします。

動画「FFRI yarai Ver.3.4 Windows Defender管理機能」

FFRI yarai Ver.3.4ではWindows Defender(現:Microsoft Defender)の管理機能を追加することで連携機能を強化し、FFRI AMCによる一元管理を実現します。

この動画では Windows Defender のイベント管理やスキャン配布、脅威検出時の動作などをご紹介します。

ウェビナー内容

1.クライアント管理 0:21

2.ポリシー設定 1:31

3.例外設定 2:42

4.Defenderコマンド 3:28

5.Defenderコマンド結果 4:31

6.FFRI yaraiクライアント 4:52

7.脅威検出ログ 5:51

検出エンジンの強化:Static機械学習機能の搭載による検出精度の向上 / MITRE ATT&CK対応強化

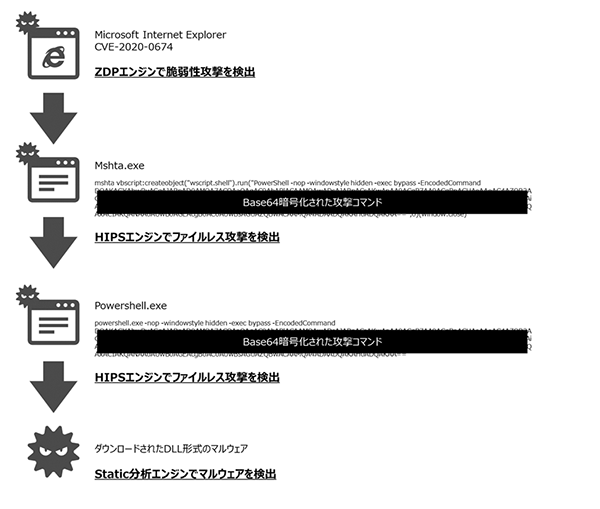

2点目のStatic機械学習機能とMITRE ATT&CK対応についてご紹介します。

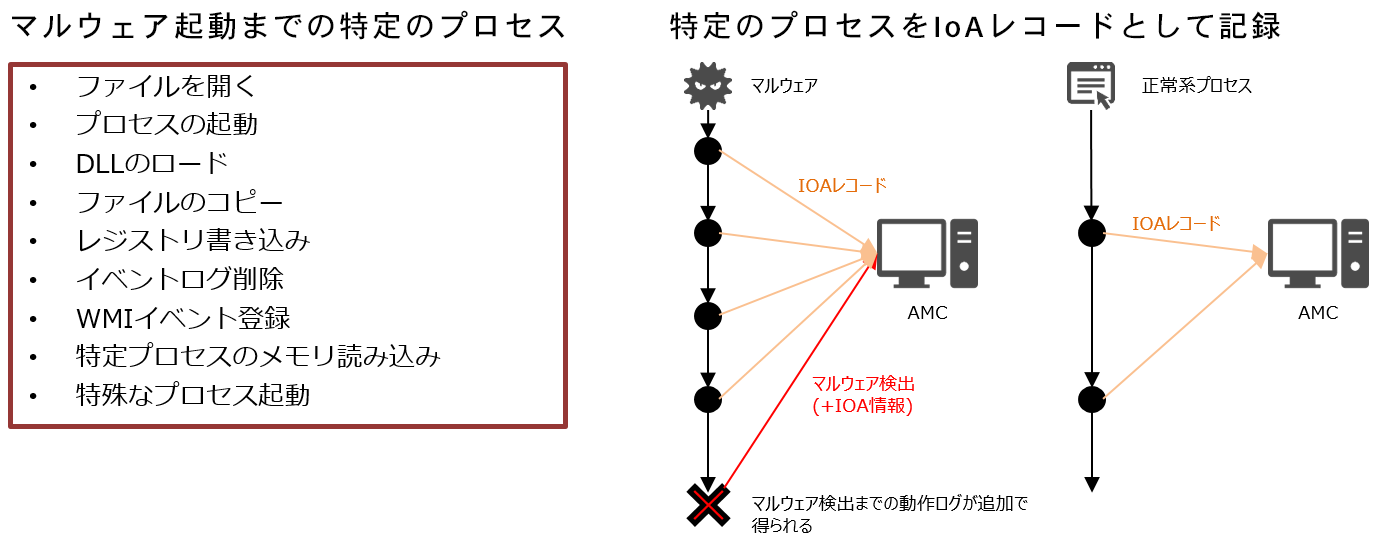

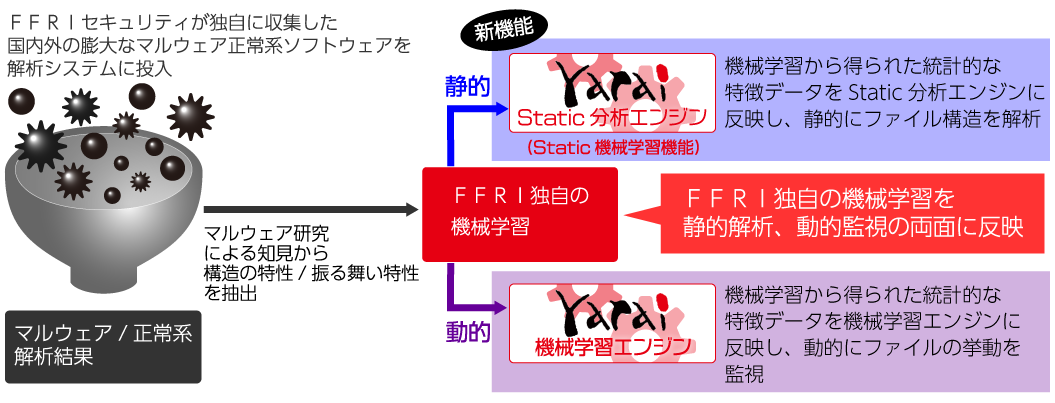

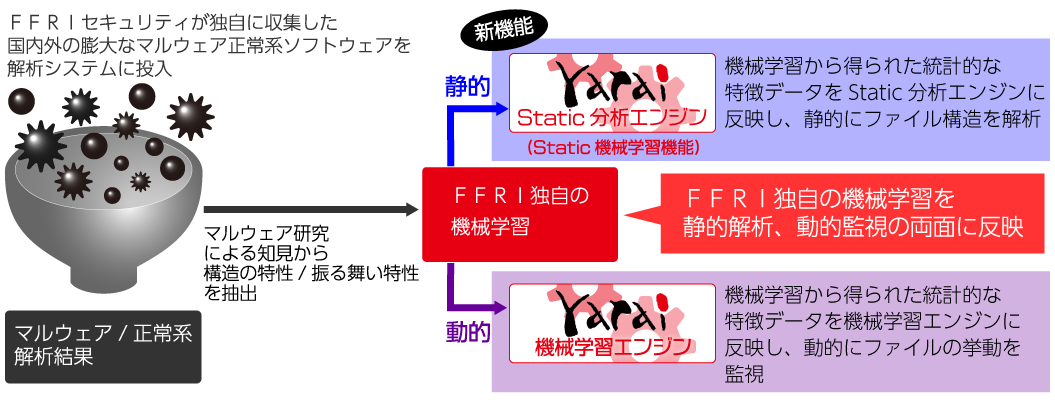

FFRI yaraiに搭載された5つの検出エンジンの一つ『Static分析エンジン』に最新の機械学習テクノロジーを搭載することによって、AI(人工知能)を用いた高精度なマルウェア検出を可能としました。

新たなStatic機械学習機能では、マルウェアや正常なファイルを静的にスキャンし、そのファイルの内部構造から独自の特徴を見つけ出します。

これにより、新たに発生する未知の脅威に対しても、その特徴や傾向から検出すべき脅威であると判断することが可能となっています。

本機能は、従来の動的エンジンの一種である『機械学習エンジン』とは異なり、マルウェアを一切動作させずに事前にブロックすることを実現させました。

また、本機能は既存の『Static分析エンジン』によるヒューリスティック検出技術と組み合わせることで検出精度の飛躍的な向上を果たしており、FFRIセキュリティの独自性を一層強化するものとなっています。

こうした機械学習テクノロジーを複合的に組み合わせるには、学習に用いる膨大な脅威データや厳選が必要となります。

FFRIセキュリティは、長年にわたり独自に収集した国内外の膨大な脅威データを保有しており、マルウェア対策で培われてきた優れた技術を持つエンジニアによる厳選が行われています。

またFFRI yarai 3.4では非営利団体MITRE(マイター)社が提唱するATT&CKへの対応の強化も行われており、ATT&CK Matrix「Tactics」における以下の12カテゴリーをすべてカバーしています。(※2)

- Initial Access(初期アクセス)

- Execution(実行)

- Persistence(永続化)

- Privilege Escalation(権限昇格)

- Defense Evasion(防御回避)

- Credential Access(認証情報アクセス)

- Discovery(探索)

- Lateral Movement(横展開)

- Collection(収集)

- Exfiltration(持ち出し)

- Command and Control(指令&防御)

- Impact(影響)

MITRE社は米国政府の支援を受けた非営利団体であり、脆弱性情報に割り当てられるCVE(Common Vulnerabilities and Exposures)の採番を行うことでも知られています。 ATT&CK(Adversarial Tactics, Techniques & Common Knowledge)はサイバー攻撃で行われる攻撃側の戦術・テクニックと共通知識をMITRE社が体系化したもので、実際のサイバー攻撃のシナリオに則した実践的なナレッジベースとなっています。 ATT&CKに定義されている各攻撃テクニックに応じた検出機構を持つFFRI yaraiは、実際のサイバー攻撃に対しても高い有効性が期待できることを示しています。

※2 https://attack.mitre.org/versions/v6/

ATT&CK v6、Techniqueの1項目以上でカバーを確認

EDR機能の拡張:最新の脅威情報を取り込むTAXIIサーバー機能による管理者の作業軽減と効率化

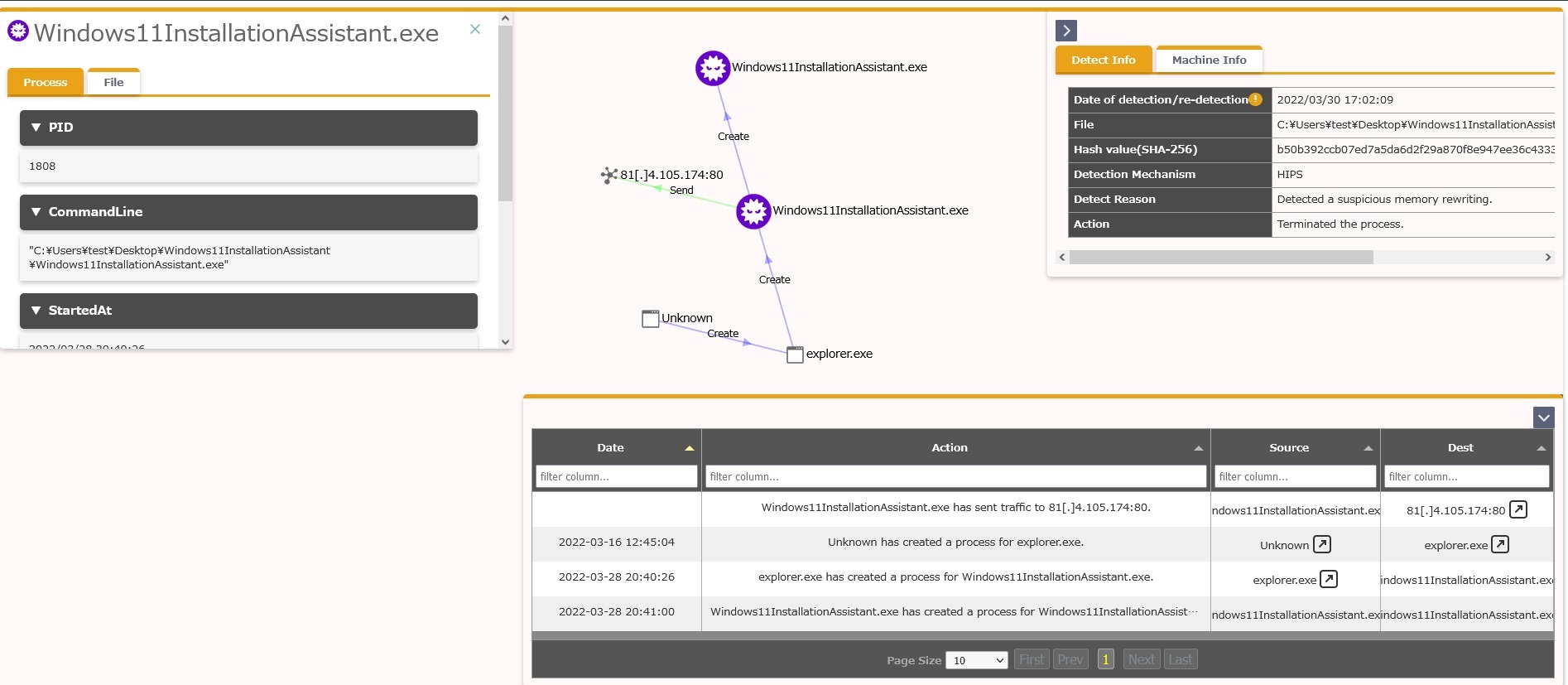

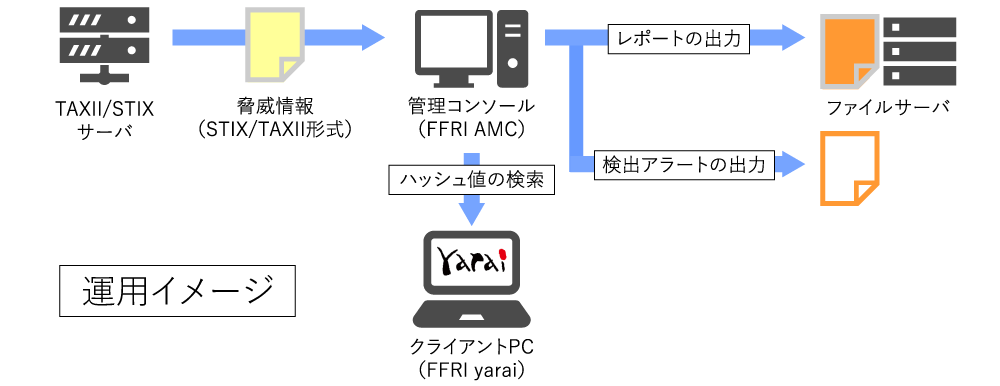

3点目の最新の脅威情報を取り込むTAXIIサーバー機能による管理者の作業軽減と効率化について説明します。

TAXIIは検知指標情報自動交換手順Trusted Automated eXchange of Indicator Informationの略称です。これはサイバー攻撃活動に関連する脅威情報を交換するための技術仕様です。

「TAXIIを用いると、STIXで記述されたサイバー攻撃活動の観測事象、検知指標などの様々な脅威情報の交換をプログラム処理できるようになります。」(IPA「検知指標情報自動交換手順TAXII概説」より引用)

STIX (Structure Threat Information eXpression)はサイバー攻撃活動に関連する項目を記述するための技術仕様です。

さらに詳しくはIPAのHPにある「検知指標情報自動交換手順TAXII概説」をご確認ください。

https://www.ipa.go.jp/security/vuln/TAXII.html

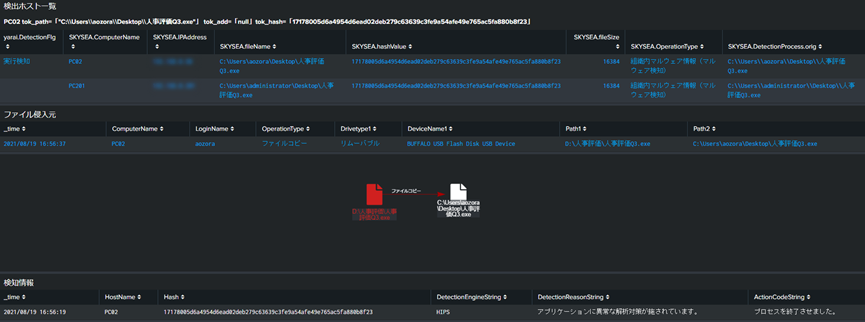

FFRI yarai 3.4のEDR機能には、指定されたTAXII サーバーからSTIXで記述された脅威情報を取り込む機能が追加されました。この脅威情報はクライアントの端末に配布され、自動的にその脅威情報に一致するファイルを検索します。そして脅威がクライアント端末で発見された場合は自動的に端末をネットワークから隔離を行うことで、他の端末への感染や攻撃を防ぎます。(※3)

管理者には脅威が検出されたアラートをFFRI AMCから通知し、脅威に関するレポートの出力も自動で行うことが可能です。

これらにより管理者の負担を低減しながら迅速なインシデントレスポンス初動を支援いたします。また管理者が専門的な知識を有していなかったとしても簡易に運用が可能な機能としてお使いいただけます。

※3 「自動隔離」の設定が有効の場合

ウェビナー

2021年2月にリリース予定のFFRI yarai バージョン3.4新機能のご紹介をします。

ウェビナー内容

1.検知精度の向上 0:07

検出精度の向上 1

検出精度の向上 2

2.Microsoft Defender連携機能強化 1:28

一般的なウイルス対策ソフトとの組み合わせ運用

Microsoft Defender 連携強化

Microsoft Defender配布イメージ

Microsoft Defender除外リスト連携

Microsoft Defenderイベント監視

Microsoft Defenderクライアント管理画面

EDR機能追加(STIX/TAXII対応) 5:11

EDR機能の機能追加(STIX/TAXII対応)

STIX/TAXII連携運用イメージ

脅威情報インポート/自動検索機能 画面イメージ

FFRI yarai シリーズロードマップ