製品コンセプト

高度な知識と技術が必要とされるマルウェアの解析を自動化し、未知のマルウェアによる被害状況やリスクを可視化

近年、ハッカーは国際的に組織化され、攻撃のテクノロジーは急速に高度化。

マルウェアは増加の一途をたどっており、一日あたりの発生件数は数十万あるいは百万以上とも言われています。

また、セキュリティ脆弱性を悪用したマルウェアも急増しており、

近年では未修正(0-day)の脆弱性を悪用するケースも多発しています。

このため、近年の新しいマルウェアの多くは、既存の仕組みで検知できない状況が続いています。

FFRI yarai analyzerは、通常高度な知識と専門性が必要となるマルウェアの解析を自動化し、マルウェアの挙動を詳細にレポートします。 また、FFRI yarai のヒューリスティックエンジンを搭載しているため、未知マルウェア、0-day脆弱性といった、未知の脅威も分析することが可能です。

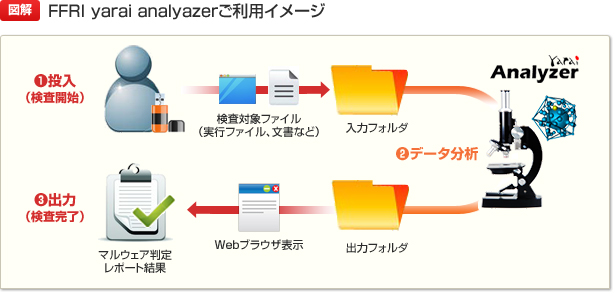

ユーザーが検査を実施したい各種ファイルをFFRI yarai analyzerに投入するだけで、自動的に解析を実行します。HTML形式で解析レポートが出力され、解析結果をWebブラウザで閲覧できます。

デモムービー

「FFRI yarai analyzer」による初動解析のデモムービーです。

「FFRI yarai analyzer」の動作や解析レポート、初動解析における活用方法をご覧いただけます。

標的型攻撃の攻撃方法の解説と防御する様子をご覧いただけます。

主な活用シーン

標的型攻撃マルウェアによる被害状況の初動調査など様々なシーンで活用可能。

FFRI yarai analyzerは、標的型攻撃で使われる未知のマルウェアの初動解析をはじめとした、以下のようなシーンにおいてご活用いただけます。

CASE01

- 標的型攻撃で使われる未知マルウェアの初動解析

-

マルウェア感染が組織内で発生した場合、情報漏洩やシステム破壊が発生する可能性があるため、適切な対応が求められます。

マルウェアの被害や今後想定されるリスクを素早く分析し、対応方針の決定を支援します。

内部で対応方針が立てられれば、対応のスピード化とコスト削減にも繋がります。

CASE02

- メール添付型マルウェア、標的型メール攻撃検知センサー

-

近年、ハッキングによる情報漏洩が相次いでいます。

メール解析システムとの連携により、メール添付型マルウェアや標的型攻撃を検知できます。

メール経由でのハッキングによる情報漏洩を可視化します。

CASE03

- 社内持ち込み外部デバイス検査

- 移動の多い営業マンのノートPCやUSBメモリなどを社内に持ち込む際に事前検査することで、 社外でマルウェア感染した場合でも、マルウェアの感染拡大を防止します。

CASE04

- SOC運用支援

- スナップショット指定機能を活用することで、ゲストOSの状態を複数管理可能となります。 組織内で異なる環境下にて各端末が使用されている場合でも、 解析対象となるゲストOSの状態を指定することで、特定の環境下での解析を実施できます。

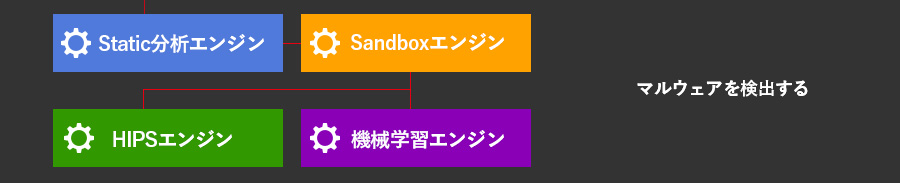

FFRI yaraiの「未知脆弱性」「未知マルウェア検出エンジン」を利用した解析エンジンを搭載

パターンマッチングに依存することなく未知の攻撃が検出可能

FFRI yarai analyzerには、未知脆弱性、未知マルウェアの検知に実績のある、「FFRI yarai」の解析エンジンが搭載されています。

このパターンファイルに依存しない5つのヒューリスティックエンジンにより、マルウェアの急増や未知脆弱性攻撃等を背景とする「新しいマルウェア」を的確に分析・検出。

また、FFRI yarai analyzer専用エンジンにより、入力ファイルの挙動(レジストリやファイルアクセス[※1]、ネットワークアクセスなど)を分析する事が可能です。

※1 レジストリやファイルアクセスなどは、API呼び出しの記録・分析ではなく機能単位での記録・分析となります。

解析対策機能を持つマルウェアへの対応

マルウェアに感染した端末の固有情報を利用する高度な解析対策が実装されたマルウェアへの対応を強化。

バンキングマルウェア等の感染端末上でしか動作しないなど、高度な解析対策機能を持つマルウェアの解析にも対応。

直感的な簡単な操作で、分りやすいレポートをWebブラウザに出力

複雑なソフトウェア操作は不要。検査は対象ファイルをドロップするだけで自動解析、検査結果はHTML形式で出力され、Webブラウザなどで閲覧可能。

実際の操作は非常に簡単で、任意のフォルダをScanフォルダとして予め設定し、そこに検査対象のファイルを投入するだけで自動的に解析が実行され、結果がHTML形式で出力されます。

※ver.1.3以降はXML形式での出力にも対応

HOME » 製品 » FFRI yarai analyzer » FFRI yarai analyzer 製品概要