今も潜んでいるかも? 標的型攻撃の脅威

2011年頃から被害が明らかになり始めた「標的型攻撃」

IPA(独立行政法人情報処理推進機構)は2019年1月、「情報セキュリティ10大脅威 2019」を公開しました。このレポートは、専門家や企業の現場担当者からなる120名の「10大脅威選考会」が、2018年に発生した情報セキュリティに関する出来事から、社会的に影響が大きかったと考えられるものを個人と組織、それぞれランキング形式で決定したものです。レポートでは、組織の脅威第1位は「標的型攻撃による被害」を挙げています。10大脅威は2006年版から公開されていますが、「標的型攻撃」は2016年版より4年連続で1位となっています。

標的型攻撃という言葉が、メディアに取り上げられるようになったのは2011年の事です。 当時、日本の大手重工メーカーや衆議院・参議院が、非常に巧妙なサイバー攻撃を受けていたことが明らかになり、連日のように報道されました。 標的型攻撃の特徴は、いくつかの段階により行われることと、数か月から数年単位で長期にわたり気づかれずに潜伏することの2つが挙げられます。高度な技術力を持つサイバー犯罪者グループが依頼を受けて実施しているといわれており、国家がバックについているケースもあるといわれています。そのため標的となる組織は、政府やグローバル企業、軍需産業、インフラ事業者などが多くを占めます。たとえば新製品の開発情報を盗んで先に特許を取得したり、重要インフラへ攻撃を行って日常の活動を止めてしまったりと、国家や国民生活に大きなダメージを受ける可能性があるのです。

標的型攻撃の手法とは

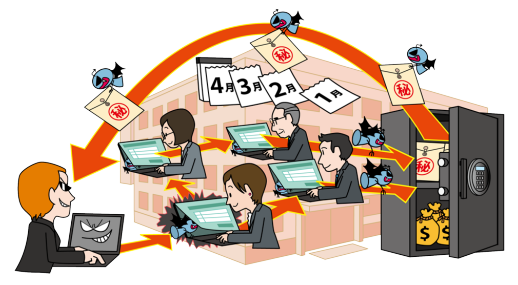

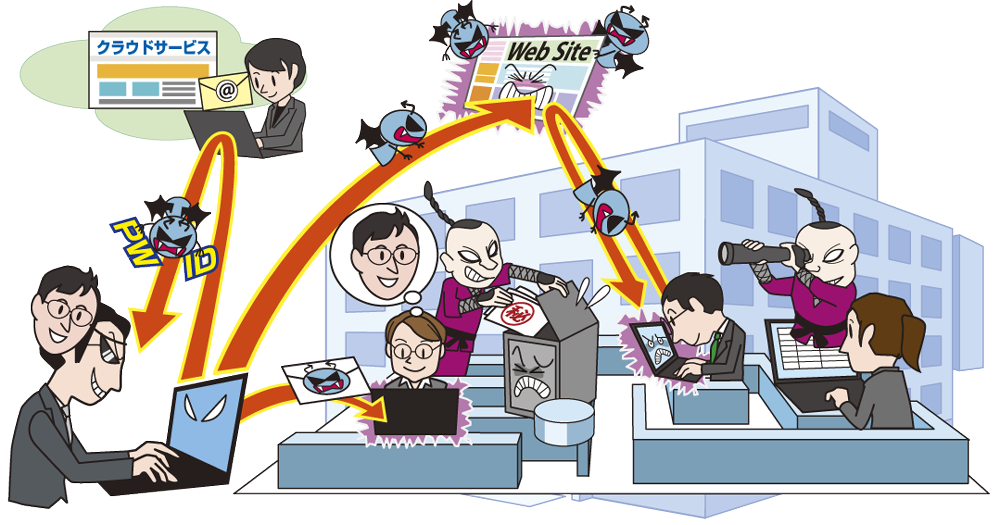

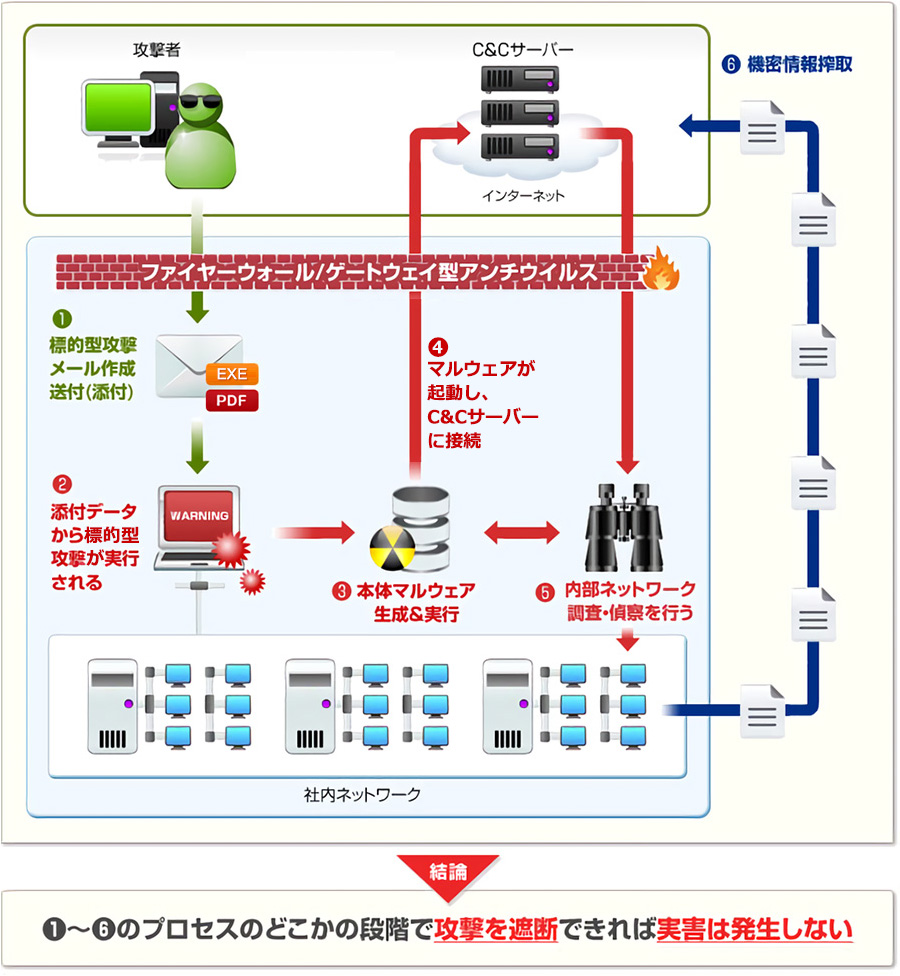

標的型攻撃は、大まかに分けると「情報収集」「侵入」「組織内移動」「情報の盗み出し」「痕跡の消去」といった段階を踏みます。まず情報収集では、取引先や関連子会社などを含めて、使用されているアプリケーションやその脆弱性の有無を調べあげます。また、従業員のSNSなどから人間関係を把握し、攻撃しやすそうな個人を特定していきます。

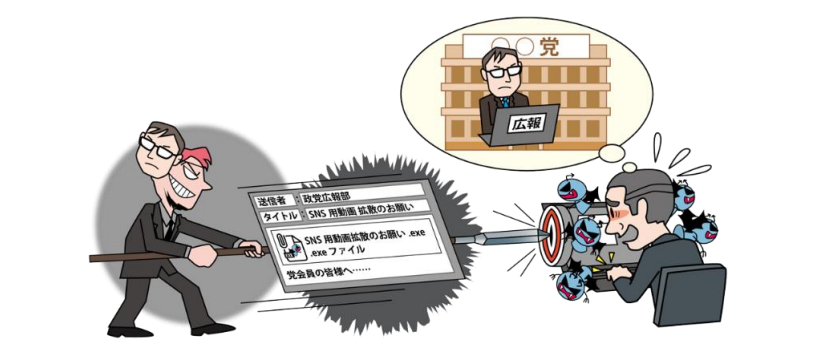

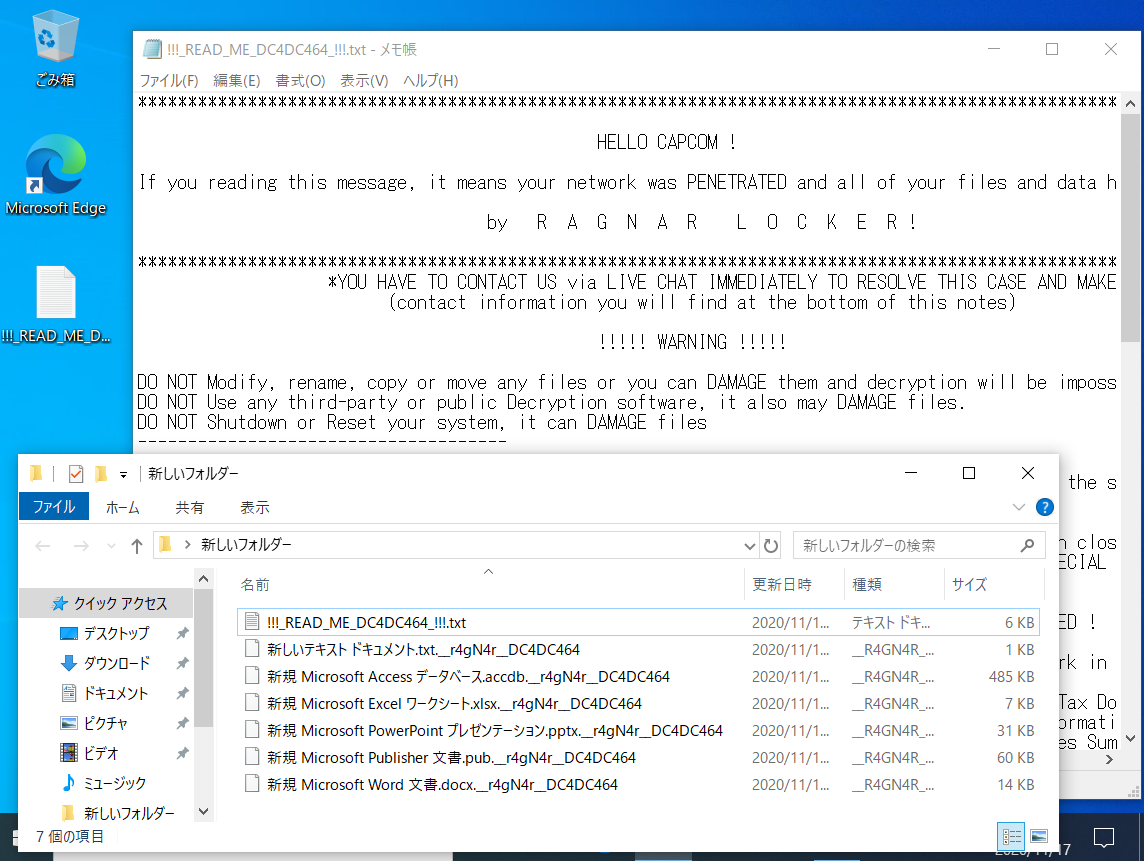

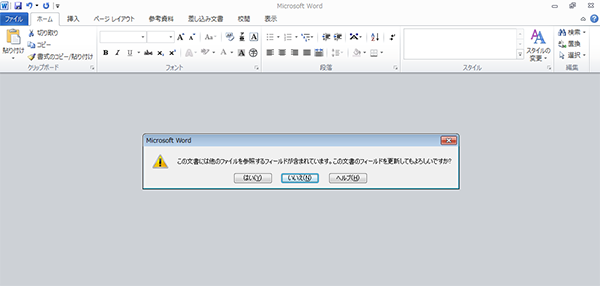

次に侵入の段階では、主にメールが使用されます。収集した情報をもとに、実在の取引先や社内関係者を装ったメールを送り、添付ファイルを開かせたり、URLをクリックさせようとします。そして、添付ファイルやリンク先で標的のために作成した新種のマルウェアに感染させます。新種のマルウェアは、一般的なパターンマッチング方式のウイルス対策ソフトでは防ぐことができないため、侵入に気が付けないのです。 感染したマルウェアはコンピューターにサイバー攻撃者が管理するサーバと通信する裏口を作ります。サイバー攻撃者はサーバを介してマルウェアに指示を送ったり、次々にマルウェアを送り込んだりします。

さらにマルウェアは「組織内移動」を開始し、重要な情報の場所とそれにアクセスできる権限を持ったコンピューターを探します。重要な情報と権限を持つコンピューターを見つけると、ツールを使って管理者権限のIDとパスワードを盗み取ります。もしくは、脆弱性攻撃を使って権限を昇格させて、ファイルサーバやデータベースなどの重要な情報にアクセスし、「情報の盗み出し」を行います。 情報を盗み出す時にも怪しまれないように少しずつ情報を盗み出すなど工夫します。盗み出した情報は、攻撃者のサーバへ送信します。通信にはHTTPなど一般に使用されているプロトコルを使うことで大量の通信に紛れこませ、検知をすり抜けるのです。

最後に、情報をすべて盗み出すとサイバー攻撃者は侵入していた痕跡を消去します。侵入していたマルウェアはもちろん、ログの消去や改ざんも行って、痕跡の調査を難しくするのです。

狙われる中小企業と個人

標的型攻撃による被害が明らかになるにつれて、標的とされやすい政府やグローバル企業は対策を強固にしてきました。しかし、サプライチェーン攻撃と呼ばれる新たな攻撃手法の登場により、自社の防御を強固にするだけでは充分ではなくなりました。 サプライチェーン攻撃とは、セキュリティが堅牢な大企業に直接攻撃を仕掛けるのではなく、関連企業や下請け、もしくは従業員個人などへの攻撃を足掛かりに、本来の標的へ攻撃を仕掛ける方法です。中小規模の企業や、個人のコンピューターは対策が充分でないケースが多く、そういった隙を攻撃者は見逃さないのです。実際にアメリカの軍需企業など、単体でのセキュリティが堅牢な企業でも、ビジネスパートナー経由で侵入され被害にあっています。自分や自社は標的にされることは無いと思っていても、攻撃者はそういった油断を見逃しません。知らず知らずのうちに攻撃者に加担する事の無いように、誰であっても充分な対策が必要なのです。

標的型攻撃を防ぐには

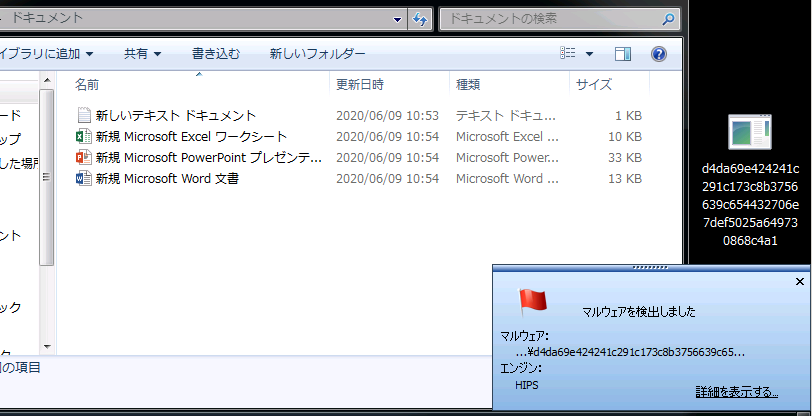

NISC(内閣サイバーセキュリティセンター)が2019年1月に公開した「インターネットの安全・安心ハンドブック」によると、セキュリティを守る4つのポイントのひとつが「セキュリティソフト」であるとしています。また、これまで一般的であったパターンマッチング方式のウイルス対策ソフトに変わる技術として、「振る舞い検知」や、「ヒューリスティック分析」機能が搭載されたウイルス対策ソフトの導入を推奨しています。

こうした機能は、従来のウイルス対策ソフトとどのように違うのでしょうか。FFRIセキュリティのコンテンツ「エンドポイントセキュリティが大切な理由」では、振る舞い検知技術に焦点を当て、その技術の詳しい説明と、エンドポイントセキュリティの重要性などをまとめています。ぜひご覧になってください。