【組織10大脅威2023】標的型攻撃に対抗するには【第3位】

標的型攻撃による機密情報の窃取

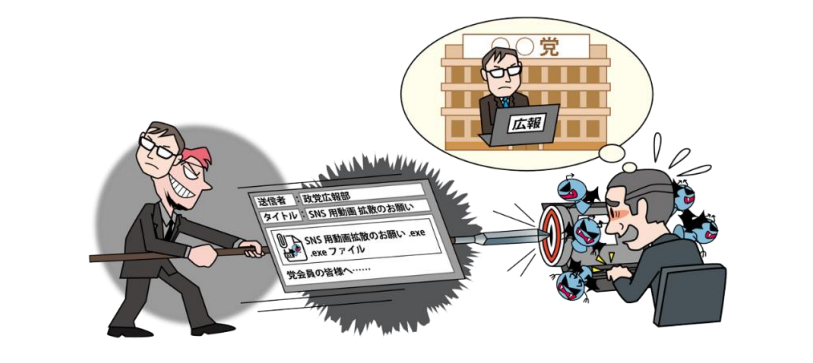

標的型攻撃とは、特定の組織(官公庁、民間団体、企業等)を狙う攻撃のことであり、機密情報等を窃取することや業務妨害を目的としている。攻撃者は社会の変化や、働き方の変化に便乗し、状況に応じた巧みな攻撃手法で機密情報等を窃取しようとする。

標的型攻撃は、大まかに分けると「情報収集」「侵入」「組織内移動」「情報の盗み出し」「痕跡の消去」といった段階を踏みます。 詳しい手口や対策方法は以下をご覧ください。

標的型攻撃の対応と対策

標的型攻撃の対策には、組織が一丸となっての対応が必要です。

情報セキュリティ10 大脅威2023「標的型攻撃による機密情報の窃取」の対応/対策を表にまとめました。

| 立場 | 対策 | 対応 |

|---|---|---|

| 経営者層 |

|

|

| セキュリティ担当者、システム担当者 |

|

|

|

|

|

|

|

|

| 従業員、職員 |

|

|

|

|

標的型攻撃の手口

「情報セキュリティ10大脅威 2023」簡易説明資料(スライド形式)25ページによると標的型攻撃の「侵入」には、3つの手口があるとされています。

1. メールへのファイル添付やリンクの記載

2. ウェブサイトの改ざん

3. 不正アクセス

いずれも標的である特定の組織をマルウェアに感染させようとする手口です。

標的型攻撃のメールは、「騙しのテクニック=ソーシャルエンジニアリング」を駆使し、本物かどうか判断の付きにくく、ぱっと見た感じがよく似たメールアドレスやメール文面となっています。そうして、メールに添付されたPDFなどのデータファイルまたはデータファイルに偽装された実行ファイル、メール本文に記載されたリンクを巧妙に開かせようとします。 添付ファイルを開いてしまうとマルウェアが実行され、攻撃者が設置したインターネット上の「C&Cサーバー」との通信が開始されます。そして、攻撃者の指令の元、組織内のネットワークの調査・偵察が行われ、最終的に機密情報が窃取されます。

標的型攻撃では、マルウェアが攻撃対象ごとにカスタムメイドされている事が多く、パターンマッチング型の対策では攻撃メールやマルウェアの検知は極めて困難です。このため、攻撃プロセスに沿ったいくつかの「防御ポイント」でそれぞれ対策を実施し、トータルのリスク軽減が重要な鍵になります。 当社は特に重要な防御ポイントはエンドポイントでの対策であると考えています。エンドポイント(PC端末)は、マルウェアが動作を開始する場所です。 弊社のFFRI yaraiは、マルウェアが動作を開始した瞬間を捉えることができ、詳細な情報をその場で確認できるので、Windows Defenderのようなパターンマッチング型であるウイルス対策ソフト(アンチウイルスソフト)と併用すると効果的かつ確実にマルウェアを検知・防御できます。

2023-06-21

関連記事 Related Post

【組織の脅威3位】サプライチェーン攻撃が世界的に増加傾向【IPA情報セキュリティ10大脅威 2022】

サプライチェーン取引で求められるサイバーセキュリティとは

業務停止を引き起こすサプライチェーン攻撃とは

サイバー攻撃から組織を守るには

JNSA2022セキュリティ十大ニュースと安全保障

「情報セキュリティ10大脅威 2023」が公表されました。

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2023年 ≫ 2023年6月 ≫ 【組織10大脅威2023】標的型攻撃に対抗するには【第3位】