Word のゼロデイ脆弱性(CVE-2014-1761) vs. FFR yarai

PR担当の川崎です。

3月25日にマイクロソフト社が公開したセキュリティ アドバイザリ 2953095 で Microsoft Word の脆弱性(CVE-2014-1761)について報告されています。

現時点(本原稿執筆時点の4月8日)では、マイクロソフト社から日本国内向けには時差の関係上、脆弱性修正のためのセキュリティ更新プログラムは提供されておらず、限定的ながら当該脆弱性を利用した標的型攻撃が確認されていることから、注意が必要です。

セキュリティ更新プログラムが提供されるまでは、セキュリティ アドバイザリ 2953095 で紹介されている回避策の実施を推奨します。

今回は、malwr で公開されている当該脆弱性を悪用するマルウェア検体を使って、弊社の標的型攻撃対策製品「FFR yarai」の脆弱性攻撃防御機能により、同様の攻撃を防御できることを確認いたしましたので、ご報告いたします。

■検証環境

Windows 7 Ultimate SP1 x64 (日本語版)

Microsoft Office 2010 Word (日本語版)

FFR yarai 2.4.1091 (※2014年3月17日リリース)

■使用した検体

https://malwr.com/analysis/ZmYxMGQ4ZjI2ZmQ4NGU2ZDk1NDgwZmIxNGY1NTFhMmY/

■検証手順

1. OS および Microsoft Office の4月8日時点の最新のセキュリティ更新プログラムを適用する

2. 検体の拡張子を .doc に変更する

3. 拡張子を変更した検体をダブルクリックし、Microsoft Word で開く

また、弊社での検証の過程で、以下の事象を確認しており、攻撃者による隠ぺいが意識された細工が施されていることが推測されます。

- 仮想環境では exploit が動かないこと

- 上記検証環境において OS と Office に4月8日時点で最新のセキュリティ更新プログラムが適用されていないと exploit が失敗すること

- 一度、exploit が成功すると、2回目以降は、マルウェアがドロップ、実行されないこと

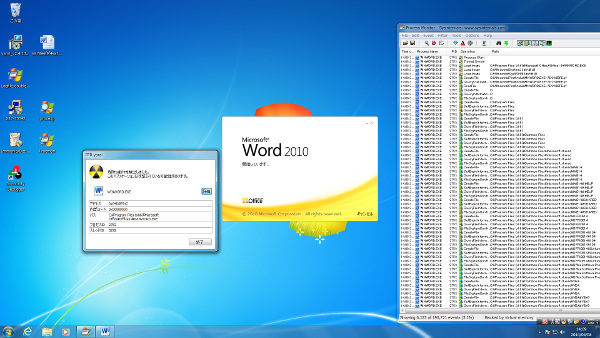

【 Microsoft Word のゼロデイ脆弱性(CVE-2014-1761) を悪用した攻撃をブロックする FFR yarai 】

このスクリーンショットは、FFR yarai の4つのヒューリスティックエンジンのうち脆弱性攻撃の防御を担う ZDP エンジンが Microsoft Word への脆弱性攻撃を検出し、プロセスを停止することで攻撃の実行を防御したところをキャプチャしたものです。

今回の検証で使用した FFR yarai 2.4.1091 は、2014年3月17日にリリースしたものですが、弊社では 2013年11月29日にリリースしたバージョン 2.3.1013 でも防御を確認しており、本製品をご利用いただいている場合、今回の脆弱性に対する同様の手法を用いた攻撃を未然に防ぐことができたといえます。

FFR yarai の脆弱性攻撃防御機能は、マイクロソフト社のセキュリティアドバイザリに記載されている回避策と同様に、根本的な問題(脆弱性)を修正するものではありませんが、セキュリティ更新プログラムを適用するまでの間、脆弱性攻撃を緩和することができます。

当該脆弱性に対応したセキュリティ更新プログラムが配信された際は、回避策に頼らず、速やかに適用してください。

参考情報

マイクロソフト セキュリティ アドバイザリ (2953095)

関連記事

IEのゼロデイ脆弱性(CVE-2014-0322) vs. FFR yarai

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2014年 ≫ 2014年4月 ≫ Word のゼロデイ脆弱性(CVE-2014-1761) vs. FFR yarai