セキュリティ・キャンプ中央大会2012(4日目)

技術戦略室の村上です。キャンプも4日目を迎え、午後からはCTF(Capture The Flag)大会となるためどのクラスもクロージングに向けて最後の追い込みが行われています。ソフトウェア・セキュリティ・クラスでは昨日に引き続いてヒューリスティック検知エンジン開発を行っています。講義の内容を一度整理すると下記のようになります。

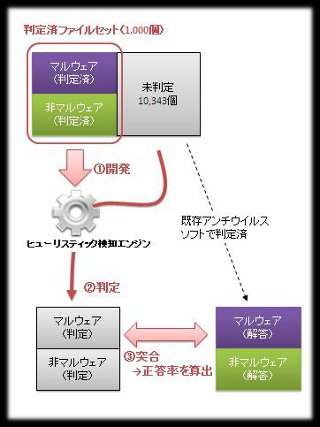

・あらかじめマルウェアか否か判定済のファイルが1000個ある。

・参加者はこのファイルセット、判定結果に基づいてヒューリスティック検知エンジンを開発する。エンジン開発の参考に米Adobe社が研究・公開しているAdobe Malware Classifierを利用(※)。

※ http://sourceforge.jp/projects/sfnet_malclassifier.adobe/

・開発したエンジンを利用して未判定の10343個のファイルをマルウェアか否か判定する。

・既存アンチウイルスソフトによる10343個のファイルの判定結果と参加者が開発したエンジンによる判定結果を突合し、正答率を確認する。

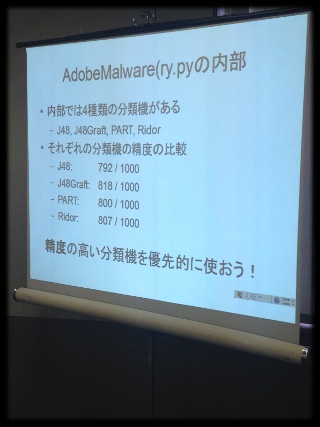

Adobe Malware Classifierは、現時点では実験的要素が強いものの機械学習のアルゴリズムに基づいてファイルを「クリーン」、「危険」、「不明」の3つに分類するPythonスクリプトです(BSD License)。ちなみに、スクリプトを改良せず、今回の未判定のファイルセットを検査すると正答率は、およそ77.7%になります。

参加者はこのスクリプトを改良したり、独自のエンジン・アルゴリズムを追加する等して正答率の向上に取り組みました。その結果、最も成績の良かったグループはなんと正答率94.75%という数字を叩き出し、会場にどよめきが生まれました。取り組みのアプローチはまちまちでしたが、あるグループはAdobe Malware Classifierが実装している4つの分類機毎の正答率(判定済ファイルに対する)に基づいて判定結果への採用度に重みづけをする等の工夫を行っていました。

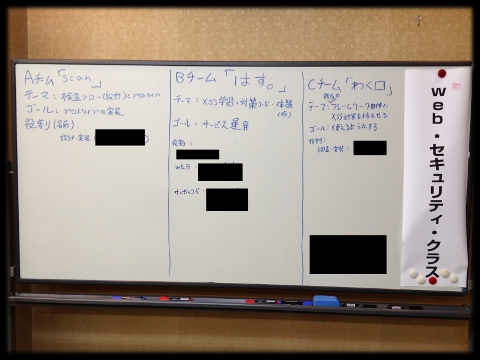

2日目からソフトウェア・セキュリティ・クラスの内容を紹介してきましたが、合間をみてWebセキュリティ・クラスを講義の見学に行きましたので簡単に紹介したいと思います。Webセキュリティ・クラスでは、共通の講義を行った後、グループ毎にその場でテーマを決め、それぞれ課題の解決に取り組んでいました。

中にはキャンプ開催前からWebアプリーケーションの脆弱性スキャナー開発を行っていた参加者が2名おり、それぞれツールの改良に取り組んでいたようです。

上記のように今年のセキュリティ・キャンプの傾向として全体的に講義の中に開発要素が含まれるケースが多いように思います。「なにか」とセキュリティ、踏み込んで言えば「なにか」のセキュリティというスキルセットを備えた人材が増えるのは嬉しいことです。

以上、4日目の午前中を以て、クラス毎の専門講義は終了となり、現在CTF大会の開始を待っています。CTFについては追って紹介したいと思います。

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2012年 ≫ 2012年8月 ≫ セキュリティ・キャンプ中央大会2012(4日目)