IEのゼロデイ脆弱性(CVE-2014-0322) vs. FFR yarai

コーポレートコミュニケーション部の川崎です。

2月20日にマイクロソフト社から Internet Explorer (以下、IE )の脆弱性に関するセキュリティアドバイザリ(2934088)が公開されています。 CVE-2014-0322 の脆弱性に関するもので影響を受けるのは IE 9 と IE 10 とされており、セキュリティアドバイザリの公開に先立って、セキュリティベンダー各社からは、既にこの脆弱性が特定のWebサイトの閲覧者を標的としたドライブバイダウンロード攻撃(水飲み場型攻撃)に利用されていることが報告されています。詳細は文末の参考情報をご参照ください。

脆弱性対策情報データベース JVN iPedia で公開されている CVSS (ソフトウェア製品の脆弱性深刻度評価指標)基本値は、10点満点中 10.0 であり、最高レベルの深刻度として報告されています。

弊社では、NIST(米国国立標準技術研究所)が運営する脆弱性データベース「National Vulnerability Database」において参考情報としてリンクされている検証コードを使って今回の水飲み場型攻撃を再現し、弊社の FFR yarai の脆弱性攻撃防御機能により、同様の攻撃を防御できることを確認いたしましたので、ご報告いたします。

■検証環境

Windows 7 32bit SP1

Internet Explorer 10.0.9200.16798

Adobe Flash Player 12.0.0.44

FFR yarai 2.3.1013 (※2013年11月29日リリース)

■今回使用した検証コード

https://www.dropbox.com/s/pyxjgycmudirbqe/CVE-2014-0322.zip

■検証手順

1. 検証コードの圧縮ファイルを展開

2. 展開したフォルダをローカルWebサーバの公開フォルダに設置

3. 上記公開フォルダ上に適当な exeファイルを Erido.jpg という名前にリネームして配置

4. IEからローカルのWebサーバ上に公開されている ie10_0day.html を開く

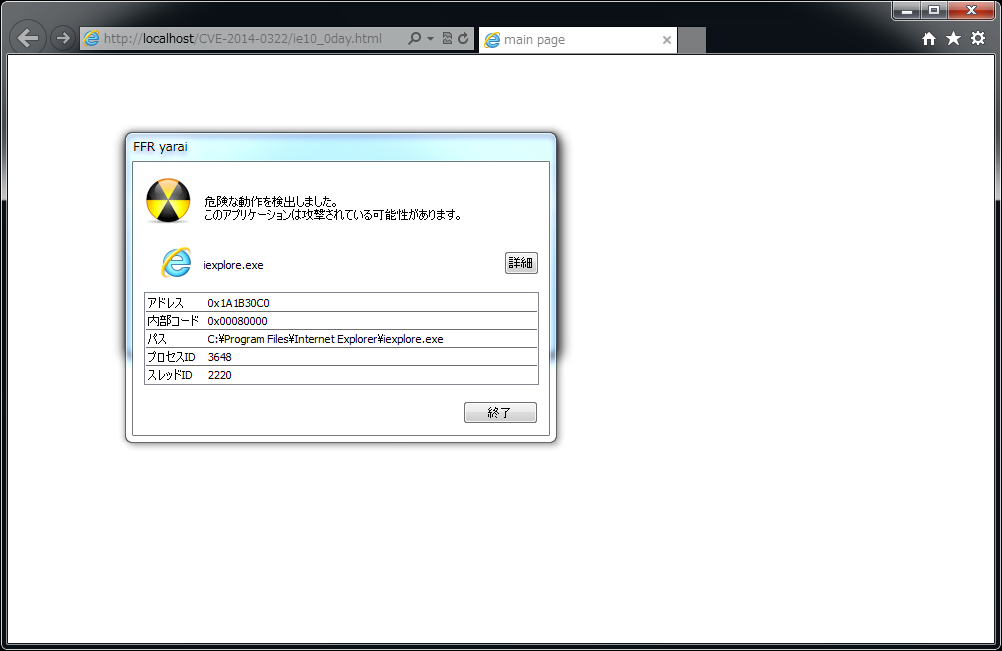

検証結果は、下記画面キャプチャのとおり、FFR yarai の4つのヒューリステックエンジンの中で脆弱性攻撃の防御を担うZDPエンジンがIEへの脆弱性攻撃を検知しています。

今回の検証で使用した FFR yarai 2.3.1013 は、2013年11月29日にリリースしており、本製品をご利用いただいている場合、今回の脆弱性に対する同様の手法を用いた攻撃を未然に防ぐことができたといえます。

【 IEのゼロデイ脆弱性(CVE-2014-0322) を悪用した攻撃をブロックするFFR yarai 】

FFR yarai の脆弱性攻撃防御機能は、マイクロソフト社のセキュリティアドバイザリに記載されている回避策と同様に、根本的な問題(脆弱性)を修正するものではありませんが、セキュリティ更新プログラムを適用するまでの間、脆弱性攻撃を緩和することができます。

参考情報

マイクロソフト セキュリティ アドバイザリ (2934088)

JVNDB-2014-001409:Internet Explorer に解放済みメモリ使用 (use-after-free) の脆弱性

National Vulnerability Database:Vulnerability Summary for CVE-2014-0322

IE 10に未解決の脆弱性、悪用攻撃の発生でIE 11に更新を

関連記事

脆弱性検証結果 [2014年2月]Internet Explorerの解放済みメモリ使用(use-after-free)の脆弱性

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2014年 ≫ 2014年2月 ≫ IEのゼロデイ脆弱性(CVE-2014-0322) vs. FFR yarai