「Darkhotel」マルウェア vs. FFR yarai

経営企画部の山下です。

2014年11月10日にKaspersky Lab(ロシアのセキュリティベンダー)は、アジアを中心とした高級ホテルで宿泊客である大手企業の幹部などを標的とした「Darkhotel」攻撃が確認されていると発表しました。

この攻撃はホテル内のネットワークやシステムを介して、標的である宿泊客の地位や人物を選別した上で、情報詐取を行う多段的な攻撃であり、多数の企業のエグゼクティブが被害に遭ったとのことです。

先日から、この攻撃についてWEBニュース等で報道がなされていますが、「FFR yarai」の検知状況について、当社エンジニアより情報が上がってまいりましたのでご報告させて頂きます。「FFR yarai」はこの標的型攻撃で使用された未知マルウェアを、Static分析エンジンで検出可能であることを確認しました。

FFR yaraiはエンドポイント型の防御ソリューションであるため、このような社外のネットワークを介した標的型攻撃に対しても十分に効果を発揮します。

近年、社外に持ち出す端末が公衆LANなどの社外ネットワークに接続するシチュエーションも増えているかと思われます。自組織内のネットワークセキュリティ対策だけではなく、この攻撃からも見て取れるように各エンドポイント上でマルウェアを防御できるソリューションの意味が大きくなっているといえます。

■検証環境

Windows 7 x64 SP1

FFR yarai 2.5.1192.0

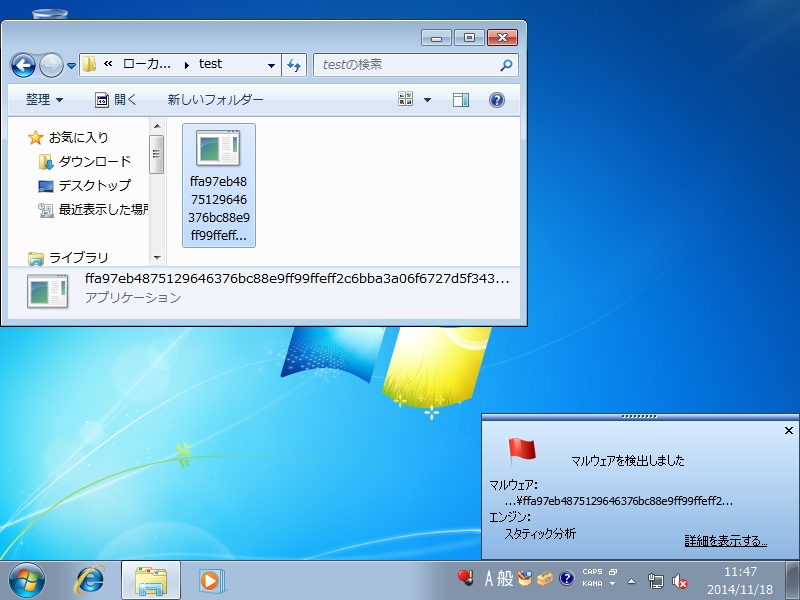

検証結果は、下記画面キャプチャのとおり、FFR yarai の5つのヒューリステックエンジンの中で、マルウェアの静的解析(※)を担うStatic分析エンジンがマルウェアを検出・防御しました。

※・・・静的解析は端末上でマルウェアを動作させることなく、構造上の特徴を見てマルウェアらしさを判断する手法です

関連記事

一太郎のゼロデイ脆弱性(CVE-2014-7247) vs. FFR yarai

人知を超えた検出ロジックで未知のマルウェアを検出する第5のエンジン

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2014年 ≫ 2014年11月 ≫ 「Darkhotel」マルウェア vs. FFR yarai