Officeのマクロ機能で感染!バンキングマルウェア「DRIDEX」vs. FFR yarai

マーケティング部の野崎です。

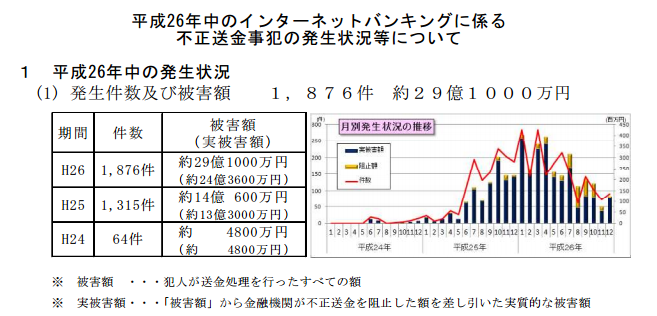

2015年2月12日に警察庁から「平成26年中のインターネットバンキングに係る不正送金事犯の発生状況等について」が発表されました。

これによると、2014年のオンラインバンキングからの不正送金被害額が29億1,000万円と2013年から倍増しており、不正送金処理を自動で行うマルウェアが利用される等、手口の悪質・巧妙化が進んでおり、今後もこの流れが続くことが予想されます。

[平成26年中のインターネットバンキングに係る不正送金事犯の発生状況等について: http://www.npa.go.jp/cyber/pdf/H270212_banking.pdf]

そんな中、弊社では「DRIDEX」と呼ばれるバンキングマルウェアを入手し、検証を行いました。このマルウェアはメールにXMLファイルを添付し、ファイル中に含まれるマクロを実行させることで感染活動を行うバンキングマルウェア (MITBマルウェア)です。

動作は通例のバンキングマルウェアと同様ですが、感染経路にXMLファイルを使用している、という特徴があり、世界的な広がりを見せています。 2015年1月にMicrosoft社からOfficeのマクロ機能を悪用してマルウェアに感染させる手口が増えているとして注意喚起がありましたが、今回のXMLファイルも実行するとWordが立ち上がり、Officeのマクロ機能を実行することで感染するものです。

弊社では当該のマクロデータが含まれるXML形式のWordドキュメントを入手し、マクロ部分を抽出、難読化を解除後、暗号化されている文字列を復号し、解析したところ、このXMLファイルが「ダウンローダー」と呼ばれる感染後に別のマルウェアをダウンロードさせ、攻撃を行うものである可能性が高いことがわかりました。

このマクロの解析結果からマルウェアを入手して検証を行った結果、弊社の標的型攻撃対策ソフトウェア「FFR yarai」がこの未知マルウェアをSandboxエンジンにより検知し、同様の攻撃を防御できることを確認しましたので、ご報告いたします。

■検証環境

Windows 7 x86 SP1 FFR yarai 2.5.1216.0

■検証した検体

File: abs5ajsu.exe

SHA256: 34ba83169c0475b1731e267e8ca3bc20f5c1b618df4c05737a8c000d59266c3c

検証結果は、下記画面キャプチャのとおり、FFR yarai の5つのヒューリスティックエンジンの中のSandboxエンジン(※)がマルウェアを検知してシステムを保護しています。

※仮想CPU、仮想メモリ、仮想Windowsサブシステムなどで構成される仮想環境上でプログラムを実行させ、振る舞いを見てマルウェアらしさを判断する検知エンジンです

今回の検証で使用した FFR yarai 2.5.1216.0は、2014年12月10日にリリースしており、本製品をご利用いただいていた場合、今回の未知マルウェアを検知できていたといえます。

FFR yaraiはパターンファイルを一切使用しておりませんが、FFRIのエンジニアが最新のマルウェアの動向を研究し、その知見を反映したヒューリスティックエンジンを搭載しているため、マルウェアの構造や振る舞いを見て攻撃を検知・防御することが可能です。

FFRIではこの標的型攻撃対策製品「FFR yarai」をご紹介させていただくべく、「段階的にはじめる「未知脅威対策」~診断から解析まで~」と題してFFRI主催ハウスセミナーを開催します!(2015年4月10日 恵比寿)

本セミナーでは、実際にあった標的型攻撃の攻撃プロセスをシミュレートしたデモ動画や、過去の防御実例なども交えながらご説明いたします。是非、皆様のご参加をお待ちしております。セミナーの詳細・お申込みはこちらから。

関連記事

2015年4月10日開催 FFRI主催ハウスセミナー「段階的にはじめる「未知脅威対策」~診断から解析まで~」

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2015年 ≫ 2015年3月 ≫ Officeのマクロ機能で感染!バンキングマルウェア「DRIDEX」vs. FFR yarai