Adobe Flash Playerの脆弱性(CVE-2015-0311) vs. FFR yarai

マーケティング部の野崎です。

2015年1月22日にアドビシステムズ社より同社のAdobe Flash Playerに脆弱性の存在を確認したことを発表し、解決方法や該当製品などが公開されました。攻撃者がこの脆弱性を悪用した場合、コンピュータを乗っ取られてしまう可能性があります。独立行政法人情報処理推進機構からは、既にこの脆弱性が修正プログラムの公開前(ゼロデイ期間)に標的型攻撃に利用されていることが報告されています。

脆弱性対策情報データベース JVN iPedia で公開されている CVSS (ソフトウェア製品の脆弱性深刻度評価指標)では、10点満点中 10.0の深刻度の脆弱性として報告されています。

弊社では、検体を入手し、弊社の標的型攻撃対策ソフトウェア「FFR yarai」のZDPエンジン(脆弱性攻撃防御機能)により、同様の攻撃を防御できることを確認しましたので、ご報告いたします。

■検証環境

Windows XP SP3

FFR yarai 2.5. 1216.0

■検証した検体(SHA256)

・08e765813ff04bbe41b5d8c5e92257be66713709e06981680f0afee79da6c3da

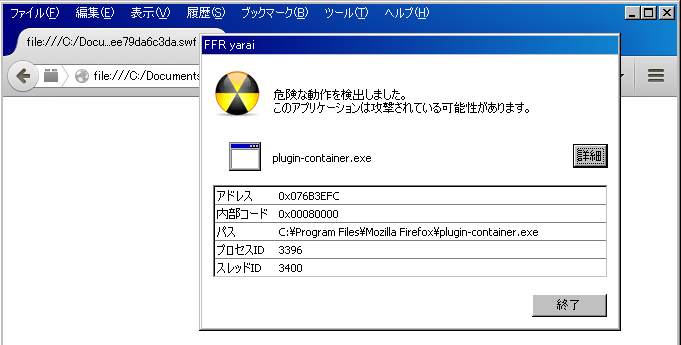

下記画面キャプチャのとおり、FFR yaraiの5つのヒューリステックエンジンの中で脆弱性攻撃の防御を担うZDPエンジンがAdobe Flash Playerへの脆弱性攻撃を検知し、攻撃されたAdobe Flash Playerのプロセスを停止させ、システムを保護しています。

今回の検証で使用した FFR yarai 2.5.1216.0は、2014年12月10日にリリースしており、本製品をご利用いただいていた場合、今回の脆弱性に対する同様の手法を用いた攻撃を未然に防ぐことができたといえます。

FFR yaraiの脆弱性攻撃防御機能は、根本的な問題(脆弱性)を修正するものではありませんが、修正プログラムを適用するまでの間、脆弱性攻撃を防ぐことができます。

関連記事

「FBIが警告「システム破壊型マルウェア」 vs. FFR yarai

「医療費通知偽装EXE」マルウェア vs. FFR yarai

「Darkhotel」マルウェア vs. FFR yarai

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2015年 ≫ 2015年2月 ≫ Adobe Flash Playerの脆弱性(CVE-2015-0311) vs. FFR yarai