Monthly Research 「OS X と iOS における脅威について」

2015年4月に開催されたRSA conference USAでは、セキュリティ研究者によってOS X (Yosemite)に搭載されている4つのセキュリティ機構(Gatekeeper、XProtect、App Sandbox、Code Signing)が容易に回避可能であると発表されました。この発表で注目するべき点は、単にセキュリティ機構が破られてしまう可能性があるということだけではなく、現在OS X向けにリリースされている何れのセキュリティソフトウェアでもこの脆弱性を悪用した攻撃を防ぐことが出来なかったという点です。

そこで、今回のMonthly ResearchではOS XおよびiOSにおける脅威と直近で報告されたマルウェアや脆弱性、そして近年MacやiPhoneも標的となりつつあるサイバー攻撃から端末を保護する為に確認するべき設定について紹介します。

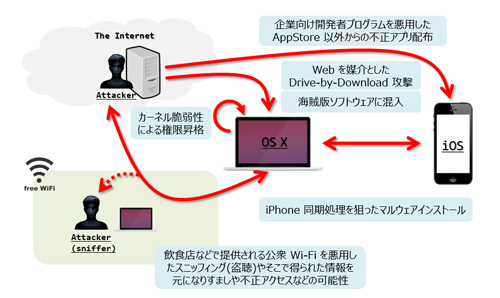

・OS X, iOSに対する主なサイバー攻撃、マルウェア感染経路

図 1 想定される主なサイバー攻撃・マルウェア感染経路

Macに対するマルウェア感染経路の多くは、Javaの脆弱性を悪用したウェブ感染といわれています。また、ウェブ感染以外にも不正コピーされた、所謂海賊版ソフトウェアにマルウェアが混入しているケースもあります。

一方、デフォルトの設定ではVisual Studioを用いてリモートのデバイスに対してプログラムの転送と実行する際に認証が要求されない点などセキュリティ上の懸念点がいくつかありました。

また、iPhoneは一般的にAndroidとは異なり、正規のアプリストアであるAppStore以外からのアプリケーションのインストールが出来ないことから、安全とされていましたが、今年の6月に企業向けに用意されている「iOS Developer Enterprise Program」を悪用したマルウェアが確認されており、この手口によるマルウェアはユーザによる手動での許可が必要になるものの、AppStoreを介さずにiPhoneにアプリをインストールさせることが可能です。

こうしたマルウェア被害以外にも、飲食店などで提供される公衆Wi-Fi等を利用した際に、暗号化などの適切な通信設定を行っていないと、通信を盗聴され、そこで得られた情報を元に、なりすましの被害にあうリスクが高まります。

・Macのセキュリティ設定

ここでは、特に追加のソフトウェア等を導入することなく、皆さんがご利用中のMacで確認、設定が可能なセキュリティ設定について紹介します。また、これらの設定をコマンドライン上から確認する方法についても併せて紹介します。なお、コマンドラインを含め、各種機能の確認は、OS X 10.10.X (Yosemite)で行っています。

・1.セキュリティアップデートを自動的に確認する

セキュリティアップデートには、致命的な脆弱性を修正するパッチが含まれており、脆弱性攻撃対策の一環として、Windows同様に常に最新の状態にしておくことを推奨します。また、脆弱性攻撃の対象となるのはOSだけではありません。OS以外のアプリケーションについても同様にチェックを入れて、最新の状態を保つようにすることを推奨します。

この設定は[アップルメニュー] > [システム環境設定] > [App Store]で行うことが可能です。

ターミナルからは下記のコマンドを実行する事でチェックできます。

defaults read /Library/Preferences/com.apple.SoftwareUpdate

上記コマンドの実行結果のうち、下記が設定に対応する”キー”になります。

| キー | 対応する設定 |

|---|---|

| AutomaticCheckEnabled | アップデートを自動的に確認 |

| AutomaticDownload | 新しいアップデートをバックグラウンドでダウンロード |

| ConfigDataInstall | システムデータファイルとセキュリティアップデートをインストール |

| CriticalUpdateInstall |

・2.ブラウザのJavaプラグイン設定を無効化する

前述の通り、Macのマルウェア被害の多くは、Javaの脆弱性を突いたウェブ感染によるものといわれています。そのため、ブラウザ上のJava設定は無効化もしくは必ず使用有無を確認する設定としておくことを推奨します。

この設定は[Safariメニュー] > [環境設定…] > [セキュリティ] > [インターネットプラグイン] > [Webサイト設定…]で行うことが可能です。(Safariの場合)

ターミナルからは下記のコマンドを実行する事でチェックできます。(Safariの場合)

defaults read com.apple.safari ManagedPlugInPolicies

上記コマンドの実行結果のうち、下記が設定に対応する”キー”になります。

| キー | 対応する設定 |

|---|---|

| “com.oracle.java.JavaAppletPlugin” | Javaプラグインの設定 |

| PlugInFirstVisitPolicy | “PlugInPolicyAsk”なら予め登録されたWebサイトにアクセスした際に、確認する。 “PlugInPolicyBlock”なら該当Web際とは開かない。 |

・3.ファイアウォールの有効化

外部からの不正アクセスを防ぐ為に、ファイアウォールを有効することを推奨します。この設定を行うことで、許可されていないアプリケーションによるネットワーク通信を防ぐことが出来るようになります。

この設定は、[アップルメニュー] > [システム環境設定] > [セキュリティとプライバシー] > [ファイアウォール]で行うことが可能です。

ターミナルからは下記のコマンドを実行する事でチェックできます。

defaults read /Library/Preferences/com.apple.alf globalstate

・4.Finderの設定

Finderでは、「拡張子の表示」、「ゴミ箱を確実に空にする」などの設定が可能です。

特に、Finderはデフォルトで拡張子の表示を行わない設定になっていることから、怪しいファイルを見分ける為の方法の一つとして設定しておくことを推奨します。これは、Windowsクライアントに対して添付メールを送る際に誤って不審なファイルを添付してしまわない効果も期待できます。

この設定は、[Finderメニュー] > [環境設定] > [詳細]で行うことが可能です。

ターミナルからは下記のコマンドを実行する事でチェックできます。

defaults read com.apple.finder AppleShowAllExtensions

・5.ファイル暗号化(FileVault)の有効化

起動ディスクの暗号化を行うことで、紛失や盗難時におけるデータの流出を防ぐ効果が期待できます。なお、データの流出という意味においては、前出のFinderの設定で「ゴミ箱を確実に空にする」設定も後から削除したデータを復元されてしまうのを防ぐ効果が期待されます。

暗号化設定は、[アップルメニュー] > [システム環境設定] > [セキュリティとプライバシー] > [FileVault]で行うことが可能です。

ターミナルからは下記のコマンドを実行する事でチェックできます。

fdesetup status

・6.パスワードによるスクリーンロック

ファイルの暗号化同様、紛失や盗難時におけるデータの流出を防ぐ効果が期待できます。業務利用されている場合は、所属する企業や部署内のパスワードポリシーに従って、容易に突破できない複雑なパスワードを設定することでより効果を高めることが出来ます。

この設定は、[アップルメニュー] > [システム環境設定] > [セキュリティとプライバシー] > [一般]で行うことが可能です。

ターミナルからは下記のコマンドを実行する事でチェックできます。

defaults read com.apple.screensaver askForPassword

・7.ゲストユーザーを有効にしない

ゲストユーザーの無効化は攻撃者の侵入経路を減らす効果が期待できます。(例えば、ゲストユーザーで侵入後に権限昇格を行うケースなど)

この設定は、[アップルメニュー] > [システム環境設定] > [ユーザとグループ]から行うことが可能です。

ターミナルからは下記のコマンドを実行する事でチェックできます。

defaults read /Library/Preferences/com.apple.loginwindow GuestEnabled

・8.無線LAN利用時の暗号化形式にWEPとWPA-PSK (TKIP)は使用しない

設定では有りませんが、無線LANを使用する場合は、暗号化形式にWEPを使用する避け、WPA-PSK (AES)やWPA2を選択することを徹底することを推奨します。

理由としては、WEPやWPA-PSK (TKIP)は解析ツールを用いること現実的な時間内で解読が出来てしまう可能性があるためです。(実際に解析ツールを悪用してパスワードクラックを行い、サイバー攻撃の踏み台にした事件も発生しています。)

特に設定はありませんが、接続時にWEPやWPA-PSK (TKIP)パスワードを求められた場合は該当のアクセスポイントを利用しないようにしましょう。また、自宅等の無線ルーターの設定についても、WEPやWPA-PSK (TKIP)を使わないようにしましょう。

加えて、当然ながらパスワード無しで利用することが出来る暗号化無しのアクセスポイントは、上述のWEP以上にリスクが高いため接続をしないことを強く推奨します。

・9.Macを探す機能の有効化

iCloudと連携することで、特定の条件下(位置情報の取得が可能な状態であること)において紛失や盗難されたMacの位置を検索することが可能です。この他にも、「音を鳴らす」や「端末をロックして任意のメッセージを表示する」、「ワイプ(遠隔でデータの削除を行う)する」などの機能も利用可能です。

この設定は、[アップルメニュー] > [システム環境設定] > [インターネットアカウント] > [iCloud]から行うことが可能です。(事前にiCloudのアカウント作成が必要です)

ターミナルからは下記のコマンドを実行する事でチェックできます。(Safariの場合)

defaults read /Library/Preferences/com.apple.FindMyMac FMMEnabled

・まとめ

MacやiPhoneはWindowsと比較した場合のシェアやアプリの流通経路といった背景から、従来まではマルウェアなどによるサイバー攻撃の対象にはなりにくいといわれていましたが、近年では、Windowsほどではありませんが、マルウェアの数や標的型攻撃の数が増加傾向にあります。

ここまでOS Xで出来るいくつかのセキュリティ対策を紹介してきましたが、これらは対策の一部であると同時に、確実な防御を保障するセキュリティは存在しません。自身の端末がマルウェアを初めとしたサイバー攻撃のリスクに常に晒されていることを念頭に置き、サービスやアプリケーションを利用するようにしてください。また、利用している端末がMacだとしても、仮想マシンにWindowsをインストールして利用されている場合は、ゲストOS側のセキュリティ対策もしっかり行っておく必要がある点についても留意してください。

最後に、スライドではiOSでのセキュリティ対策についても紹介していますので、iPhoneやiPadをご利用の方はスライドも併せて参照ください。

Monthly Researchのダウンロードはこちら(日本語 / English)

関連記事

Monthly Research 「Windows10 IoTのセキュリティについて」

Monthly Research 「次世代の車載ネットワークと現状のセキュリティ研究動向」

Monthly Research 「WordPressの脆弱性を狙ったWeb改ざん攻撃」

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2015年 ≫ 2015年8月 ≫ Monthly Research 「OS X と iOS における脅威について」