FFRI yarai×SKYSEA Client View×Splunk 連携検証を行いました

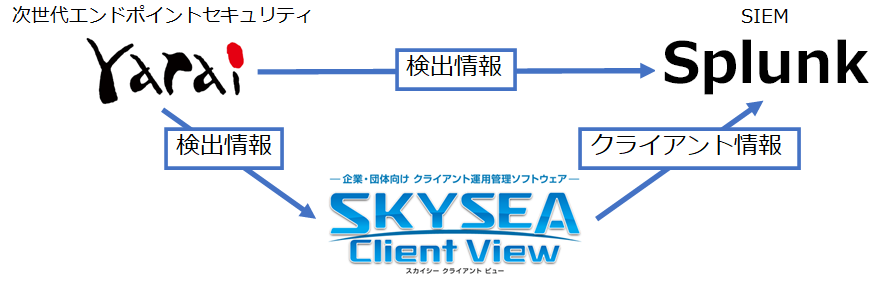

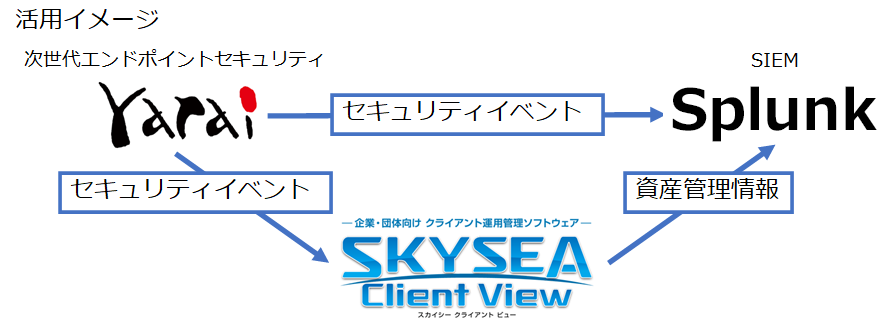

FFRI yaraiのふるまい検知エンジンで検知したマルウェア検出情報をSKYSEA Client ViewおよびSplunkへ連携し、検出情報と資産管理情報と紐づけることで個別製品の検出情報よりもより詳細な分析が可能なダッシュボード作成の検証を行いました。

FFRI yaraiからは、検出日時やホスト名、ハッシュ、検出機構と検出理由、検出時の動作といった情報をSKYSEA Client ViewおよびSplunkへそれぞれ連携します。SKYSEA Client ViewからはFFRI yaraiの検出情報に紐づく端末情報、ファイルパスやファイルサイズといった詳細情報、またファイルの侵入元情報として侵入元となった操作や侵入元のデバイス情報などをSplunkダッシュボードにて可視化することが可能です。 図にすると以下のようになります。

【検証シナリオ】

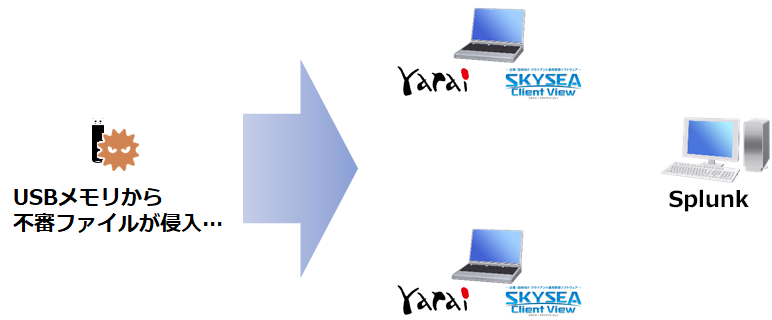

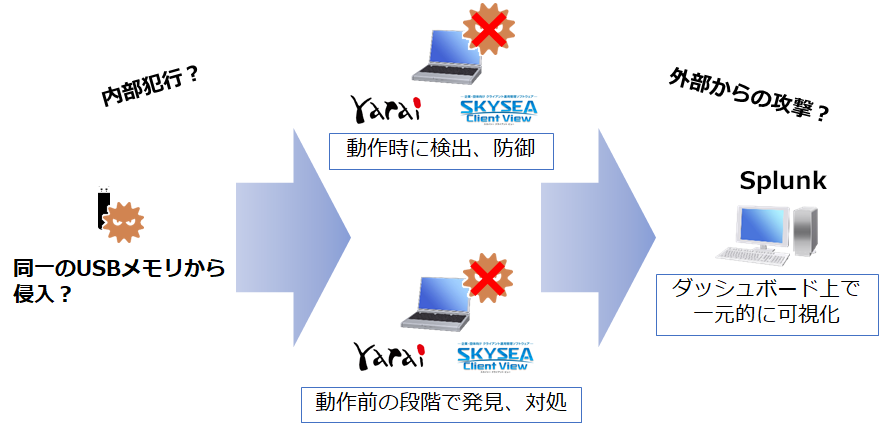

今回はUSBを経由して内部に持ち込まれた不審なファイルが検出され、同じファイルが組織内に存在しないか調査を行った想定で検証を行いました。

下図のようなイメージです。

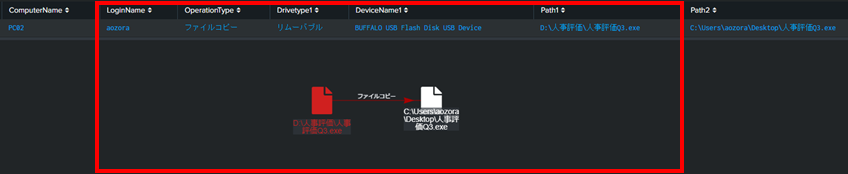

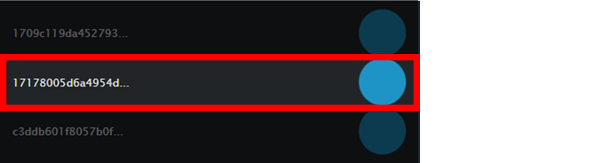

USBメモリから不審なファイルをコピーすると、検出されたハッシュ情報が表示されます。

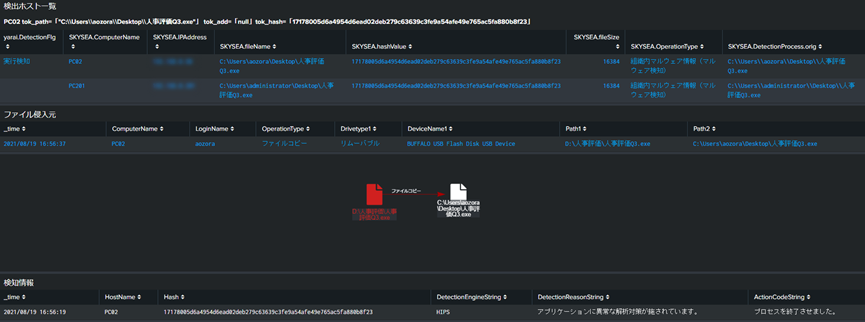

対象となるハッシュをクリックすることでそのハッシュをキーとした情報がドリルダウンされる形で表示されます。

ダッシュボード

今回は真ん中の1717…で始まるハッシュ値をもつファイルのドリルダウンを行います。

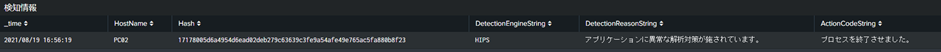

ファイルの検出情報です。ハッシュをキーとして検知日時やホスト名、検出理由や検出時動作といった情報が表示されています。

このファイルは動的エンジンであるFFRI yaraiのHIPSエンジンによって、不審ファイルとして検出されプロセスが終了させられたことがわかります。

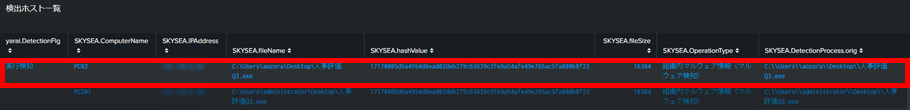

検出ホスト一覧では、さらにSKYSEA Client Viewの資産管理情報から不審ファイルに関する追加情報が取得されています。

ハッシュをキーとして検知日時やホスト名、ファイルパスやファイルサイズといった情報を表示しています。

ここではハッシュやファイルサイズが一致する不審なファイルが2台の端末に存在していることがわかります。このうち実行検知された端末[PC02]に存在する不審ファイルの侵入元情報へ、さらにドリルダウンを行います。

ファイル侵入元情報よって、不審なファイルはUSBメモリからデスクトップ上へのファイルコピーによって侵入してきたことがわかります。

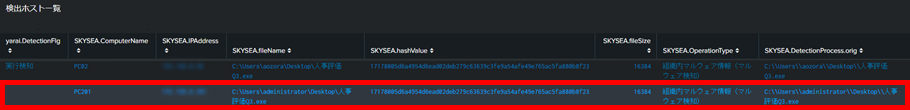

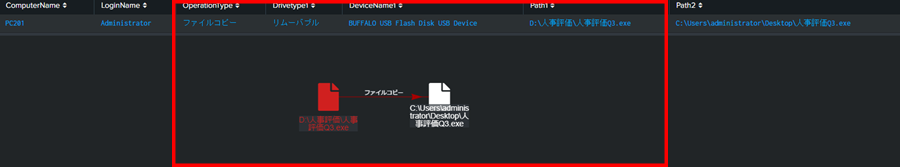

一方、先ほどの検出ホストでは実行検知されていない端末[PC201]に存在している不審なファイルの侵入元についてもドリルダウンを行います。

[PC201]においてもさきほどと同じ機種名を持つUSBメモリからファイルをコピーしたことがわかります。

以上のことから同じUSBメモリから複数の端末に不審なファイルがコピーされており、FFRI yaraiによって実行は阻止されているものの、内部不正、あるいはUSBメモリを使用した外部からの攻撃が行われている可能性を推測することができます。

この検証によって、不審なファイルの動作を防御しつつ、侵入経路のさらなる特定など、その後の対処をすることが可能となりました。

【まとめ】

今回の検証では以下の結果が得られました。

・FFRI yaraiにより不審な挙動を行うファイルの検出と同時に防御が可能

・SKYSEA Client Viewにより該当するクライアント情報の取得や侵入元の特定が可能

・Splunkによる各種関連情報の一元的な可視化を実現

・複合的な情報からUSBメモリを利用した攻撃の兆候を検出することができた

今回は不審なUSBからの侵入を想定した検出となりましたが、組織内でのラテラルムーブメントの検出など、他にも様々な攻撃やその兆候を検出できることが期待できます。

以上がCDM環境に向けたエンドポイントセキュリティ検証結果となります。皆様の参考となれば幸いです。

【参考】CDMについて

CDMとは?

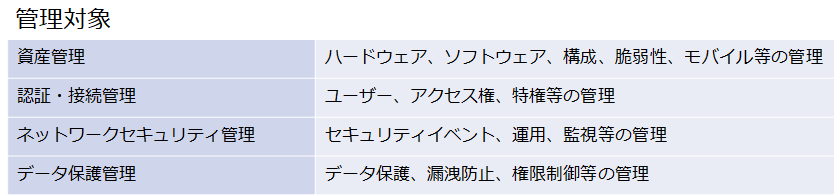

CDM【Continuous Diagnostics Mitigation:継続的診断および軽減】

ネットワークやシステム等の状態を、迅速かつ正確に把握する事を目的とし、問題解決の優先順位付けを支援する仕組みです。

ゼロトラストを構成する要素としても位置付けられています。

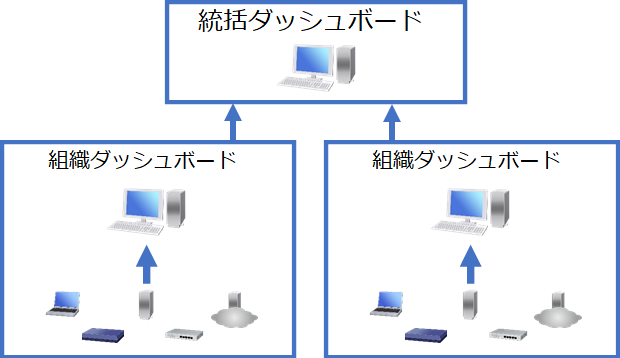

管理対象となる情報をダッシュボードに集約し、組織ダッシュボードでは脆弱性情報、設定状態、リスクスコアといった端末ごとの情報や権限情報などのユーザー毎の情報の全体管理を行い、統括ダッシュボードでは組織毎やシステム毎の端末数やリスクスコア、傾向分析などといった全体の情報が管理することが考えられます。

詳しくは、特集ページ「いわゆる、CDM(Continuous Diagnostics and Mitigation)とは」をご覧ください。

今回の検証のようにFFRI yaraiからのセキュリティイベント、SKYSEA Client Viewの資産管理情報を組み合わせたダッシュボード表示はCDMのような環境でも活用できることが期待できます。

※本記事についてのより詳細についてのお問い合わせなどがございましたら弊社webお問い合わせフォームよりお問い合わせください。

投稿日:2022-04-11

関連記事 Related Post

目下の情勢を踏まえたサイバーリスク対策を

ロシアのウクライナ侵攻とマルウェア

【追加更新】経営課題としてサイバー脅威への認識を

ランサムウェアによる被害を未然に防ぐには

標的型・暴露型のランサムウェア

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2022年 ≫ 2022年4月 ≫ FFRI yarai×SKYSEA Client View×Splunk 連携検証を行いました