「HDDファームウェア感染マルウェア」 vs. FFR yarai

マーケティング部の野崎です。

2015年2月16日にKaspersky Lab(ロシアのセキュリティベンダー)は、極めて高度なサイバー攻撃集団「Equation Group」の存在を確認したと発表しました。

この集団が使用しているマルウェアに感染した場合、複数の主要ベンダーのハードディスクのファームウェアを書き換えられてしまいます。このため、感染後にディスクをフォーマットし、OSを再インストールしてもマルウェアを駆除することは大変困難です。

よって、これまでにも増して感染前に防御できるセキュリティの重要性が高まってきていると言えます。

FFRIではこの検体の一部を入手し、弊社の標的型攻撃対策ソフトウェア「FFR yarai」がこの未知マルウェアを検知して同様の攻撃を防御できることを確認しましたので、ご報告いたします。

■検証環境

Windows 7 x86 SP1、Windows 7 x64 SP1

FFR yarai 2.5.1216.0

■検証した検体(ファイル名 SHA256)

・Fanny

003315b0aea2fcb9f77d29223dd8947d0e6792b3a0227e054be8eb2a11f443d9

・DoubleFantasy

1e55abb94951cedc548fd8d67bd1b50476808f1d0ae72f9842181761ff92f83f

・GrayFish

df4bbd02dcd8b8b9e1374c6f71f2e2da8518d39337b35983874266e8fff055e1

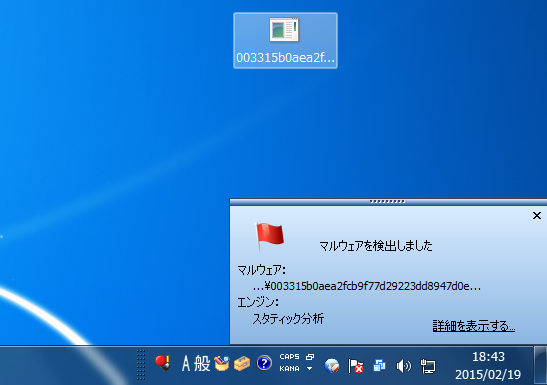

検証結果は、下記画面キャプチャのとおり、FFR yarai の5つのヒューリスティックエンジンの中でマルウェアの静的解析を担うStatic分析エンジンおよび動的解析を担うHIPSエンジンがマルウェアを検知し、プロセスを停止させ、システムを保護しています。

今回の検証で使用した FFR yarai 2.5.1216.0は、2014年12月10日にリリースしており、本製品をご利用いただいていた場合、今回の攻撃を未然に防ぐことができたといえます。

FFR yaraiはパターンファイルを一切使用しておりませんが、FFRIのエンジニアが最新のマルウェアの動向を研究し、その知見を反映したヒューリスティックエンジンを搭載しているため、マルウェアの構造やふるまいを見て攻撃を検知・防御することが可能です。

関連記事

Adobe Flash Playerの脆弱性(CVE-2015-0311) vs. FFR yarai

「FBIが警告「システム破壊型マルウェア」 vs. FFR yarai

「医療費通知偽装EXE」マルウェア vs. FFR yarai

「Darkhotel」マルウェア vs. FFR yarai

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2015年 ≫ 2015年2月 ≫ 「HDDファームウェア感染マルウェア」 vs. FFR yarai