マルウェア解析の実態

プロダクト開発第一部 室井です。

今回はマルウェア解析についてその一端を紹介したいと思います。

マルウェアの解析には大きく分けて動的解析と静的解析といわれる2つの手法があります。

動的解析は実際にマルウェアを動作させ、その動作を種々の手法で監視する事によって解析を行います。マルウェアを動作させる際はサンドボックスという保護された実行環境に動作を監視するツールを用意して実行するのが簡易です。サンドボックスには仮想化技術が使われることが多く、一度環境を構築すれば比較的容易に何度でも実行できます。

静的解析はリバースエンジニアリング等の技術を使って、対象のマルウェアのプログラムとしての機能を詳細に調査していきます。静的解析はソフトウェア開発の経験やバイナリ解析などの技術を必要とし、基本的に大きなコストがかかります。

これらの手法は組み合わせて使うことが多く動的解析で動作の概要を把握 し、必要であれば静的解析を行うというのが一般的です。

弊社の製品である「FFR yarai analyzer」はマルウェア解析を自動で行うシステムです 。このFFR yarai analyzerを使って実際の解析結果から、自動解析によってどのような事が出来るのかお見せしたいと思います。

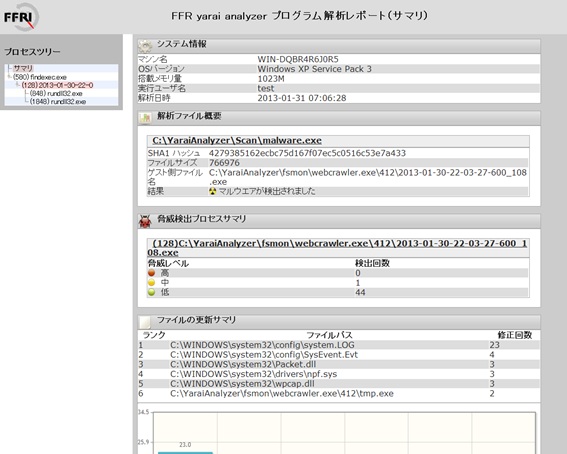

「FFR yarai analyzer」は解析結果をレポートとして出力し、その構成は全体の動作概要を示すサマリページと各プロセスの動きを示す詳細ページに分かれます。まず、サマリページでマルウェアを検出したプロセス名等の概要を把握し、対象のプロセスの詳細レポートをみていきます。図1がサマリページの一部です。

図1 サマリーページ(一部)

図1 サマリーページ(一部)

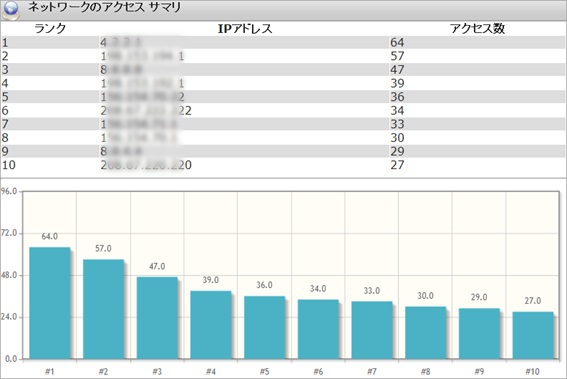

サマリページでは 、まず解析ファイル概要として、マルウェアが検出されたかどうかを結果として表示しています。また、ファイルの更新回数やネットワークアクセスの回数といった検査全体における動作の傾向が確認出来ます。今回のレポートでは 図2に示すようにネットワークアクセスが多い所が目につきます。

図2 アクセスサマリ(TOP10)

図2 アクセスサマリ(TOP10)

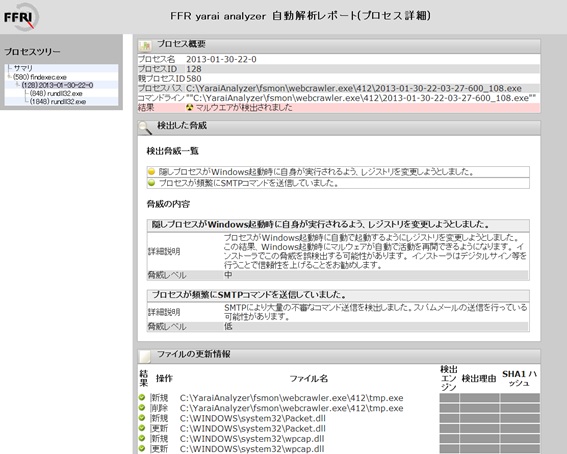

次に、脅威を検出したプロセスについて詳細を見ていきます。図3が脅威を検出したプロセスの詳細ページです。

図3 詳細ページ(一部)

図3 詳細ページ(一部)

今回の検体では2つの脅威が挙げられています。

1つ目は自動実行されるようレジストリを書き換えた動作を検出したものです。詳細説明にも記載されていますがインストーラー等でこのような動作を行うことはありますが、今回は通常の実行ファイルがユーザの許可なく自身のプログラムを登録しており、この様な動作は不審だと言えます。

レポート上の「脅威の内容」にて、「プロセスがWindows起動時に自動できどうするようにレジストリを変更しようとしました。この結果、Windows起動時にマルウェアが自動で活動を再開できるようになります。インストーラでこの脅威を誤検出する可能性があります。インストーラはデジタルサイン等を行うことで信頼性を上げることをお勧めします。」といった説明を確認することができます。

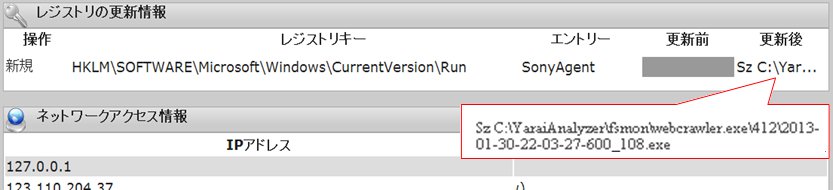

上記の動作は図4に示すレジストリの更新情報からも確認することができます。

図4 レジストリの更新情報

2つ目は頻繁なSMTPアクセスを検出したものです。短時間で多様なIPに対して頻繁にSMTP送信を行うことは通常ではあまりなく 、スパムメールを送信するマルウェアによく見られる特徴なため、不審な動作として検出しています。レポート上の「脅威の内容」にて、「SMTPにより大量の不審なコマンド送信を検出しました。スパムメールの送信を行なっている可能性があります。」といった説明を確認することができます。

また、直接的な脅威としては検出されていませんがファイルの更新履歴を確認すると、通信に使用すると思しきDLL(Packet.dll)を自ら生成しています。このような動作も合わせて考えると不審な動作と言えるでしょう。

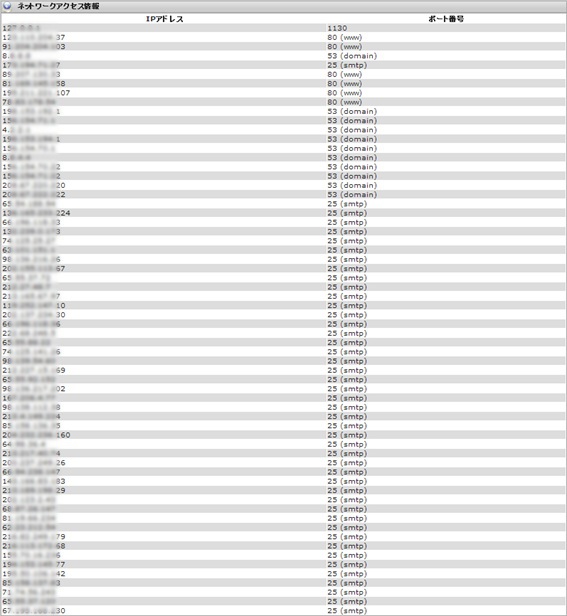

上記の動作は図5のネットワークへのアクセス情報を確認すると様々なIPに対してSMTPパケットを送信しているのが確認できます。

図5 ネットワークアクセス情報

図5 ネットワークアクセス情報

この様に動的解析では監視した結果から全体的な動作を把握する事ができます。動作を把握する事ができれば、一次的な対処として特定の通信をブロックする、レジストリを削除する、プロセスを終了させるといった対応を取ることができます。

また一次的な対処や、静的解析等の詳細な調査の必要性の判断、静的解析する際の初動調査として動的解析結果は非常に有用な情報になります。「FFR yarai analyzer」ではこの様な情報を、専門的な知識のない方でも判断しやすいようなレポートの出力を心がけています。

関連記事

MWS(マルウェア対策研究人材育成ワークショップ)2012 レポート1

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2013年 ≫ 2013年2月 ≫ マルウェア解析の実態