「医療費通知偽装EXE」マルウェア vs. FFR yarai

マーケティング部の野崎です。

2014年9月から10月にかけて、国内の各健康保険組合が、医療費通知を装った不審なメールにご注意くださいと相次いで注意喚起しました。

健康保険組合を称する差出人からメールが届き、医療費の通知を謳った添付ファイルを開くとマルウェアに感染し、コンピューターが乗っ取られてしまう可能性がある、というものです。

添付ファイルは実行形式ですが、アイコンがWordファイルに偽装されており、またファイル名も「医療費通知のお知らせ」等となっているため、それがマルウェアであると気付かずに開いてしまうケースが想定されます。

FFRIではこの攻撃で使用された検体を入手し、弊社の標的型攻撃対策ソフトウェア「FFR yarai」がこの標的型攻撃で使用された未知マルウェアをStatic分析エンジンにより検知し、同様の攻撃を防御できることを確認しましたので、ご報告いたします。

■検証環境

Windows 7 x86 SP1

FFR yarai 2.5.1192.0

■検証した検体(ファイル名 SHA256)

・医療費通知のお知らせ2.exe

8c3df4e4549db3ce57fc1f7b1b2dfeedb7ba079f654861ca0b608cbfa1df0f6b

・健康保険のお知らせ.exe

4a2a9b6a5fedd8de12a963effb7b800b7953c017c8a73a8ef353d661c879d137

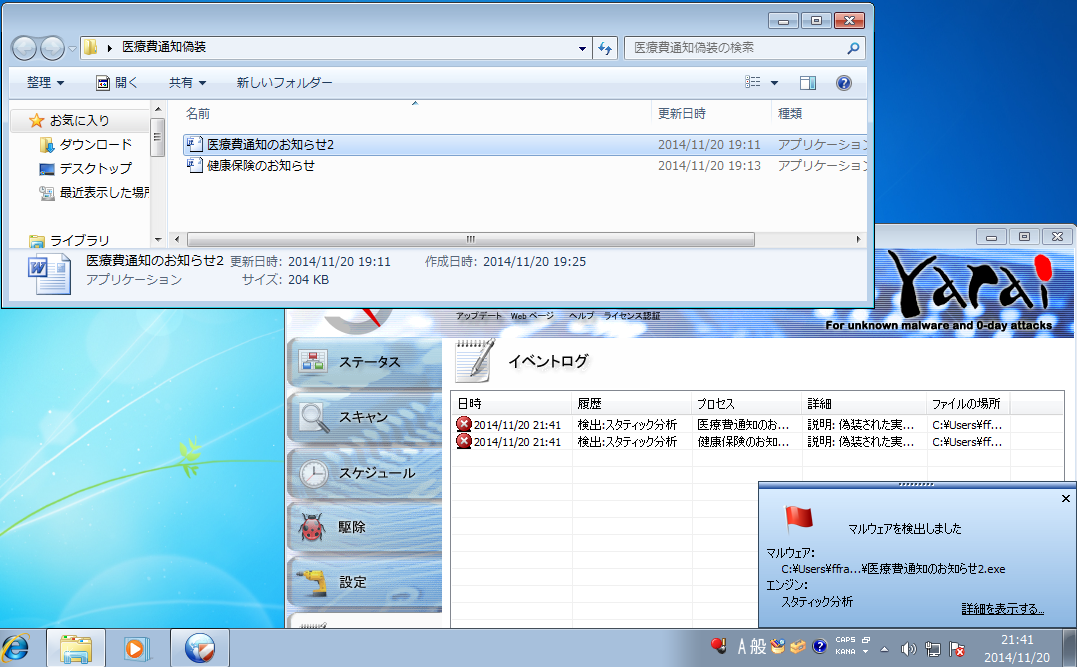

検証結果は、下記画面キャプチャのとおり、「FFR yarai の5つのヒューリスティックエンジンの中で、マルウェアの静的解析(※)を担うStatic分析エンジンがマルウェアを検知し、プロセスを停止させ、システムを保護しています。

※静的解析は端末上でマルウェアを動作させることなく、構造上の特徴を見てマルウェアらしさを判断する手法です

今回の検証で使用した FFR yarai 2.5.1192 は、2014年8月22日にリリースしており、本製品をご利用いただいていた場合、今回の攻撃を未然に防ぐことができたといえます。

FFR yaraiはパターンファイルを一切使用しておりませんが、FFRIのエンジニアが最新のマルウェアの動向を研究し、その知見を反映したヒューリスティックエンジンを搭載しているため、マルウェアの構造やふるまいを見て攻撃を検知・防御することが可能です。

関連記事

「Darkhotel」マルウェア vs. FFR yarai

一太郎のゼロデイ脆弱性(CVE-2014-7247) vs. FFR yarai

人知を超えた検出ロジックで未知のマルウェアを検出する第5のエンジン

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2014年 ≫ 2014年11月 ≫ 「医療費通知偽装EXE」マルウェア vs. FFR yarai