変化するマルウェアEmotet

2019年10月から猛威を振るったEmotetが、再びメールを介した感染活動を始めたことをJPCERTコーディネーションセンターが発表しています。

マルウエア Emotet の感染に繋がるメールの配布活動の再開について

今回のEmotetも以前のように、メール本文中のリンクもしくは添付ファイルから感染します。添付ファイルまたはリンクからダウンロードされたファイルのマクロを有効化すると、Emotet の感染に繋がります。

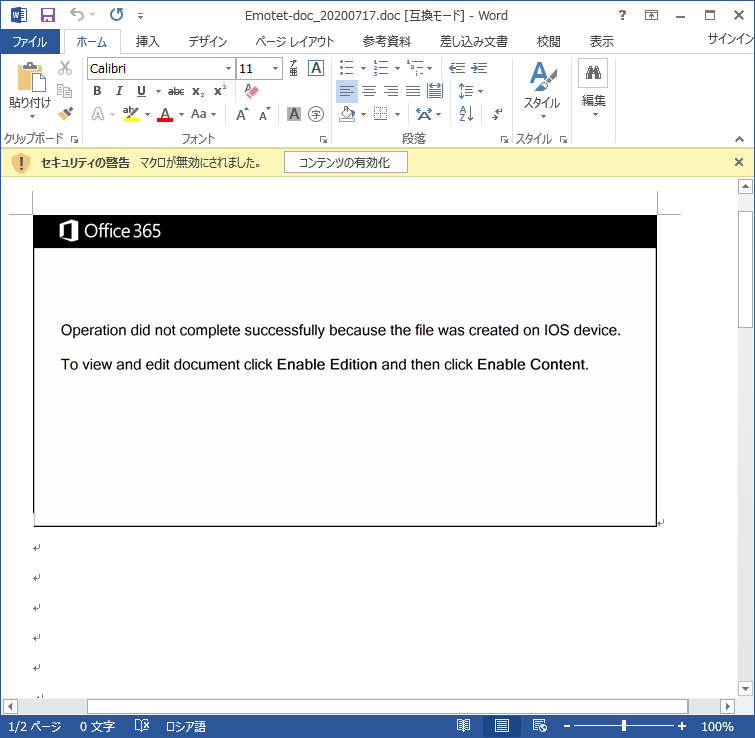

以下の画像は、JPCERTコーディネーションセンターが公開したEmotet の感染に繋がる文書ファイルの例です。

(引用: Emotet の感染に繋がる文書ファイルの例 JPCERTコーディネーションセンター)

FFRIセキュリティでは、最近のEmotetについても検知・防御を確認しており、具体的な検証環境とハッシュ値を公表しています。なお、検知・防御は2018年2月リリースのエンジンで防御可能であったことを確認しています。

【ハッシュ値(SHA-256)】

・454d3f0170a0aa750253d4bf697f9fa21b8d93c8ca6625c935b30e4b18835374

【検知エンジン】

HIPSエンジン

■検証環境

Windows10 × FFRI yarai 3.1.0 (2018年2月リリース)

FFRIセキュリティにおいて、Emotetは2018年10月11日のFFRIセキュリティ Blogで初めて紹介しています。

以降、2019年10月に攻撃手法を変えたEmotetがパターンマッチング技術での検知が困難であったことを確認して、紹介しています。

FFRI yaraiは、「先読み防御」技術を搭載した5つの防御エンジンで、検査対象のプログラムを多角的なアプローチで分析し、未知のマルウェアや脆弱性攻撃を高精度で防御します。

また、FFRI yaraiはEDR機能を追加費用不要な標準機能として搭載しています。シンプルな機能のため、ユーザーは高額なマネージドサービスを利用することなく、自組織でEDRの運用が可能です。さらに、Windows 10の標準機能であるWindows Defenderウイルス対策との連携機能も搭載しており、マルウェアからの多層防御を実現します。

2020-08-04

関連記事 Related Post

FFRI yarai マルウェア検出速報一覧

防御実績

FFRI yarai及び Zerona 導入事例

標的は中小企業!?サプライチェーン攻撃

マルウェアに感染したらどうなるのか。【ランサムウェア編】

今までは守られていなかった「未知の脅威」の守り方

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2020年 ≫ 2020年8月 ≫ 変化するマルウェアEmotet