ランサムウェア「Maze」vs. 次世代エンドポイントセキュリティFFRI yarai

先日、検知速報をブログで掲載したランサムウェア「Maze」の続報です。

【FFRIセキュリティBlog】個人情報漏洩の厳罰化とランサムウェアMaze

詳細な解析内容を別途FFRIエンジニアブログ:ランサムウェアMaze解析レポートで公開いたしました。

また、本ブログでは以下についてお伝えします。

【マルウェアの概要】

ランサムウェアである「Maze」は、実行環境にあるファイルを暗号化し、ファイルを復号するために身代金を要求します。データが窃取された場合、窃取したデータは公開され、身代金の支払いをマルウェア感染者に促します。

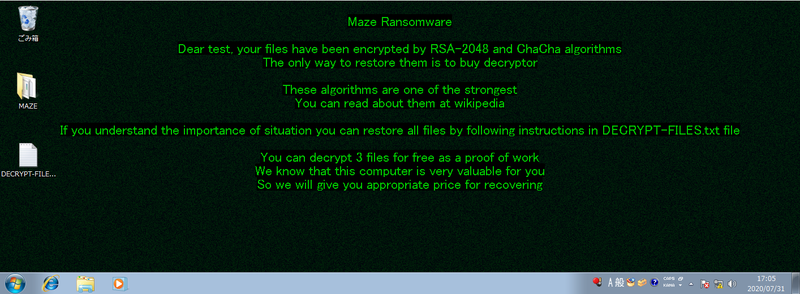

【感染後の様子】

Mazeに感染し実行されると、ファイルが暗号化され壁紙が脅迫文に変更されます。 また、DECRYPT-FILES.txtが各フォルダに設置されます。

【復号のデモンストレーション結果 】

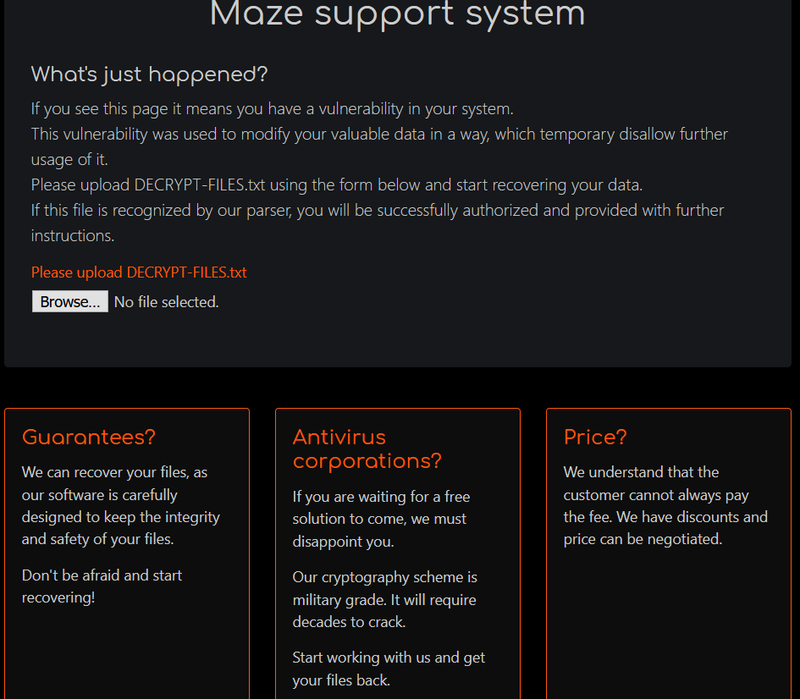

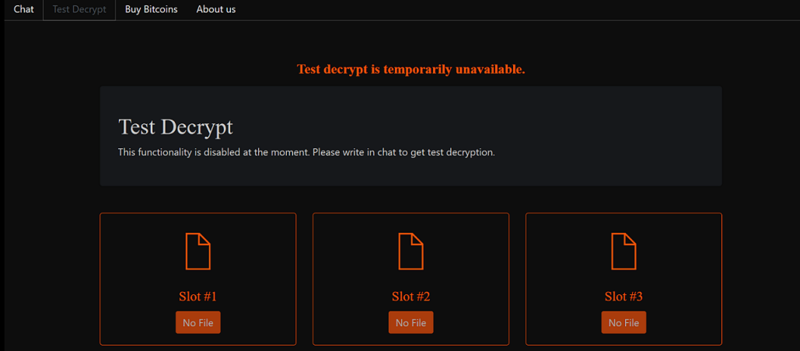

暗号化されたファイルを脅迫文に記載されたURLに存在するサポートシステムで復号できるかを検証したところ、何らかの要因によって一時的に復号は行えないようでした(2020/07/31時点)。

図1:攻撃者が用意したサポートシステム

図2:復号のデモンストレーション

【被害に遭わないための対策】

今回のような攻撃から身を守るために、Windows Update等により修正プログラムを適用すること、一般的なウイルス対策ソフトのパターンファイルを最新に更新しておくこと、そして次世代エンドポイントセキュリティのようなパターンファイルに頼らないセキュリティ対策を取ることが大切です。

【FFRI yaraiによる防御】

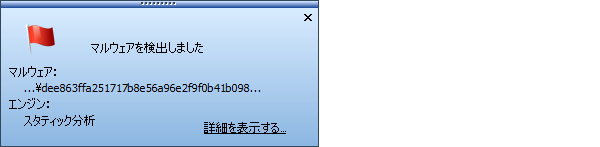

次世代エンドポイントセキュリティFFRI yaraiは2018年2月にリリースした、エンジンで検知・防御していることを確認しました。

この検体は、FFRI yarai 3.1.0 (2018年2月リリース) のStatic分析エンジンにより、実行前にマルウェアとして検出されます。

次世代エンドポイントセキュリティFFRI yaraiは、既存のウイルス対策ソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティック技術と機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

■検証環境

Windows 10 ✕ FFRI yarai 3.1.0 (2018年 2月リリース)

「Maze」ランサムウェアのハッシュ値(SHA-256)

・dee863ffa251717b8e56a96e2f9f0b41b09897d3c7cb2e8159fcb0ac0783611b

これまで一般的であった、ネットワーク監視(境界監視)という考え方から、近年では、サイバー攻撃を受けることを前提とし、エンドポイント(PC端末)まで多層防御を講じることが重要とする「ゼロトラスト」という考え方が広がっています。

FFRI yaraiは、単体でもエンドポイントセキュリティとして機能しますが、管理コンソール「FFRI AMC」を導入することによりEDR機能を追加費用不要で利用いただけます。シンプルな機能のため、ユーザーは高額なマネージドサービスを利用することなく、自組織だけでEDRの運用が可能です。さらに、Windows 10の標準機能であるWindows Defenderウイルス対策との連携機能も搭載しており、マルウェアからの多層防御を実現します。

2020-08-20

関連記事 Related Post

FFRI yarai マルウェア検出速報一覧

防御実績

FFRI yarai及び Zerona 導入事例

標的型ランサムウェアの脅威

マルウェアに感染したらどうなるのか。【ランサムウェア編】

企業がサイバーセキュリティ対策に備えるには

ランサムウェア「Sodin」 vs. 次世代エンドポイントセキュリティFFRI yarai

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2020年 ≫ 2020年8月 ≫ ランサムウェア「Maze」vs. 次世代エンドポイントセキュリティFFRI yarai