FFRIセキュリティのサービス、「データ窃取疑似攻撃」についてご紹介します。

標的型攻撃の最終的な防御ポイントであるデータ窃取に絞り、短期間で費用をかけずにシミュレーションを実施。

IPA(独立行政法人情報処理推進機構)が年次発表している情報セキュリティ10大脅威(組織部門)において、標的型攻撃による被害は、2017から2020年まで1位、2021年も2位となっており、近年、社会的な影響が非常に大きい脅威となっています。

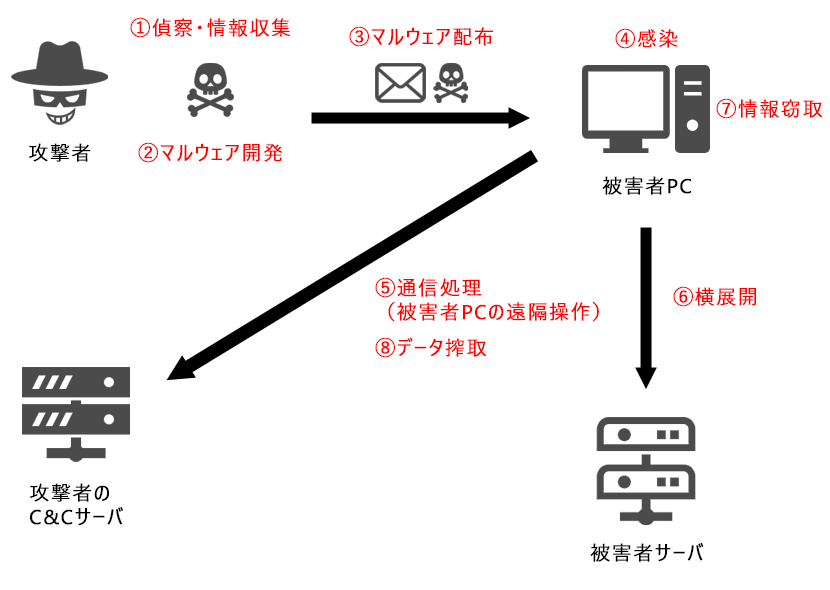

標的型攻撃では、特定の企業や官公庁にターゲットを定めたサイバー攻撃が行われます。攻撃者の電子メール、ウェブサイトの改ざんなどにより、ターゲット組織のPCがマルウェアに感染します。感染したPCは遠隔操作され、イントラネット内の別のPCへ感染を拡大し、データ窃取が行われます。

標的型攻撃では、ターゲットとなった組織用にカスタマイズされたマルウェアが使用されることが多く、既存のパターンファイルをベースとしたウイルス対策製品では検知、駆除が困難という特徴があります。

一般的な標的型攻撃の流れは以下の通りです。

①偵察・情報収集

②マルウェア開発

③マルウェア配布

④感染

⑤C&Cサーバとの通信処理(被害者PCの遠隔操作)

⑥横展開

⑦情報窃取

⑧データ窃取

対策を講じるためにまず現状を知る必要があり、そのためには疑似的に攻撃シミュレーションを行うことが効果的です。しかし、攻撃フロー全体のシミュレーションは大掛かりで、費用が高いものとなることが多く、シミュレーション自体を諦めるケースもあるかと思います。

そこで本サービスでは、最終的な防御ポイントである「データ窃取」のシミュレーションに絞り、短期間で費用をかけずに確認します。実際の「データ窃取」のテクニックを再現した疑似マルウェアにより、インターネット上の疑似窃取サーバ(C&Cサーバ)による機密情報の窃取をシミュレーションすることで、必要最低限のセキュリティが担保されているかの確認が可能です。

FFRIセキュリティは、日本国内に世界トップレベルのセキュリティリサーチチームを擁し、日々進化する攻撃技術を独自の視点で分析しております。実際のマルウェアが使用する防御対策をかいくぐるようなテクニックについても、知見を活かしてシミュレーションを実施します。

データ窃取攻撃で使われるトンネリング技術についての解説を、当社エンジニアブログの「標的型攻撃で使われるトンネリング技術」にて掲載しています。ご興味のある方はぜひご覧ください。

2021-07-20

関連記事 Related Post

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2021年 ≫ 2021年7月 ≫ FFRIセキュリティのサービス、「データ窃取疑似攻撃」についてご紹介します。