ワクチン予約を装うフィッシングサイトに関するマルウェア

2021年9月現在、新型コロナワクチン接種予約サイトを装ったフィッシングサイトが観測されており、ウェブサイト上でクレジットカード情報の詐取や画像ファイルに偽装したマルウェアが配布されています。このマルウェアの概要とFFRI yaraiによる検出は以下のようになっています。

「新冠ワクチン接種のお知らせ」? - ワクチン接種の便乗フィッシングに注意(Security NEXT - 2021/09/15)

【マルウェアの概要】

配布されているマルウェアは拡張子がjpgに偽装されており、またファイルのアイコンも画像のサムネイルらしいものが設定されています。

拡張子の偽装にはRLO制御コードが利用されており、ファイル名に存在するRLO制御コードの後の文字が右から左へ表示されています。

そのためこのファイルの実際の拡張子はscrとなります。

・scr拡張子は主にスクリーンセーバーに利用されるものですが、exe拡張子と同様に実行ファイルとして認識されます。

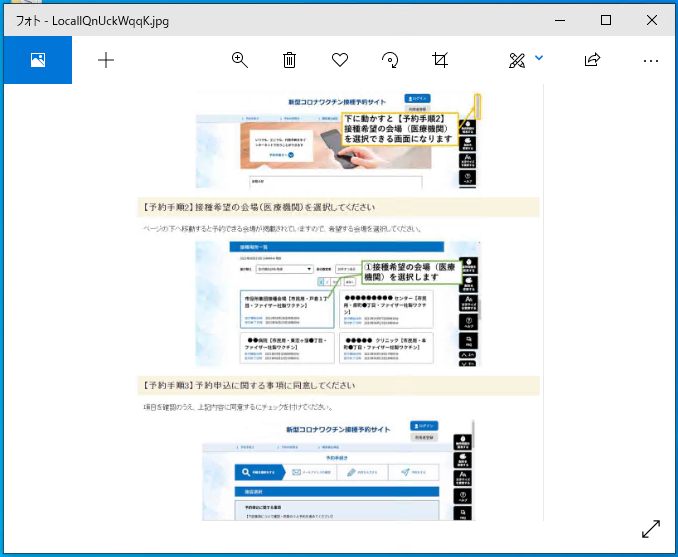

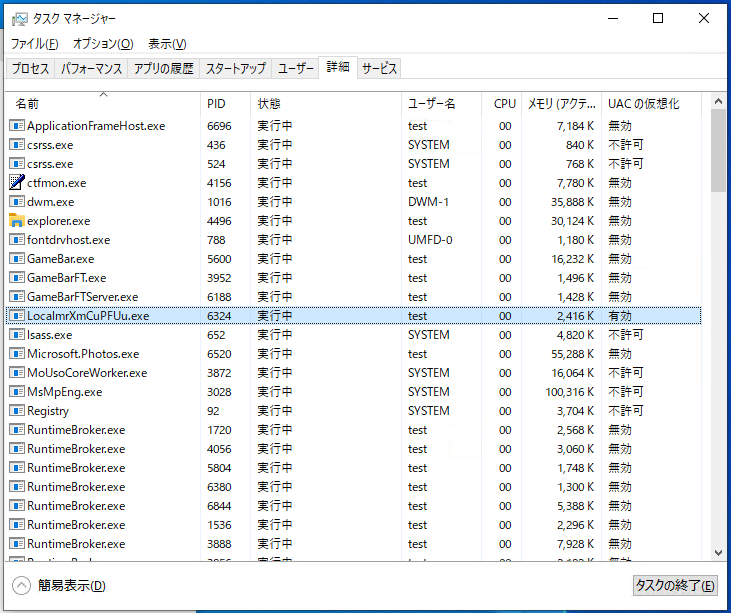

このファイルが実行されると画像ファイルが開かれます。しかし、以下の2つのファイルをドロップ後、バックグラウンドでマルウェア本体が実行されます。

・C:\Users\ユーザー名\AppData\LocalmrXmCuPFUu.exe

・マルウェア本体

・C:\Users\ユーザー名\AppData\LocallQnUckWqqK.jpg

・画像ファイル

このファイルが実行されたときに画像ファイルを開く理由は拡張子をjpgに偽装しているため、画像が正常に開かれたと見せるためだと考えられます。

開かれる画像

実行されるマルウェア本体

マルウェア本体が実行されると以下の情報を暗号化して

k[.]81090080[.]com へ送信します。情報収集が目的と見られます。

・デバイス名

・OSのバージョン情報

・プロセッサの情報

・実行されている特定のプロセスの情報

・何も実行されていない場合は「暂未发现」と送信データに書き込まれます

・以下のプロセスが実行されている場合は中国語でソフトウェアの名前が送信データに書き込まれます

・360tray.exe

・360sd.exe

・avp.exe

・KvMonXP.exe

・RavMonD.exe

・Mcshield.exe

・egui.exe

・kxetray.exe

・avcenter.exe

・ashDisp.exe

・rtvscan.exe

・ksafe.exe

・QQPCRTP.exe

・K7TSecurity.exe

・QQ.exe

・knsdtray.exe

・TMBMSRV.exe

・Miner.exe

・AYAgent.aye

・patray.exe

・V3Svc.exe

・QUHLPSVC.EXE

・mssecess.exe

・S.exe

・1433.exe

・DUB.exe

・ServUDaemon.exe

・BaiduSdSvc.exe

・リモートデスクトップ接続で利用されるポート番号

外部サーバーへ情報送信後、待機状態となりその間プロセスは終了されません。

待機状態を抜けると外部サーバーからコマンドを受信する処理が見られますが、検証では待機状態を抜ける動作は確認されませんでした。

また、マルウェア本体の実行日時を以下のレジストリに書き込もうとする動作が見られます。

・HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\手动编写更佳

・「手动编写更佳」は日本語環境では表示が不可能なため文字化けが発生します。

今回検証に利用したマルウェアでは、待機状態以降の動作は確認されませんでしたが、その後は外部サーバーからコマンドを受け付ける処理が見られるため、バックドアとして利用される可能性があります。

【被害に遭わないための対策】

このマルウェアに感染した場合、遠隔操作される恐れがあります。

マルウェアの攻撃から身を守るために、

1.信頼できるサイト以外から入手したファイルやメールに添付されたファイルは安易に開かないこと

2.一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと

3.次世代エンドポイントセキュリティのようなパターンファイルに頼らない未知のマルウェアから防御可能なセキュリティ対策を取ることが大切です。

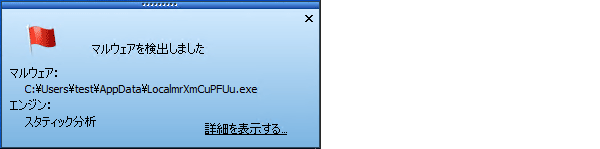

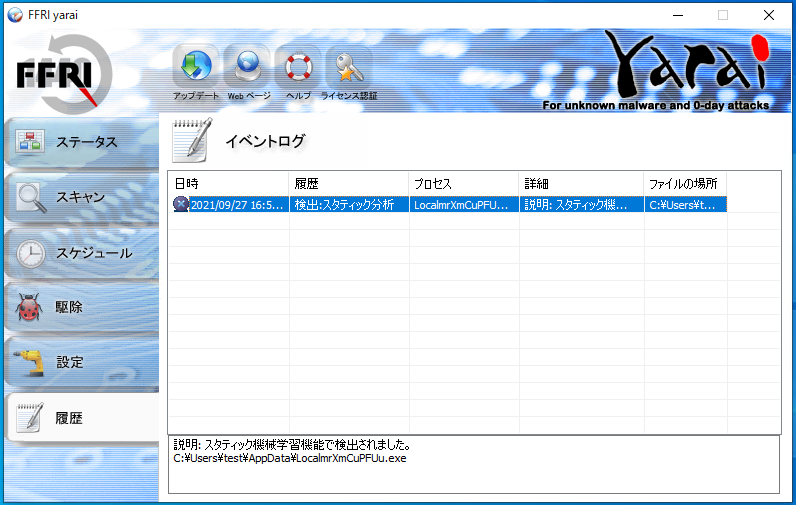

FFRI yarai はこのマルウェアをStatic機械学習機能で検知・防御します。

Static機械学習機能では、マルウェアや正常なファイルを静的にスキャンし、そのファイルの内部構造から独自の特徴を見つけ出します。これにより、新たに発生する未知の脅威に対しても、その特徴や傾向から検出すべき脅威であると判断することが可能となっています。

■検証環境

Windows10 × FFRI yarai 3.4.3 (2021年5月リリース)

このマルウェアのハッシュ値(SHA-256)

3b195be338090fc916bf2f24c91f0bc116bdd52e982c80a6d1489dde1ea3eeed

このマルウェアによる攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。FFRIセキュリティでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

2021-09-29

関連記事 Related Post

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2021年 ≫ 2021年9月 ≫ ワクチン予約を装うフィッシングサイトに関するマルウェア