【IPA10大脅威 組織編】テレワーク等の働き方を狙った攻撃とは【第5位】

IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威 2023」によると、組織の脅威 第5位は「テレワーク等のニューノーマルな働き方を狙った攻撃」でした。

テレワーク等のニューノーマルな働き方を狙った攻撃

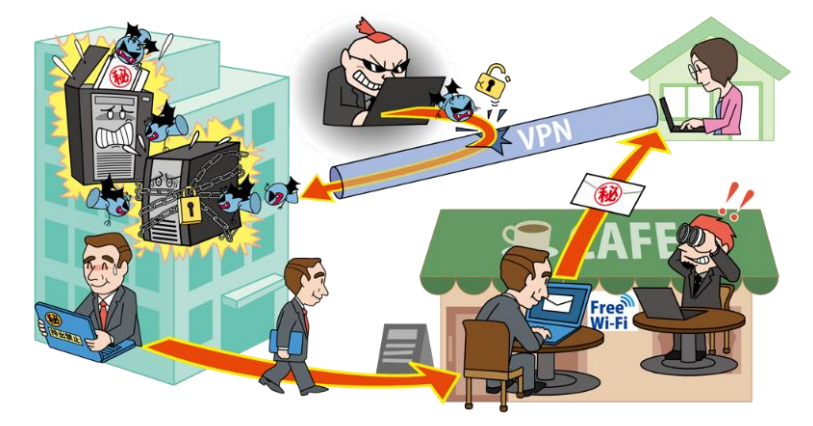

2020 年以降、新型コロナウイルス感染症(COVID-19)の世界的な蔓まん延に伴い、感染症対策の一環として政府機関がニューノーマルな働き方の 1 つであるテレワークを推奨している。勤労形態としてテレワークが活用され、ウェブ会議サービスや VPN 等の本格的な活用がされる中、それらを狙った攻撃が行われている。

新型コロナウイルス感染症(COVID-19)の5類移行後もリモートワークが定着した会社や、出社はするものの、自然災害時などのBCP対策でリモートワークを想定する会社もあるかと思います。

オフィスとテレワークのネットワークの比較

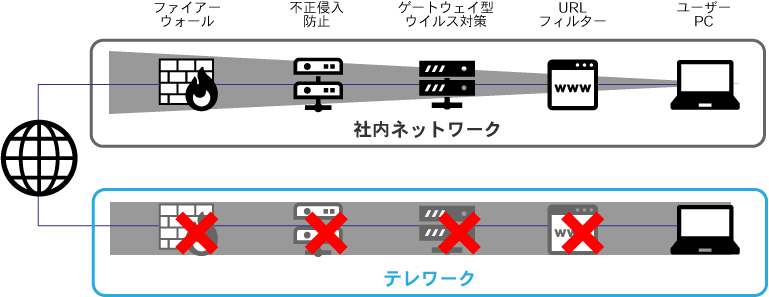

オフィス内で勤務している場合は、ユーザーPC(エンドポイント)は社内ネットワークを介してインターネットや社内共有サーバーにアクセスしています。社内ネットワークは、ファイアーウォール、IDSまたはIPS、ゲートウェイ型ウイルス対策、URLフィルターなど多重の防御技術によって保護されているケースが多く、ユーザーPCはセキュリティリスクが抑えられた状態にあります。

一方、テレワークではユーザーが常に安全なネットワークを利用するとは限りません。自宅勤務で家庭用のインターネット回線を利用する場合や、カフェや図書館、コワーキングスペース、あるいは長距離移動中の新幹線の中などの環境で仕事をするケースも考えられます。 このような場合、外部ネットワークからユーザーPCまでの間にセキュリティを意識した社内ネットワーク同等の対策が存在しないというケースがほとんどであり(図1)、侵入や盗聴、情報詐取のリスクが高いため注意が必要です。

図1:オフィスとテレワークのネットワークの比較

攻撃手口

攻撃の糸口と発生要因はおおまかに3つに分けられ、主にネットワーク内の脆弱な部分をついてくる手口となっています。

1. テレワーク用ソフトの脆弱性の悪用

2. テレワーク移行時の、セキュリティ対策が不十分な暫定状態ままの運用、管理体制の不備

3. 組織のセキュリティ対策が適用されない私有端末や自宅ネットワークの利用

対策

情報セキュリティ10大脅威 2023[組織編]45ページの対策と対応を表にまとめました。

| 立場 | 対策 | 対応 |

|---|---|---|

| 組織 (テレワーカー) |

|

|

|

|

|

| 経営者層 |

|

|

| 組織 (セキュリティ担当者、システム担当者) |

|

|

|

|

|

|

|

テレワークにおけるサイバー攻撃被害の8割以上がリモート接続の脆弱性に起因(2022年上半期)しており、サイバー攻撃者に脆弱性などの隙を与えないことが重要です。テレワーク用製品やテレワーク環境でのソフトウェアのアップデートを徹底しましょう。また、ネットワークの環境に左右されない、エンドポイントセキュリティを強化することも近道です。

テレワークにおけるエンドポイントセキュリティの重要性

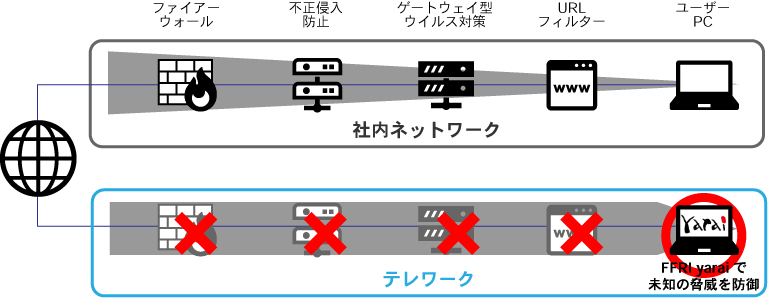

エンドポイントとはPCやスマホ、タブレットのような端末の事です。PC1台1台にエンドポイントセキュリティ製品をインストールすることで、マルウェアの攻撃からPCを防御します。ユーザーがテレワークで無防備な自宅や外部の無料Wi-Fiなどを使用している場合も、実際にマルウェアの攻撃が発動するのはエンドポイントです。エンドポイントで防御することが出来れば、セキュリティリスクを抑えることが可能となります。これはテレワークに限らず社内ネットワークにおいても同様で、ネットワークのセキュリティ対策だけでサイバー攻撃を防ぎきるのは難しいため、エンドポイントセキュリティの重要性が増しています。

Windows OSに標準搭載されているWindows Defenderを始めとするセキュリティ製品(EPP)は、パターンマッチング技術を使用する特性上、多いときは1日に何度もインターネットを通じて更新プログラムを適用する必要があります。自動更新は設定できますが、Microsoft社によると更新プログラムの配信頻度は不定期です。そのため、オフライン状態など様々な環境での勤務が想定されるテレワークでは、パターンマッチング技術を使用した製品だけでは不安が残ります。 この問題解決のカギとなるのが純国産エンドポイントセキュリティ「FFRI yarai」です。「FFRI yarai」は旧来のパターンマッチング技術ではなく、振る舞い検知技術を使用しています。そのため旧来製品のように毎日の更新は必要なく、アップデートは年に数回程度です。加えて、Windows Defenderや他社ウイルス対策ソフトと同時に使用する事ができ、エンドポイント単体でも多重の防御を構築することができるなど、より堅牢なセキュリティ環境を実現することが可能です。(図2)

図2:純国産エンドポイントセキュリティFFRI yaraiをテレワークで採用した場合

2023-07-19

関連記事 Related Post

テレワーク導入時に検討すべき次世代エンドポイントセキュリティとは

ニューノーマルな働き方でのサイバーセキュリティとは

在宅勤務でもセキュリティレベルを向上させるには

テレワークにおけるセキュリティ対策のポイント

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2023年 ≫ 2023年7月 ≫ 【IPA10大脅威 組織編】テレワーク等の働き方を狙った攻撃とは【第5位】