【IPA10大脅威組織編 第9位】テレワーク等のニューノーマルな働き方を狙った攻撃とは

IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威 2023」によると、組織の脅威 第9位に「テレワーク等のニューノーマルな働き方を狙った攻撃」がランクインしました。

テレワーク等のニューノーマルな働き方を狙った攻撃

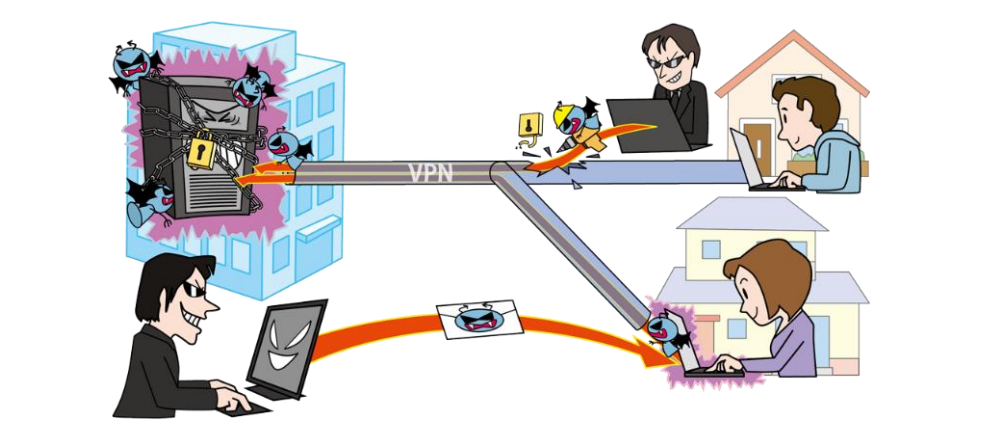

2020 年以降、新型コロナウイルス感染症(COVID-19)の世界的な蔓延に伴い、感染症対策の一環として政府機関がニューノーマルな働き方の 1 つであるテレワークを推奨している。勤労形態としてテレワークが活用され、VPN サービス等が本格的に活用される中、それらを狙った攻撃が引き続き行われている。

2019年4月より「働き方改革」が政府主導のもと本格的にスタートしました。直後の2020年には新型コロナウイルス感染症の感染拡大に伴い、出社せずに在宅で仕事を行ういわゆるテレワークが急速に普及しました。しかし、急なテレワークへの移行となったため、管理体制やセキュリティ対策が不十分なまま運用されているケースも少なくありません。また、そもそも社内ネットワークに比べ家庭のネットワークセキュリティは脆弱であるケースが多く、そこを狙ったサイバー攻撃の増加が確認されています。

IPAもテレワークを起因とするサイバー攻撃として主に3つを挙げています。(引用:情報セキュリティ10大脅威 2024[組織編]より)

- テレワーク用製品の脆弱性を悪用して不正アクセスする

- テレワーク移行時のまま運用している脆弱なテレワーク環境を攻撃する

- 脆弱な私物PCや自宅ネットワークの利用を狙う

どの場合もテレワーク関連の製品・ソフトウェアや環境などの脆弱性を攻撃されています。

なお、警察庁によると、令和 5 年(2023年)上半期におけるランサムウェア被害の感染経路として VPN 機器経由のものが 35 件で最も多く、次にリモートデスクトップから侵入が5 件でした。テレワークに利用される機器等の脆弱性や強度の低い認証情報を悪用されたものが全体の有効回答49件中約 82%を占めました。

令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

最後に「情報セキュリティ10大脅威2024」に記載された「テレワーク等のニューノーマルな働き方を狙った攻撃」の対策と対応をまとめましたので、今一度セキュリティ対策が十分であるか確認しましょう

| 立場 | 対策 | 対応 |

|---|---|---|

| テレワーカー | 被害の予防(被害に備えた対策含む) |

|

| 被害を受けた後の対応 |

|

|

| 経営者層 |

|

|

| セキュリティ担当者、システム管理者 | 被害の予防(被害に備えた対策含む) |

|

| 被害の早期検知 |

|

|

| 被害を受けた後の対応 |

|

2024-05-09

関連記事 Related Post

【IPA情報セキュリティ10大脅威 2024】サプライチェーン攻撃について解説します【2位】

【IPA情報セキュリティ10大脅威】ランサムウェアビジネスと暗号化なしのランサムウェアとは【2024年 組織編1位】

【ランサムウェア】サイバー犯罪集団「LockBit」のテイクダウンについて

「情報セキュリティ10大脅威 2024」が公表されました。

日本発:FFRIセキュリティの活動について

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2024年 ≫ 2024年5月 ≫ 【IPA10大脅威組織編 第9位】テレワーク等のニューノーマルな働き方を狙った攻撃とは