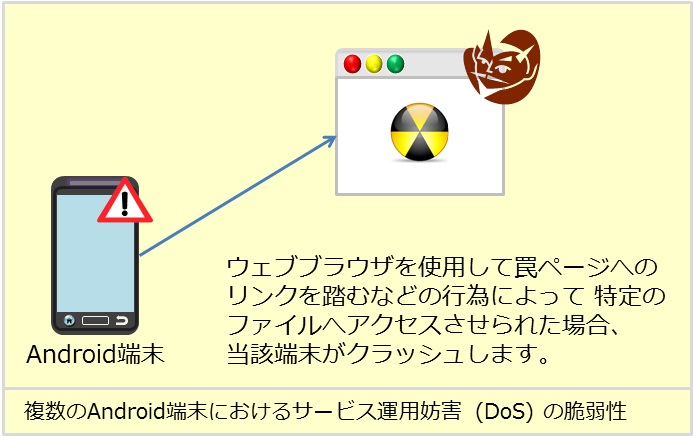

複数の Android 端末に影響する DoS 脆弱性について

技術戦略室の大居です。

先週、私が昨年発見した脆弱性が JVN#74829345 として公表されました。

実はこの脆弱性、発見にも公表にも面白い経緯があるため、脆弱性の対策と併せて簡単に紹介したいと思います。

[脆弱性の発見と分析]私が当初この脆弱性を見つけたのは全くの偶然でした。

私が入社した直後、Android の調査研究を本格的に始める直前、個人所有のスマートフォン (IS05) を使って Android 内部がどのような構造になっているか、標準コマンドでチェックしようとしたときのことです。

あるとき、チェックのために動かしていたスクリプトが止まっていることに気づきました。

よく見てみると、端末も再起動してしまっています。

その後詳しく調べてみると、必ず一定のファイルアクセスで操作が止まってしまうことに気づきました。脆弱性の発見です。

追加調査を行うと、ウェブブラウザから特定の操作を行うことで、意図的に端末を落とすことができるということが分かりました。

この時点で Linux カーネルの "どこか" が悪いことはわかっていましたがそれ以上の解析や原因特定はできなかったため、部分的な情報だけで IPA への届出を行いました。

この脆弱性が公表された原因のひとつに、先週開催された非公開のカンファレンスにおいて私がこの類の脆弱性の幾つか (特徴や攻撃経路のみ) を発表したことがあるものと推測します。

結果として JVN で脆弱性の情報が公開され…当初届出した2 機種 (IS05 と、後に調べた IS11SH) だけではなく、計 23 機種にも及ぶ広範囲な脆弱性であることが分かりました。

またこの情報の公表は我々にも原因を解析するチャンスを与えました。

実のところ実装は 1 行も悪くなく…Linux カーネルの設定だけが DoS 脆弱性を生んでいたことは興味深い発見だといえます。

[脆弱性の誤解]

さてこの脆弱性、Twitter 等の反応を見ると若干誤解が蔓延しているように思います。

ここで、幾つかの誤解について解いておこうと思います。

実のところ脆弱性を報告したタイミングが去年半ばであるため、ほとんどのメーカーは去年末までに修正アップデートをリリース済みです。

携帯のアップデートを欠かさない方なら、もしかするとニュースになった時点で脆弱性は修正されていたかもしれません。

誤解: 日本の "ガラパゴス的" スマートフォン開発がこのような脆弱性を生んだ

これは厳密な意味では正しいとはいえません。

詳しい場所に関して言及することはできないのですが、実のところ、23 機種に脆弱性の影響が及んでしまうほどの根本的な原因があったのです。

以上です。JVN のウェブサイトで影響する端末一覧が公開されていますので、ベンダーの指示に従ってアップデートを行うことで脆弱性を解消することができます。

影響する端末をお持ちの方はチェックすることをお勧めします。

JVN のウェブサイト

Adobe Reader のサンドボックス機構を迂回するゼロデイ脆弱性

FFRI-Tech-Meeting #2

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2012年 ≫ 2012年11月 ≫ 複数の Android 端末に影響する DoS 脆弱性について