未知の脅威への対策(エンドポイントでの多層防御)

マーケティング部の野崎です。

昨今、標的型攻撃を始めとするサイバー攻撃では、未知の脅威を攻撃に利用したものが急増しています。

例:Word のゼロデイ脆弱性(CVE-2014-1761)IEのゼロデイ脆弱性(CVE-2014-0322)

“未知の脅威”とはセキュリティベンダーに発見されていない脆弱性を突いた攻撃やマルウェアを指します。これらはセキュリティベンダーが提供する定義ファイルで更新したアンチウィルスソフトや、OSのアップデートでは防ぐことができず、新たな対策を講じる必要があります。

未知の脅威はOSベンダーやセキュリティベンダーにとっても未知であるため、彼らの提供するアップデートファイルや定義ファイルには、未知の脅威に対応できる情報が含まれていないためです。

その脅威に対しては従来型の対応では攻撃を防ぐことができないため、これまでとは異なる新たな防御策が必要となります。

弊社では未知の脅威に対する防御策としてエンドポイントでの多層防御をご提案します。弊社製品の「FFR yarai」は、4つのヒューリスティックエンジン(ZDPエンジン、Static分析エンジン、Sandboxエンジン、HIPSエンジン)を搭載しており、端末上での悪意ある挙動をリアルタイムに検知し、防御します。

既知の脅威はパターンマッチング型の製品を用いて確実に防御し、未知の脅威はヒューリスティック型製品を用いるという多層防御での対策が有効です。

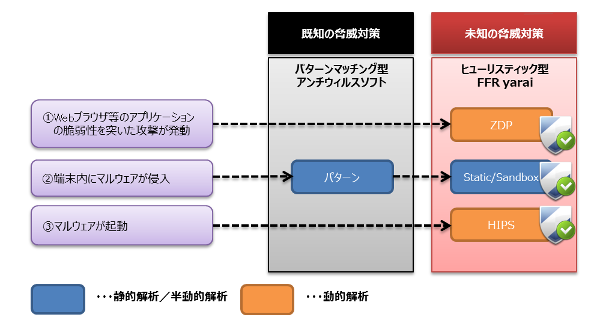

下記に外部脅威の例として脆弱性攻撃・マルウェアによる攻撃とそれに対する多層防御の例を図示します。

シナリオ1:Web/メール経由などによる脆弱性攻撃

脆弱性攻撃を利用したサイバー攻撃には2通り考えられます。悪意のあるWebサイトを閲覧することでWebブラウザやそのプラグインなどの脆弱性が狙われる場合と、メールの添付ファイルに文書作成ソフト、PDFリーダー等のアプリケーションの脆弱性を突く攻撃コードが含まれている場合です。そのURLやファイルを開くことでその攻撃が発動すると、攻撃を受けた端末内にマルウェアが生成され、情報詐取やシステム破壊などの悪意ある活動を行います。

1. 悪意のあるWebサイトの閲覧や攻撃者から送られたメールの添付ファイルにより、ブラウザや文書作成ソフト、PDFリーダー等のアプリケーションの脆弱性を突いた攻撃が発動した場合、「FFR yarai」のZDPエンジンが検知し、攻撃を防御します。パターンマッチング型のアンチウィルスソフトではこの攻撃は防御範囲ではないため、防ぐことができません。

2. 攻撃が成功し、マルウェアが侵入した場合、パターンマッチング型のアンチウィルスソフトによるスキャンで検疫されます。アンチウィルスソフトにひっかからなかった場合、「FFR yarai」のStatic分析エンジン、Sandboxエンジンにより静的解析・半動的解析を行います。

3. マルウェアが実際に動き出す際、「FFR yarai」のHIPSエンジンがマルウェアの動きを監視し、悪意があると判断した場合、プロセスを停止させ、システムを保護します。

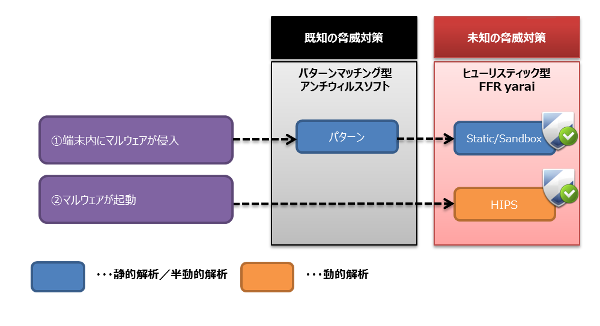

シナリオ2:メールや外部メディアでマルウェアが侵入

何らかの理由によりマルウェアが混入したUSBメモリや、攻撃者から送られてくるメールの添付ファイルを通して端末がマルウェアに感染するケースもあります。侵入したマルウェアは情報詐取やシステム破壊などの悪意ある活動を行います。

1. USBメモリや攻撃者から送られたメールの添付ファイルなどにマルウェアが混入している場合、パターンマッチング型のアンチウィルスソフトによるスキャンで検疫されます。(未知のマルウェアであった場合など)アンチウィルスソフトにひっかからなかった場合、「FFR yarai」のStatic分析エンジン、Sandboxエンジンにより静的解析・半動的解析を行います。

2. ここまでで検知されなかったマルウェアが実際に動き出す際、「FFR yarai」のHIPSエンジンがマルウェアの動きを監視し、悪意があると判断した場合、プロセスを停止させ、システムを保護します。

今回のBLOGでは、未知脅威対策という観点でエンドポイントでの多層防御をご提案させて頂きました。エンドポイントは実際にマルウェアが侵入して活動する場であるため、得られる情報量が多く、効果的な対策を取ることができます。一方、ゲートウェイ製品で仮想環境上でのファイルの挙動を見て検知する技術もありますが、サイバー攻撃は特定環境でしか発動しない攻撃も多く、実環境上での振る舞いを見て検知するのが効果的です。また、基本的にゲートウェイ製品は検知のみであり、リアルタイムでの防御はエンドポイントだからこそ実現可能であることをご認識いただけますと幸いです。

FFRIは5月14日~16日、東京ビッグサイトにて開催される「第11回情報セキュリティEXPO春」に出展いたします。弊社ブースでは上記で触れた標的型攻撃の流れや、「FFR yarai」でその攻撃を防御する様子について、デモ動画を用いてご説明させていただきます。皆様のご来場をお待ちしております。

関連記事

Wordのゼロデイ脆弱性(CVE-2014-1761) vs. FFR yarai

IEのゼロデイ脆弱性(CVE-2014-0322) vs. FFR yarai

FFRI、「第11回情報セキュリティEXPO春」に出展・講演

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2014年 ≫ 2014年4月 ≫ 未知の脅威への対策(エンドポイントでの多層防御)