マルウェアに感染したらどうなるのか。【RAT編】

一言でマルウェア(悪意のあるソフトウェアやコード)といってもたくさんのパターンが存在します。標的型攻撃等で用いられるRAT(Remote Administration Tool/ Remote Access Tool)というマルウェアがあります。RATに感染した端末の遠隔操作が可能になります。俗にいう「乗っ取り」という手法で、端末内の情報を盗む、もしくは端末に対して不正な操作を指示することにより、さらに攻撃の範囲を広げることなどが想定されます。

マルウェア被害にあった場合に、実際にはどのような状況に晒されるのか、なかなかイメージを持ちづらいものですが、FFRIセキュリティでは、RATに感染した場合の被害イメージを示したデモ動画を公開しています。

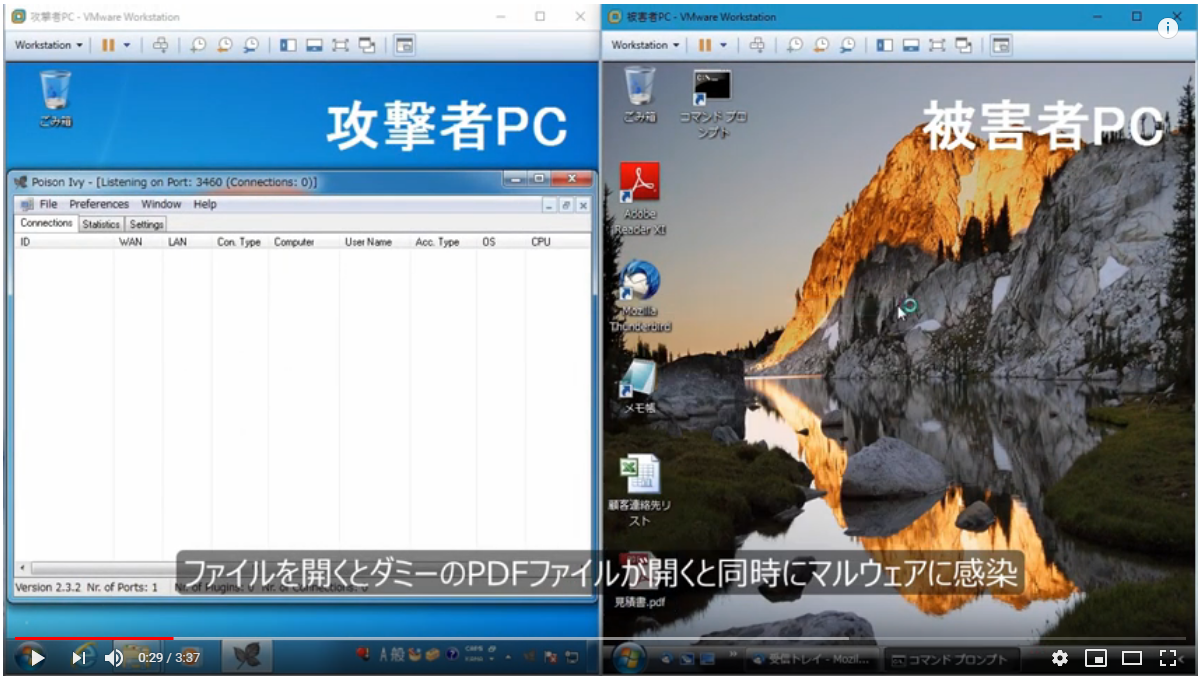

以下の動画は、攻撃者側と被害端末側を画面の左右に分けて、それぞれの動作を見ることができます。RATに感染した端末が、サイバー攻撃者にどのような形で利用されるのか(画面左)、そして次世代エンドポイントセキュリティFFRI yaraiがどのように防御するのか(画面右)について御覧ください。

URL: https://www.youtube.com/watch?v=2ZNk6Z-qDDQ

RATは標的型攻撃で密かに仕込まれて、感染者は気づかずに攻撃が進行しているケースがあります。

昨今では、侵入・感染プロセスにおいてOS上の正規プロセスに紛れて活動を進めるような隠蔽テクニックがあり、一般的なセキュリティ対策製品での検出が難しく被害者は気づきにくい状況です。

また、サイバー攻撃者は、以前は大企業や官公庁を直接狙って標的型攻撃を仕掛けてきました。しかし昨今では、セキュリティ対策が進んでいない傾向にある中小規模組織や個人をまずは狙い、そこを足掛かりとして大企業を狙うサプライチェーン攻撃の脅威が顕在化してきています。

ネットワークでの対策やパターンマッチング型のウイルス対策ソフト等で止められなかったマルウェアも、次世代エンドポイントセキュリティを採用することで効果的に被害を防ぐことができます。

次世代エンドポイントセキュリティFFRI yaraiは、NGEPP(Next Generation Endpoint Protection)またはNGAV(Next Generation Antivirus)としてカテゴライズされる製品です。従来のセキュリティ対策では検出できなかったマルウェアを、独自の先読み防御技術で検知・ブロックします。

そして、FFRI yarai は2018年11月よりEDR機能を追加し、NGAV+EDRの製品となりました。これにより、FFRI yarai はマルウェア感染未然防止を前提に、EDR機能による脅威の検索・駆除、端末隔離などの対応を講じることができ、外部組織による監視などが必要ないため、運用負荷が少なく済みます。

FFRI yaraiのEDR機能と一般的なEDR製品の違いは以下のとおりです。

| FFRI yaraiのEDR | 一般的なEDR製品 |

|---|---|

検知=防御 FFRI yaraiの検知は”マルウェアの活動成立前に防御したサイン” |

検知≠防御 一般的なEDR製品の検知は”今まさにマルウェアが活動しているサイン” |

常時監視は不要 検知した検体の判断をするだけなので、専任技術者や常時監視体制が不要 |

常時監視が必要 被害の拡大を食い止めるために迅速かつ的確な対応が必要 |

更にFFRI yaraiのEDR機能は、追加費用が掛かりません。 |

感染調査だけでなく、侵入経路や感染源の特定が必要 |

|

|

このように未知の脅威に対するNGAVの強みを生かしつつ、専門家を必要としないEDR機能で、インシデントレスポンス対策を支援します。

更新日:2020-10-09

投稿日:2019-07-24

関連記事 Related Post

標的は中小企業!? サプライチェーン攻撃

サイバー攻撃/狙われるのは誰?サプライチェーン攻撃とは。

今も潜んでいるかも? 標的型攻撃の脅威

未知の標的型攻撃に対抗する次世代エンドポイントセキュリティとは

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2019年 ≫ 2019年7月 ≫ マルウェアに感染したらどうなるのか。【RAT編】