FFRI yaraiが仮想通貨「Monero」を採掘するマイニングマルウェアを検知

仮想通貨(暗号通貨)「Monero」を採掘(マイニング)するマルウェアが確認されています。2017年に「ビットコイン」を初めとした仮想通貨が注目を集め、現在は数百種類の仮想通貨が存在しています。「Monero」はその中でも人気の高い仮想通貨の一つで、匿名性の高い通貨と言われています。仮想通貨の人気に伴い、仮想通貨に関連したサイバー攻撃が増加しています。2017年12月には「Monero」のマイニングに対して北朝鮮のサイバー攻撃グループ「Lazarus」の関与疑惑なども取り上げられました。

目次

1.仮想通貨「Monero」とマイニング

2.仮想通貨をマイニングするマルウェアによる影響

3.仮想通貨「Monero」を採掘するマイニングマルウェアの概要

4.仮想通貨「Monero」を採掘するマイニングマルウェアの防御

【仮想通貨「Monero」とマイニング】

仮想通貨「Monero」はインターネット上での金銭的かつ物品的な取引に使用可能な電子通貨の1つです。仮想通貨は「ブロックチェーン」と呼ばれる技術でデータを記録しており、「Monero」は「Crypto Note」と呼ばれる独自のプロトコルを使用することにより高い匿名性を実現しているのが特徴です。

仮想通貨にはP2Pを使用している特性上、相互に取引記録を計算し正しい取引であることを証明する必要があります。この作業はコンピュータにより計算されますが、膨大な計算量が必要となります。そこで、この計算の手伝った人に報酬として仮想通貨を支払う仕組みがあります。この一連の流れを「マイニング」と呼びます。基本的に仮想通貨のマイニングは高性能で処理能力の高いPCが必要となりますが、「Monero」は家庭用PCの処理速度でマイニングが可能なのも特徴です。

マイニングで大きい収益を得るためにはより多くの計算を行う必要があります。計算量を増やすためには高性能のPCが必要となりますが、1台のPCでは限界があります。

そこで、攻撃者はマイニングのリソースとして他者のPCを利用しようとします。複数台のPCでマイニングすることにより計算量が増加し、多くの収益を得ることができます。

【仮想通貨をマイニングするマルウェアによる影響】

マイニングマルウェアは感染したPCのリソースを盗用し、ユーザーのPCのパフォーマンスに影響を与えます。また、PCの消費電力の増加による間接的な金銭の被害の可能性もあります。

マイニングを行うプログラム自体が不正なものではありません。複数人でマイニングを行う「プールマイニング」と呼ばれる仕組みもあり、各々の明確な認識の元でマイニングを行うことは問題ありません。

しかし、無断でユーザーのCPUリソースを使用することは言い方を変えるとリソースの盗用となります。実際に、閲覧数の多いWebサイトが自身のサイトにマイニング用のコードを埋め込み、閲覧者のCPUリソースをマイニングに利用していた事例もあります。

仮想通貨市場の拡大に伴い攻撃は増加していますが、今後はユーザーから直接仮想通貨を盗み出すマルウェアが増加すると思われます。仮想通貨の価値が上昇し続けると、少量の通貨を盗むだけで大きな利益を得ることができます。そうなると、直接的な攻撃はさらに増えていくでしょう。

【マルウェア概要】

今回FFRIでは無断でユーザーのCPUリソースを私用するマイニングマルウェアを入手し、その脅威について検証しました。

本マルウェアはExploit Kitによる攻撃を経由してダウンローダーがマイニングマルウェアをダウンロードします。このブログで検証した内容は、この攻撃の検証ではなく、マイニングマルウェア本体を対象とした検証です。

ダウンローダーを経由してPCにダウンロードされます。マルウェアが実行されると、バックグラウンドでマイニングが実行されます。ダウンローダーは以下のリクエストを送信し、マイニングを実行するマルウェアをダウンロードします。

GET: 104.236.16.69/bprocess.exe

マルウェアが実行されるとオプションが付与された「notepad.exe」プロセスが生成・実行され、以下と通信しマイニングを開始します。

94.130.164.60 port 5555

(ドメイン名:pool.minexmr.com)

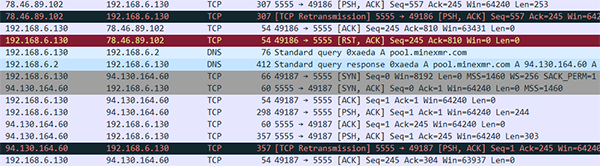

実際の通信をキャプチャした図

FFRI yarai は不審なプロセスの生成を検知して遮断します。そのため、マイニングが開始される前にマルウェアを検知・防御します。

【FFRI yaraiによる防御】

FFRI yaraiは2017年5月にリリースしたエンジンで検知・防御していることを確認しました。

「Monero」を採掘するマルウェアについてHIPS検知(動的解析)で検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは

■検証環境

Windows 7 ✕ FFRI yarai 2.9.0(2017 年 5月リリース)

※VirusTotal(注)によると、初回登録時の検出率は以下となっています。

「Monero」を採掘するマルウェアについて、2018-01-10 03:29:11 UTC時点の検出率は7 / 68

■検証した検体のハッシュ値(SHA-256)

・f9c67313230bfc45ba8ffe5e6abeb8b7dc2eddc99c9cebc111fcd7c50d11dc80

このように仮想通貨を狙った攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。

FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

ランサムウェア「Spider」 vs. FFRI yarai

ランサムウェア「Bad Rabbit」vs. FFRI yarai

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

FFRI yarai および FFRI プロアクティブ セキュリティがランサムウェア「WannaCry(WannaCrypt)」をリアルタイムに検知・防御

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年1月 ≫ FFRI yaraiが仮想通貨「Monero」を採掘するマイニングマルウェアを検知