エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御

2018年4月、「ChessMaster」と呼ばれるマルウェアによる日本をターゲットとした新たなキャンペーンが確認されており、他社セキュリティベンダーからも注意喚起されています。「ChessMaster」は標的型攻撃の攻撃活動(キャンペーン)です。標的型攻撃の一般的なプロセスは、攻撃者が対象に対してメールを送付することから始まります。メールには、OfficeファイルやPDFファイルなどのデータファイルが添付されており、 「騙しのテクニック=ソーシャルエンジニアリング」を駆使したメール文面でその添付ファイルを開かせようとします。添付ファイルを開くとセキュリティ脆弱性が攻略され、攻撃者が設置した「C&Cサーバ」との通信が開始されます。そして、攻撃者の指令の元、内部ネットワークの調査・偵察が行われ、最終的に機密情報が窃取されます。

標的型攻撃は、攻撃対象ごとにカスタムメイドされていることが多く、メールを到達前のゲートウェイ対策でブロックすることは極めて困難です。

目次

1.「ChessMaster」のマルウェア概要

1-1.第1段階 「ChessMaster」脆弱性攻撃

1-1-1.第1段階 「ChessMaster」脆弱性攻撃 被害に遭わないための対策

1-1-2.第1段階 FFRI yaraiによる「ChessMaster」脆弱性攻撃の防御

1-2.第2段階 「ChessMaster」がRATを利用

1-2-1.第2段階 FFRI yaraiによる「ChessMaster」がRATの利用の防御

1-3.第3段階 「ChessMaster」バイナリ型のRAT

1-3-1.第3段階 FFRI yaraiによる「ChessMaster」バイナリ型のRATの防御

2.標的型攻撃の重要な3つのポイント

【マルウェア概要】

「ChessMaster」は3つの段階に分けられます。Wordなどの文書ファイルから脆弱性攻撃を利用してRAT(Remote Access Tool)をダウンロードしてバックドアを仕掛ける攻撃チェーンです。

「ChessMaster」は2017年7月に最初の攻撃が確認されており、侵入経路や使用するツールを進化させています。

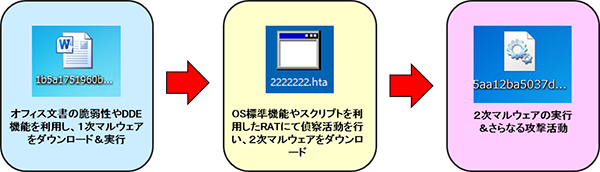

第1段階ではWord文書の脆弱性やDDE(Dynamic Data Exchange:動的データ交換)機能(*)を利用して1次マルウェアをダウンロードして実行します。第2段階ではRATを利用して偵察活動を行い、2次マルウェアをダウンロードします。第3段階で2次マルウェアを実行し、攻撃活動を継続します。

(*)DDE機能は、昨年12月の月例パッチで、Wordのデフォルトは”Disable”設定に変更されました。

「ChessMaster」の攻撃チェーン

【第1段階 脆弱性攻撃】

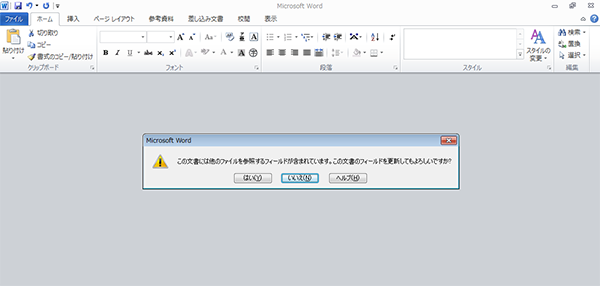

Word文書を開くと、「この文書には他のファイルを参照するフィールドが含まれています。この文書のフィールドを更新してもよろしいですか?」とのメッセージが表示されます。

(Word 2013では「この文書には他のファイルへのリンクが含まれています。~」とのメッセージを表示)

Wordファイルを開いた際に表示されるメッセージ

ここで「はい」をクリックすると、脆弱性攻撃が発動してバックグラウンドで1つ目のRAT、バックドアマルウェア(Koadic)のダウンロードが始まります。

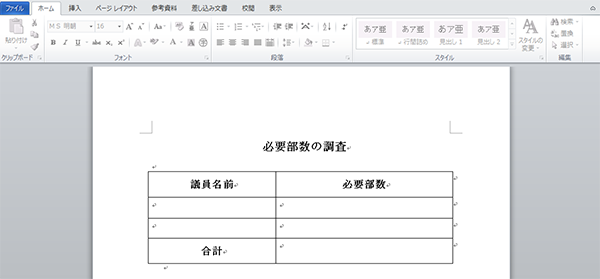

普通の文書に見えるが、バックグラウンドではマルウェアがダウンロードされている

今回の攻撃では脆弱性「CVE-2017-11882」が悪用されています。これはMicrosoft Office 「数式エディタ」の脆弱性を突く攻撃であり、本脆弱性が悪用された場合、遠隔の第三者によって、リモートで任意のコードが実行される可能性があります。

・Microsoft Office の脆弱性(CVE-2017-11882)について

【被害に遭わないための対策】

脆弱性攻撃から身を守るために、アプリケーションとOSのパッチを常に最新状態にしておくことが大切です。公開された脆弱性はJVNやCVE識別番号として明示され、ゲートウェイ対策製品や一般的なアンチウイルスの仮想パッチとしても保護することが可能です。ただし、未知の脅威・ゼロデイ脆弱性の対策も合わせて利用することが重要です。次世代エンドポイントセキュリティのようなパターンファイルに頼らないセキュリティ対策が求められます。

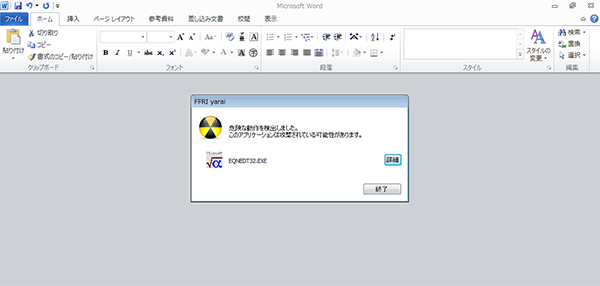

FFRI yarai は攻撃が発動したタイミングで動的に脆弱性攻撃の現象(ふるまい)を検知・防御します。

【FFRI yaraiによる防御】

FFRI yaraiは2018年1月にリリースしたエンジンで検知・防御していることを確認しました。

「ChessMaster」のキャンペーンについて第1段階の脆弱性攻撃を、FFRI yarai ZDPエンジンで検知・防御します。

【第2段階 RATの利用】

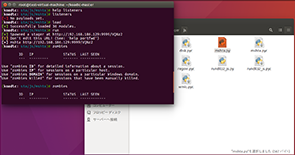

「ChessMaster」の第2段階で利用されるRAT(Remote Access Tool)は、オープンソースのJscript RATの「Koadic」が利用されているようです。第1段階の攻撃からOSの標準機能mshta.exeを起動してダウンロードされ侵入します。スクリプトやOS標準コマンドを利用するのが特徴で、実際に「Koadic」の環境を構築し、クライアント上にてmshta.exeを用いたファーストステージの段階で防御できることを確認しています。

| クライアント側 | RATサーバ側 |

|  |

【FFRI yaraiによる防御】

FFRI yaraiは2018年1月にリリースしたエンジンで検知・防御していることを確認しました。

「ChessMaster」のキャンペーンについて第2段階のScriptを利用したマルウェア「Koadic」を、FFRI yarai HIPSエンジンで検知・防御します。

【第3段階 バイナリ型のRAT】

「ChessMaster」の第3段階で利用されるRATは、バイナリ型のRAT「ANEL」が利用されているようです。RAT「ANEL」の5.0.0 beta1のDLLを入手・実行し、他のプロセスへの侵入行為を防御したことを確認しています。

【FFRI yaraiによる防御】

FFRI yaraiは2018年1月にリリースしたエンジンで検知・防御していることを確認しました。

「ChessMaster」のキャンペーンについて第3段階のバイナリ型のRAT「ANEL」を、FFRI yarai HIPSエンジンで検知・防御します。

ここでは標的型攻撃の重要な3つのポイントを挙げておきます。

【標的型攻撃対策の重要なポイント】

・標的型攻撃は、その段階の多くがエンドポイント(クライアントPC)で実行されます。そのため、エンドポイント保護を強化することが、重要になります。

・エンドポイントでは、脆弱性攻撃への対策、実行形式のマルウェアの発動前の対策(静的解析・ヒューリスティック技術)、スクリプト型を含む発動後の対策(動的解析・ふるまい検知)を利用した多層防御の採用が重要になります。

・脆弱性攻撃から保護するなど、攻撃シーケンスの上流で検知・防御することが重要です。攻撃シーケンスが進むほど発見した後の作業やコストが増大します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

■検証環境

Windows 7 ✕ FFRI yarai 2.11.0(2018 年 1月リリース)

※VirusTotal(注) によると、初回登録時の検出率は以下となっています。

■検証したWORD検体のハッシュ値(SHA-256)

2018-01-18 04:58:25 UTC時点のVirusTotal(注) 検出率は22 / 60

・1b5a1751960b2c08631601b07e3294e4c84dfd71896453b65a45e4396a6377cc

検証したRAT「ANEL」検体のハッシュ値(SHA-256)

・af1b2cd8580650d826f48ad824deef3749a7db6fde1c7e1dc115c6b0a7dfa0dd

「ChessMaster」は国内を標的としたキャンペーンであり、被害に遭わないためにも早急な対策が必要と言えます。

FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

ランサムウェア「GandCrab」 vs. FFRI yarai

バンキングマルウェア「Panda Banker」 vs. FFRI yarai

ランサムウェア「SpriteCoin」 vs. FFRI yarai

ランサムウェア「Spider」 vs. FFRI yarai

ランサムウェア「Bad Rabbit」vs. FFRI yarai

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年4月 ≫ エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御