「EternalBlue」脆弱性攻撃を利用したランサムウェア「Satan」 vs. FFRI yarai

2018年4月、海外にて「Satan」と呼ばれるランサムウェアについて、「EternalBlue」脆弱性を利用した新たなバージョンの分析記事が紹介されました。・Satan ransomware adds EternalBlue exploit

目次

1.「EternalBlue」脆弱性攻撃を利用したランサムウェア「Satan」のマルウェア概要

1-1.「Satan」ランサムウェアを実行、感染後の画面

2.「Satan」ランサムウェアの被害に遭わないための対策

3.FFRI yaraiによるランサムウェア「Satan」の防御

【マルウェア概要】

「Satan」ランサムウェアは2017年の1月に発見され、同年の11月頃からWindows SMBv1 の脆弱性攻撃を利用した新たなバージョンが拡散されていました。ランサムウェアを利用した攻撃プロセスの中に感染後の横感染(ラテラルムーブメント)を含めていることから、個人利用のPCを攻撃対象とせず、企業・組織を対象として利用され、迅速に感染被害の拡大が危惧される脅威です。昨年発生し世間をにぎわしたランサムウェア「WannaCry」も「EternalBlue」脆弱性を利用しているため、マルウェアが一旦組織内に侵入されてしまうと直ちに拡散される可能性がありました。

「Satan」ランサムウェアはRaaS(Ransomware as a Service)と呼ばれるビジネスモデルを採用しており、マルウェアの知識がない犯罪者・犯罪組織が簡単に配布できてしまうのも特徴です。

2018年4月現在も同マルウェアを利用した攻撃は続いており注意が必要です。

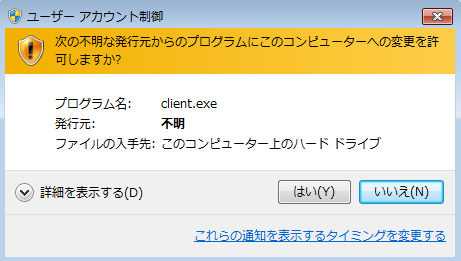

「Satan」ランサムウェアを実行すると「client.exe」というファイルについてUAC(User Access Control:ユーザーアカウント制御)ダイアログが表示されます。詳細を表示することでプログラムの実行オプションも確認することができます。

ファイル実行後にUACダイアログが表示される

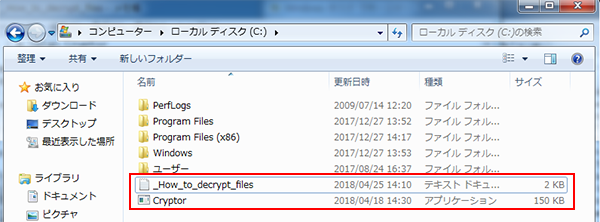

「はい」をクリックするとバックグラウンドで本体ランサムウェアである「Cryptor.exe」をドロップします。このファイルが実行されることにより端末のファイルが暗号化されます。

Cドライブ直下に「Cryptor.exe」と「_How_to_decrypt_files.txt」が生成される

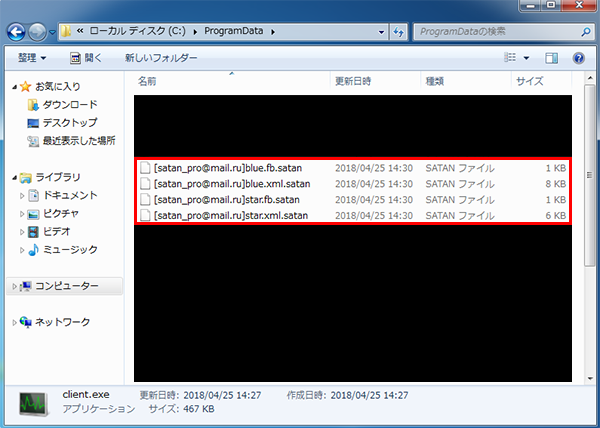

このランサムウェアは一般的なランサムウェア同様に、感染するとファイルが暗号化され拡張子が「.satan」に変更されます。ファイルは暗号化されるため、変更された拡張子を元に戻しても開くことができなくなっています。

PC内のファイルが暗号化され拡張子が「.satan」に変更されている

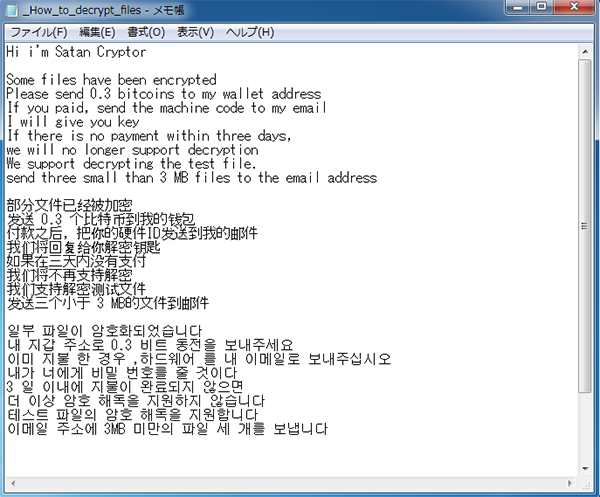

感染後、画面上に脅迫文がテキスト形式で表示されます。

脅迫文は英語、中国語、韓国語で表示されており、0.3BTCを支払うよう要求しています。

感染後、脅迫テキストが表示される

【被害に遭わないための対策】

ランサムウェアの被害にあった場合、PCのデータが暗号化されて大事な情報を失う可能性があります。

ランサムウェアの攻撃から身を守るために、UAC(ユーザーアカウント制御)を有効にして信頼できるファイル以外を許可しないこと、データを復元できるようにPCのバックアップを作成しておくこと、信頼できるサイト以外から入手したファイルやメールに添付されたファイルは安易に開かないこと、一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと、そして次世代エンドポイントセキュリティのようなパターンファイルに頼らない未知のマルウェアから防御可能なセキュリティ対策を取ることが大切です。

FFRI yarai は「Satan」ランサムウェアが実行される前に検知・防御します。

【FFRI yaraiによる防御】

FFRI yaraiは2017年6月にリリースしたエンジンで検知・防御していることを確認しました。「EternalBlue」についてスタティック分析(静的解析)で検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは

■検証環境

Windows 7 ✕ FFRI yarai 2.9.1(2017 年 6月リリース)※VirusTotal(注) によると、初回登録時の検出率は以下となっています。

「Panda Banker」について、2018-03-26 15:47:09 UTC時点の検出率は10 / 66

■検証した検体のハッシュ値(SHA-256)

・b686cba1894f8ab5cec0ce5db195022def00204f6cd143a325608ec93e8b74ee「Satan」ランサムウェアを使用した攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。 FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御

FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

ランサムウェア「GandCrab」 vs. FFRI yarai

バンキングマルウェア「Panda Banker」 vs. FFRI yarai

ランサムウェア「SpriteCoin」 vs. FFRI yarai

ランサムウェア「Spider」 vs. FFRI yarai

ランサムウェア「Bad Rabbit」vs. FFRI yarai

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年5月 ≫ 「EternalBlue」脆弱性攻撃を利用したランサムウェア「Satan」 vs. FFRI yarai