Windows タスクスケジューラを利用したマルウェア vs. FFRI yarai

2018年8月に、「Windows タスクスケジューラ」のゼロデイ脆弱性「CVE-2018-8440」が発見されました。Microsoft社より9月の月例セキュリティ更新にて修正パッチがリリースされましたが、「PowerPool」と呼ばれるグループによる攻撃も確認されており、情報やアカウントが不正に利用される恐れがあるとして注意喚起が行われています。

・Windowsの「タスクスケジューラ」にあらたな脆弱性 - 修正方法は不明

・攻撃グループ「PowerPool」、Windowsタスクスケジューラ狙うゼロデイ攻撃を展開

目次

1.「Windows タスクスケジューラ」のゼロデイ脆弱性「CVE-2018-8440」のマルウェア概要

2.「Windows タスクスケジューラ」のゼロデイ脆弱性「CVE-2018-8440」のマルウェアの被害に遭わないための対策

3.「Windows タスクスケジューラ」のゼロデイ脆弱性「CVE-2018-8440」のFFRI yaraiによる防御

【マルウェア概要】

本脆弱性はMicrosoft Windows タスクスケジューラのALPC(Advanced Local Procedure Call)インターフェースにおいてローカル権限昇格が可能となる脆弱性です。

「PowerPool」と呼ばれるグループは公開された実証コードの一部を修正し、コンパイルしてから悪用したと見られています。脆弱性が悪用された場合、複数フェーズに分けて攻撃が行われます。権限昇格により攻撃者がユーザーPCの操作が可能となり、C&C(Command & Control)サーバーへの接続、コマンド実行、プロセスのキル、ファイルのアップロード/ダウンロードなどを実行される恐れがあります。

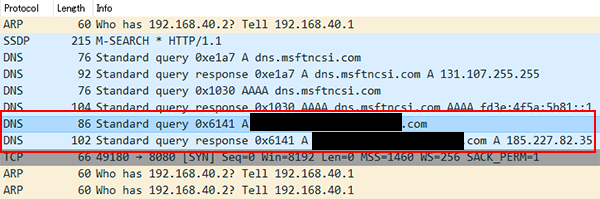

第一段階のマルウェアが実行された際、実際にC&Cサーバーへ通信を行っていることが次の画像から確認することができます。

C&Cサーバーへの通信をキャプチャした画像

【被害に遭わないための対策】

この脆弱性を利用したマルウェアに感染した場合、ユーザーアカウントを乗っ取られる、または重要なファイルが詐取される恐れがあります。

マルウェアの攻撃から身を守るために、UAC(ユーザーアカウント制御)を有効にして信頼できるファイル以外を許可しないこと、信頼できるサイト以外から入手したファイルやメールに添付されたファイルは安易に開かないこと、一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと、そして次世代エンドポイントセキュリティのようなパターンファイルに頼らない未知のマルウェアから防御可能なセキュリティ対策を取ることが大切です。

FFRI yarai は本脆弱性を利用したマルウェアが実行される前に検知・防御します。

【FFRI yaraiによる防御】

FFRI yaraiは2018年3月にリリースしたエンジンで検知・防御していることを確認しました。 本マルウェアについてスタティック分析(静的解析)で検知・防御することにより、マルウェアの実行および攻撃を不可能にします。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは

■検証環境

Windows 7 ✕ FFRI yarai 2.11.4(2018 年 3月リリース)

■検証した検体のハッシュ値(SHA-256)

2018-05-15 15:41:30 UTC時点のVirusTotal(注)検出率は15 / 67

・035f97af0def906fbd8f7f15fb8107a9e852a69160669e7c0781888180cd46d5

Windows タスクスケジューラを利用したマルウェアによる攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。

FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

Clipboard Hijacker マルウェア vs. FFRI yarai

FFRI yarai が「CVE-2018-8174」脆弱性を利用した攻撃を検知

FFRI yarai が「CVE-2018-4990」脆弱性を利用した攻撃を検知

「EternalBlue」脆弱性攻撃を利用したランサムウェア「Satan」 vs. FFRI yarai

エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御

FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年9月 ≫ Windows タスクスケジューラを利用したマルウェア vs. FFRI yarai