FFRI yarai が「CVE-2018-4990」脆弱性を利用した攻撃を検知

2018年5月14日にアドビシステムズ社から「Adobe Acrobat」「Adobe Reader」の脆弱性「CVE-2018-4990」に関する更新プログラムが公開されています。また、5月17日にはアドビシステムズ社より本脆弱性を利用した攻撃が確認されており、高い適用優先度のもと、利用者へ早期適用を呼びかけています。・同一PDFファイルに「Acrobat/Reader」と「Windows」のゼロデイ脆弱性 - 併用で高い攻撃力

・「Adobe Acrobat/Reader」脆弱性、すでに悪用ファイルが流通 - PoC公開も

・更新:Adobe Acrobat および Reader の脆弱性対策について(APSB18-09)(CVE-2018-4990等)

目次

1.「CVE-2018-4990」脆弱性を利用した攻撃のマルウェア概要

1-1.「CVE-2018-4990」脆弱性の影響範囲はWindows、macOSに影響があります。

2.「CVE-2018-4990」脆弱性を利用した攻撃のマルウェアの被害に遭わないための対策

3.「CVE-2018-4990」脆弱性を利用した攻撃のマルウェアの防御

【マルウェア概要】

今回FFRIでは「CVE-2018-4990」脆弱性を利用したマルウェアを入手し、その脅威について検証しました。「CVE-2018-4990」はメモリの二重解放を引き起こす脆弱性です。この脆弱性を悪用された場合、アプリケーションプログラムが異常終了する、攻撃者によってパソコンが制御されるなど、様々な被害が発生する可能性があります。

この脆弱性の影響範囲はWindows、macOSに影響があります。

| 製品 | バージョン | プラットフォーム |

| Acrobat DC | 2018.011.20038 およびそれ以前のバージョン | Windows, macOS |

| Acrobat Reader DC | 2018.011.20038 およびそれ以前のバージョン | Windows, macOS |

| Acrobat 2017 | 2017.011.30079 およびそれ以前のバージョン | Windows, macOS |

| Acrobat Reader 2017 | 2017.011.30079 およびそれ以前のバージョン | Windows, macOS |

| Acrobat DC (Classic 2015) | 2015.006.30417 およびそれ以前のバージョン | Windows, macOS |

| Acrobat Reader DC (Classic 2015) | 2015.006.30417 およびそれ以前のバージョン | Windows, macOS |

【被害に遭わないための対策】

今回の脆弱性攻撃から身を守るために、Adobe Reader/Acrobatのバージョンを最新に更新しておくこと、信頼できるサイト以外のPDFファイルを不用意に開かないこと、一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと、そして次世代エンドポイントセキュリティのようなパターンファイルに頼らないセキュリティ対策を取ることが大切です。

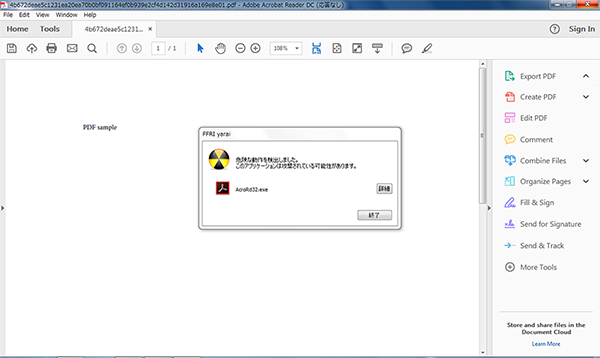

【FFRI yaraiによる防御】

FFRI yaraiは2017年12月にリリースしたエンジンで検知・防御していることを確認しました。CVE-2018-4990脆弱性を利用した攻撃についてZDP(脆弱性攻撃検出)で検知・防御します。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは

■検証環境

Windows 7 ✕ FFRI yarai 2.11.0(2017 年 12月リリース)※VirusTotal(注) によると、初回登録時の検出率は以下となっています。

検知した検体について、2018-03-30 17:30:48 UTC時点の検出率は0 / 59

■検証した検体のハッシュ値(SHA-256)

・4b672deae5c1231ea20ea70b0bf091164ef0b939e2cf4d142d31916a169e8e01CVE-2018-4990脆弱性を利用した攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。

FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

「EternalBlue」脆弱性攻撃を利用したランサムウェア「Satan」 vs. FFRI yarai

エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御

FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

ランサムウェア「GandCrab」 vs. FFRI yarai

バンキングマルウェア「Panda Banker」 vs. FFRI yarai

ランサムウェア「SpriteCoin」 vs. FFRI yarai

ランサムウェア「Spider」 vs. FFRI yarai

ランサムウェア「Bad Rabbit」vs. FFRI yarai

【速報】「株式会社ジャパントラスト 佐々木 康人」を名乗る不審メールに関する注意喚起

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年5月 ≫ FFRI yarai が「CVE-2018-4990」脆弱性を利用した攻撃を検知