「Emotet」マルウェア vs. FFRI yarai

2018年7月に、ワームのように自己拡散を行うマルウェア「Emotet」が猛威を振るっており、政府機関や企業で被害が広がっているとして海外を中心に注意喚起が行われています。

・自己拡散するマルウェア「Emotet」、企業や政府機関で感染拡大

目次

1.「Emotet」のマルウェア概要

1-1.「Emotet」マルウェア主な感染チェーンは2つです。

2.「Emotet」マルウェア のマルウェアの被害に遭わないための対策

3.「Emotet」マルウェア のFFRI yaraiによる防御

【マルウェア概要】

「Emotet」マルウェアは2014年にバンキングマルウェアとして報告されたのが最初ですが、その後改修などが行われ他のマルウェアをダウンロードするローダーとしての役割を持つようになりました。

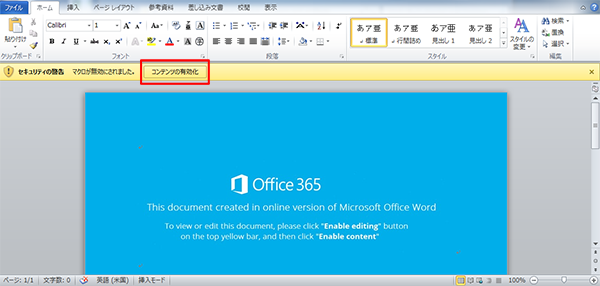

「Emotet」はまず、Office Word文書のマクロを悪用します。Microsoft Officeではマクロが既定で無効になっていますが、ユーザーがセキュリティ警告を無視してマクロを有効にするとマルウェアへの感染チェーンが開始されます。

Officeマクロは既定で無効となっているが、「コンテンツの有効化」をクリックするとマクロが有効となりマルウェアへの感染が開始される

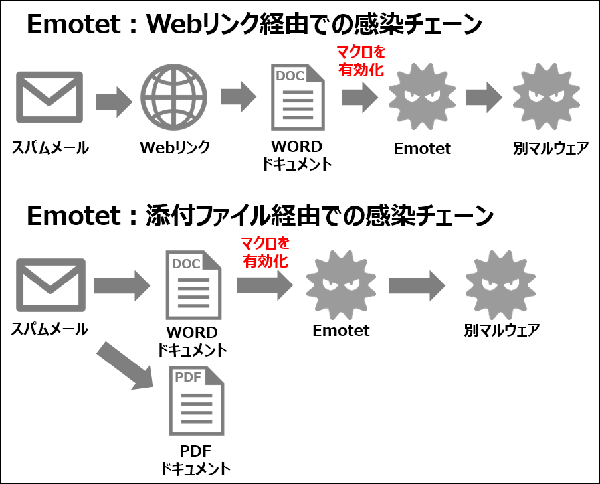

主な感染チェーンは下記の2つです。

1.電子メール内のリンクからWord文書をダウンロードする

2.電子メールに直接Word文書を添付する

その後、マクロを有効にするとEmotetマルウェアが起動され、本体マルウェアをダウンロードします。

「Emotet」マルウェアの感染チェーン

今回検証した「Emotet」マルウェアは「Trickbot」と呼ばれるマルウェアをダウンロードします。このマルウェアはSMB(Server Message Block)を利用して同ネットワーク内の端末へ横方向にマルウェアを展開していきます。

【被害に遭わないための対策】

「Emotet」マルウェアに感染した場合、重要なファイルが詐取され、それが同ネットワーク内の端末まで感染する恐れがあります。

マルウェアの攻撃から身を守るために、UAC(ユーザーアカウント制御)を有効にして信頼できるファイル以外を許可しないこと、信頼できるサイト以外から入手したファイルやメールに添付されたファイルは安易に開かないこと、一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと、そして次世代エンドポイントセキュリティのようなパターンファイルに頼らない未知のマルウェアから防御可能なセキュリティ対策を取ることが大切です。

FFRI yarai は「Emotet」マルウェアを複数ポイントで多角的に検知・防御します。

【FFRI yaraiによる防御】

FFRI yaraiは2018年3月にリリースしたエンジンで検知・防御していることを確認しました。 「Emotet」マルウェアについてサンドボックス(静的解析)で検知・防御することにより、マルウェアの実行および攻撃を不可能にします。

さらに、FFRI yaraiは「Emotet」がダウンロードする「Trickbot」マルウェアについてもスタティック分析(静的解析)で検知・防御することにより、マルウェアの実行および攻撃を不可能にします。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

・CODE:Fの核となる5つのエンジンによる多層防御とは■検証環境

Windows 7 ✕ FFRI yarai 2.11.4(2018 年 3月リリース)

「Emotet」マルウェアのハッシュ値(SHA-256)

2018-09-21 12:20:50 UTC時点のVirusTotal(注)検出率は19 / 69

・48fedd8eb8fd95b1c3f3a43fe0ed4ff6e769902b1b7db1f07953455b5ff2c662

「Trickbot」マルウェアのハッシュ値(SHA-256)

2018-09-21 11:32:30 UTC時点のVirusTotal(注)検出率は6 / 68

・1407a8aec04f8f1ce801602d132d420220191e2194e3d7e7895c8fe3d726d717

「Emotet」マルウェアによる攻撃はすでに確認されており、被害に遭わないためにも早急な対策が必要と言えます。

FFRIでは今回ご紹介したような新たな脅威に対抗するため、防御エンジンの開発を続けております。

(注)ファイルやURLを分析しマルウェア検査を行うオンラインスキャンサービス

関連記事

Windows タスクスケジューラを利用したマルウェア vs. FFRI yarai

Clipboard Hijacker マルウェア vs. FFRI yarai

FFRI yarai が「CVE-2018-8174」脆弱性を利用した攻撃を検知

FFRI yarai が「CVE-2018-4990」脆弱性を利用した攻撃を検知

「EternalBlue」脆弱性攻撃を利用したランサムウェア「Satan」 vs. FFRI yarai

エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御

FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2018年 ≫ 2018年10月 ≫ 「Emotet」マルウェア vs. FFRI yarai