請求書や納品書を騙った不審なExcelファイル vs FFRI yarai

請求書や納品書を騙った不審なExcelファイル vs FFRI yarai

2019年4月に、日本人を対象としたウイルス添付メールが拡散中として、JC3(日本サイバー犯罪対策センター)や内閣サイバーセキュリティセンター(NISC)のTwitterアカウント(@nisc_forecast)で注意喚起をしています。

目次

1.請求書や納品書を騙った不審なExcelファイルのマルウェア概要

1-1.請求書や納品書を騙った不審なExcelファイルのマルウェアの攻撃

2.請求書や納品書を騙った不審なExcelファイルのマルウェアの被害に遭わないための対策

3.請求書や納品書を騙った不審なExcelファイルのマルウェア のFFRI yaraiによる防御

【マルウェア概要】

近年WordファイルやExcelファイルに埋め込まれた不正なマクロを実行させることでマルウェアをダウンロードさせる攻撃が急増しています。

これらは最終的にバンキングマルウェアやランサムウェアなどに感染させるためのおとりファイルとして利用されています。

今回FFRIではJC3で情報公開されている不審な添付ファイルについて検証しました。

【マルウェアによる攻撃】

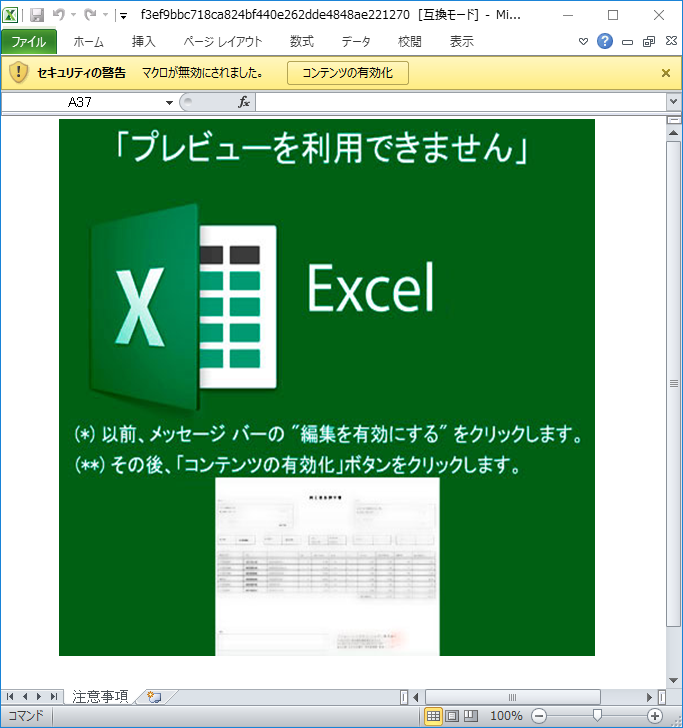

電子メールに添付されたExcelファイルを引き金に被害者のPCに侵入します。 xlsファイルを開くと「プレビューを利用できません」と表示されます。 これはプレビューを表示するためと称して不正なマクロを実行させる犯罪者が仕掛けた巧妙な仕掛けです。 ドキュメントのプレビューを表示させるため、指示に従いユーザーが上部に表示されている「コンテンツの有効化」ボタンをクリックするとバックグラウンドでPowerShellを使用する不正なマクロが実行されます。

またこのマクロをFFRIで確認したところ、OS動作環境が日本語であることをチェックし、日本語であれば悪意あるコードを実行させるコードが含まれていました。 そのため、本マルウェアは日本人のみを標的とした標的型攻撃であると考えられます。

【被害に遭わないための対策】

信頼できるサイト以外から入手したファイルやメールに添付されたファイルは安易に開かないこと、マクロを実行させるような文言があったとしても指示に従わないこと、一般的なアンチウイルスソフトのパターンファイルを最新に更新しておくこと、そして次世代エンドポイントセキュリティのようなパターンファイルに頼らないセキュリティ対策を取ることが大切です。

【FFRI yaraiによる防御】

FFRI yaraiは2017年5月にリリースしたエンジンで検知・防御していることを確認しました。

不正なマクロが実行されたタイミングでHIPS検知(動的解析)で検知・防御します。

マルウェアがパソコンに侵入する前に攻撃を未然に防ぐことができます。

FFRI yaraiによる防御

FFRI yarai Home and Business Editionによる防御

マクロについては実行することでマルウェアに感染する危険性が指摘されており、マクロ使用を禁止している組織も多いと思われます。

しかし、組織内には業務内容によりマクロを使った書類作成が必要な部署や担当者が存在します。

組織一律でマクロ禁止ができない場合でもFFRI yaraiを導入することでマクロによるマルウェア感染を未然に防ぐことができます。

また、マルウェアを動作させて事前に検証するサンドボックス製品やクラウド上のサンドボックスでは、一般的に海外のOS環境での検証が多いため検証環境では正常に動作せず、正常なファイルとして端末に侵入する可能性があります。

FFRI yaraiはこのような特定の環境でのみ動作するマルウェアであってもエンドポイント上で検知・防御が可能です。

FFRI yaraiは既存のアンチウイルスソフトのようにパターンファイルやシグネチャを利用する後追い技術ではありません。検査対象のプログラムを多角的なアプローチで分析し、ヒューリスティックと機械学習による「先読み防御」技術を搭載した5つの防御エンジンで、既知・未知のマルウェアや脆弱性攻撃を高精度で防御します。 詳細は、「CODE:Fの核となる5つのエンジンによる多層防御とは」をご覧ください。

■検証環境

Windows 10 ✕ FFRI yarai 2.9.0 (2017年5月リリース)

Windows 10 ✕ FFRI yarai Home and Business Edition 1.3.2 (2018年7月リリース)

検証した検体のハッシュ値(SHA-1)

・1cfe5d425a959d98cd162215bef4b5cdec249030

・f3ef9bbc718ca824bf440e262dde4848ae221270

なお、マルウェアには多くの亜種(※)が存在しており、今回の防御事例はそのすべての亜種を検知・防御可能であることを保証するものではありません。

※ オリジナルのマルウェアを元に機能や構造を一部変更するなどして新たに生み出されるマルウェアのこと。最近ではサイバー攻撃者向けにマルウェア作成ツールが出回っており、このツールを使用することで簡単にマルウェアを作成できる状況にあり、マルウェアの数が急激に増加しています。

関連記事

「Anatova」ランサムウェア vs. FFRI yarai

FFRI yarai がAdobe Flash Playerのゼロデイ脆弱性(CVE-2018-15982)を 利用した攻撃を検知

Windows タスクスケジューラを利用したマルウェア vs. FFRI yarai

Clipboard Hijacker マルウェア vs. FFRI yarai

FFRI yaraiが「CVE-2018-8174」脆弱性を利用した攻撃を検知

FFRI yarai が「CVE-2018-4990」脆弱性を利用した攻撃を検知

「EternalBlue」脆弱性攻撃を利用したランサムウェア「Satan」 vs. FFRI yarai

エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御

FFRI yarai が「CVE-2018-4878」脆弱性を利用した攻撃を検知

関連ページ

FFRI yarai Home and Business Editionトップページ

FFRI yaraiは、パターンファイルに依存しない先読み防御検出技術を徹底的に追及した「純国産エンドポイントセキュリティ」です。

FFRI yarai Home and Business Edition は、個人・小規模事業者向け「純国産エンドポイントセキュリティ」です。

最近の記事

特集

アーカイブ

HOME ≫ FFRIセキュリティ BLOG ≫ 2019年 ≫ 2019年4月 ≫ 請求書や納品書を騙った不審なExcelファイル vs FFRI yarai